Рейтинг: 4.4/5.0 (1916 проголосовавших)

Рейтинг: 4.4/5.0 (1916 проголосовавших)Категория: Инструкции

Сервис SuggestUse поможет найти альтернативное программное обеспечение для вашего компьютера, мобильного телефона или планшета.

Основная идея заключается в том, что поиск производится по тем приложениям, которые требуется заменить, в результате получаете список альтернатив на основе рекомендаций зарегистрированных пользователей.

— Вы пересели с компьютера на котором установлен Windows, на OS X, но в Windows вы пользовались программой Total Commander которой для OS X не существует. Вы заходите на наш сервис, вводите в поиске TotalCommander для OS X и в результате получаете список альтернативных программ которые работают в системе Mac OS X.— Вам надоела программа которая постоянно вылетает или зависает? Вы также просто можете найти ей альтернативу, введите ее название в поиске, и выберите вашу операционную систему.

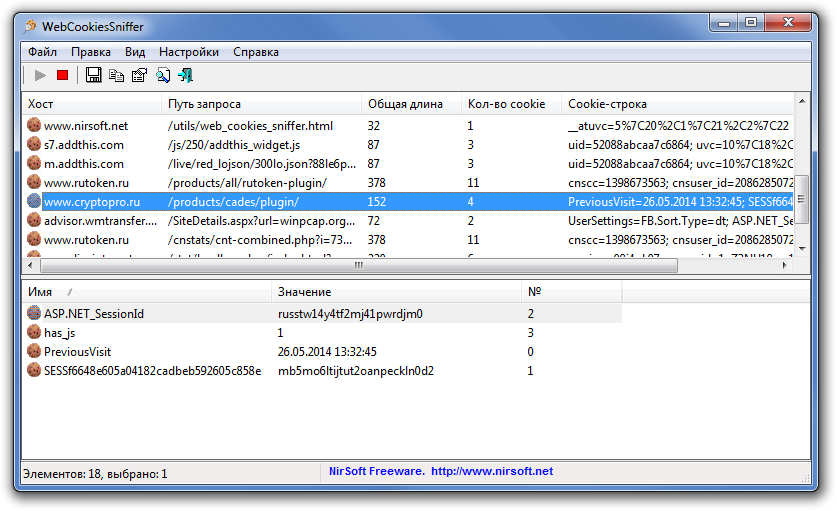

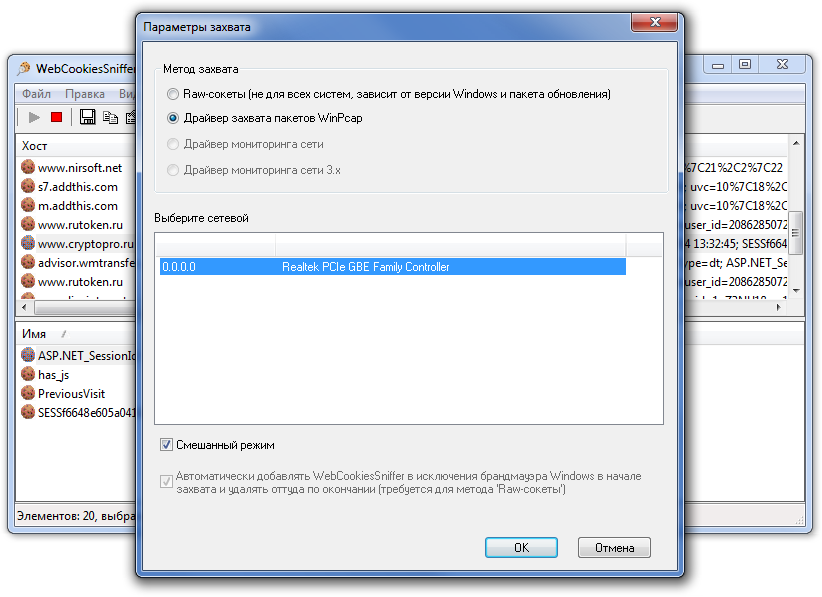

Замечали ли Вы, что возвращаясь на сайт, который Вы когда-то уже посещали, что сайт узнаёт Вас и открывается с настройками, которые Вы в прошлый раз применили? Да, и довольно часто? Это происходит благодаря файлам cookies, которые хранят о посетителях такую информацию, как логин, пароль, идентификатор сессии и прочие переменные, требуемые для идентификации посетителя и отображения контента страницы согласно предпочтений пользователя, выбранных им при прошлом посещении ресурса. Программа WebCookiesSniffer покажет пользователю файлы куки и их содержание сайтов, которые просматриваются пользователем в браузере.

Замечали ли Вы, что возвращаясь на сайт, который Вы когда-то уже посещали, что сайт узнаёт Вас и открывается с настройками, которые Вы в прошлый раз применили? Да, и довольно часто? Это происходит благодаря файлам cookies, которые хранят о посетителях такую информацию, как логин, пароль, идентификатор сессии и прочие переменные, требуемые для идентификации посетителя и отображения контента страницы согласно предпочтений пользователя, выбранных им при прошлом посещении ресурса. Программа WebCookiesSniffer покажет пользователю файлы куки и их содержание сайтов, которые просматриваются пользователем в браузере.

Вы открываете сайт, а WebCookiesSniffer осуществляет захват файлов cookies в режиме реального времени. Все пойманные куки утилита добавляет в таблицу, в которой хранятся данные о хосте, пути запроса, общей длине файла куки, количестве переменных в файле куки и собственно сама Cookie-строка с названиями переменных и значений. Собранную информацию о cookies файлах WebCookiesSniffer может сохранить в текстовый файл. Также в программе есть возможность сформировать HTML-отчет по всем или по выбранным файлам cookies. Для работы программы необходимо установить драйвер WinPcap (лежит в архиве вместе с WebCookiesSniffer). Чтобы язык программы WebCookiesSniffer стал русским, скопируйте в каталог с утилитой файл WebCookiesSniffer_lng.ini (также вложен в архив).

Скриншоты программы WebCookiesSniffer

Пашка Кулинич Ученик (241), на голосовании 1 год назад

Здрасте народ. Итак, ситуация такова:

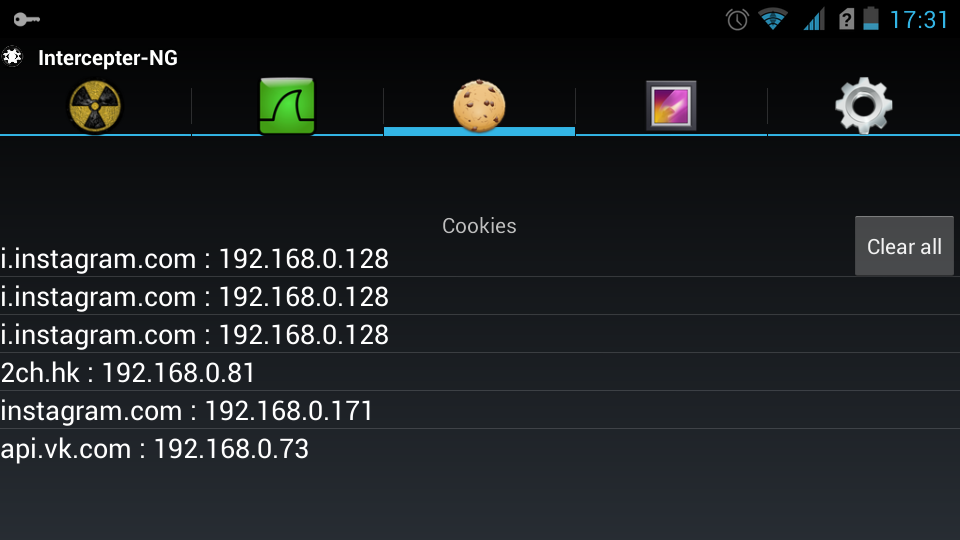

Я создаю точку доступа с Android смарта. Ко мне подключается пользователь. Мне надо перехватить его cookie, чтобы далее я смог зайти на его аккаунт на n-ом сайте со своего смарта. Как сие реализовать?

Дополнен 1 год назад

Нужно приложение под Android, ибо компа в момент перехвата рядом не будет.

Дополнен 1 год назад

На счет DroidSheep, насколько знаю, она перехватывает только тогда, когда ты сам подключился к какой-то точке доступа, и уже с нее DS ловит куки. Тут же ситуация иначе, я цепляться ни к какому WiFi не буду, будут цепляться к моему.

Голосование за лучший ответ

На Всю Голову Просветленный (25121) 1 год назад

Alexey N Просветленный (33671) 1 год назад

Есть шанс, что кука до тебя даже не дойдет. Да и ваще андроиды не очень нормально ломают вифи и слушают чужой трафик.

Пашка Кулинич Ученик (241) 1 год назад

как она не дойдет, если весь трафф будет идти через мой смарт, т. к. точка доступа создается с моего смарта? )

Alexey N Просветленный (33671) Аааа. Не понял сразу вопроса. Тогда да, дойдет.

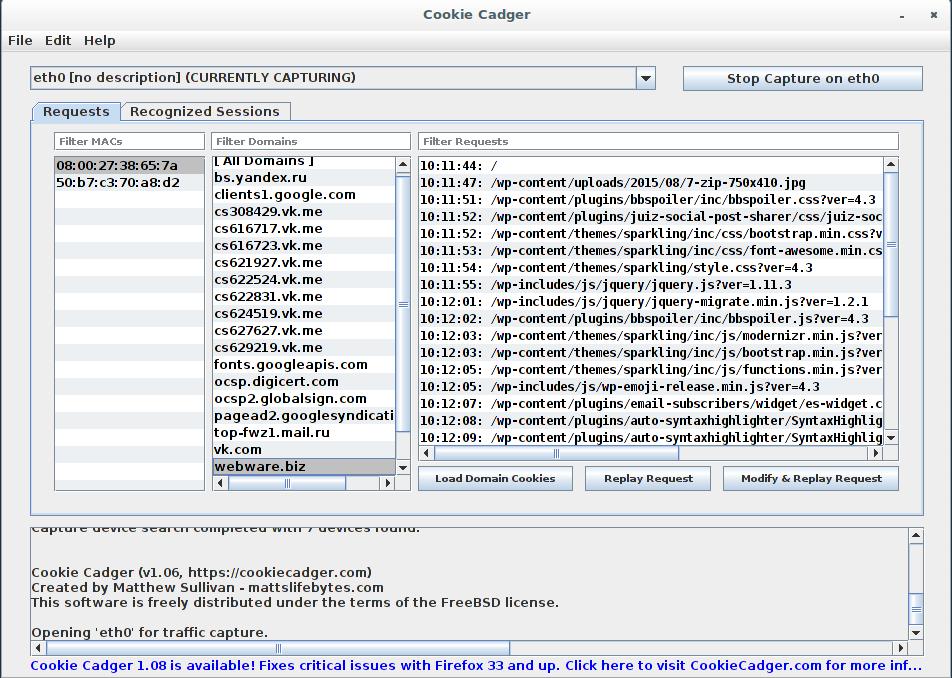

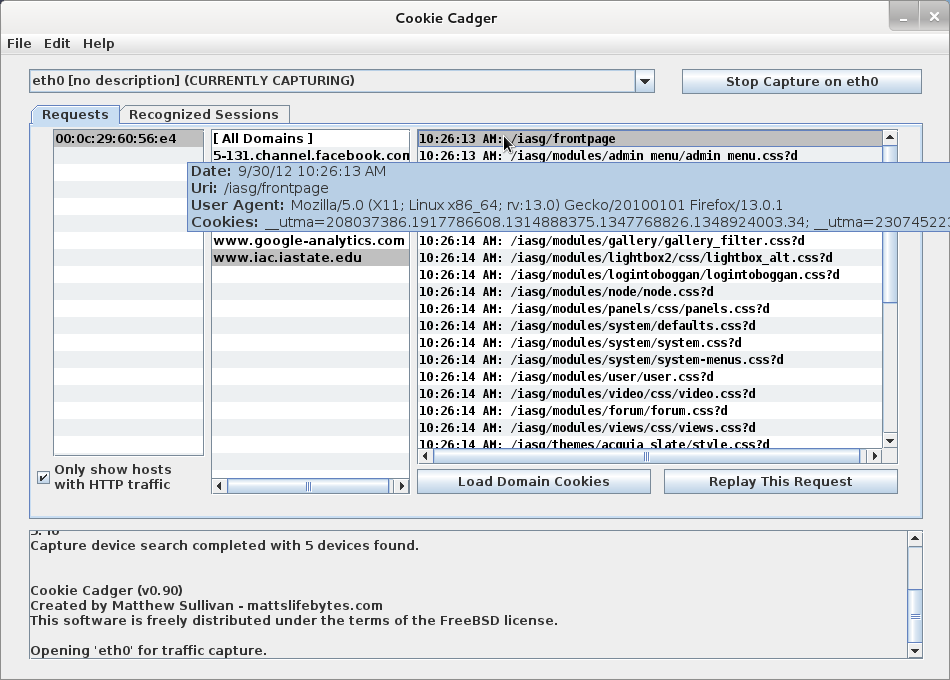

Программа Cookie Cadger прослушивает трафик в открытой WiFi-сети, перехватывает cookies и реплицирует сессию пользователя в вашем браузере, повторяя запросы с его учётными данными.

Cookie Cadger — кроссплатформенная утилита на Java, сочетающая в себе мощь Wireshark и простой графический интерфейс. В рабочем окне программа показывает, какие сессии открыты на ноутбуке жертвы. Можно выбрать любую сессию — и в один щелчок мыши воспроизвести её в своём браузере, путём воспроизведения таких же HTTP GET запросов с перехваченными cookies.

Единственной защитой против атак подобного рода является использование SSL/TLS, но до сих пор многие веб-разработчики так и не внедрили поддержку защищённых протоколов на своих сайтах. Даже там, где она существует (например, Facebook), значительная часть аудитории по-прежнему продолжает использовать незащищённое соединение.

Автор Мэтью Салливан (Matthew Sullivan) провёл презентацию программы 30 сентября на хакерской конференции Derbycon. Прямо во время выступления он перехватил по WiFi незащищённую сессию с Google App Engine одного из посетителей конференции (см. видео ниже).

Автор предлагает рассматривать программу в качестве альтернативы известному снифферу Firesheep. который перестал обновляться. Салливан говорит, что Firesheep был «не более чем игрушкой», в то время как его разработка — серьёзный инструмент для пентестинга. Он обещает постоянно выпускать новые версии, а в ближайшее время опубликует исходный код.

Читать комменты и комментировать

Пакетный сниффер Cookie Cadger: достойная замена FireSheep | 2012-10-12 13:54:00 | 2012-10-12 13:54:00 | Администратор | Статьи об Интернет безопасности |  | Программа Cookie Cadger прослушивает трафик в открытой WiFi-сети, перехватывает cookies и реплицирует сессию пользователя в вашем браузере, повторяя запросы с его учётными данными. Cookie Cadger — | РэдЛайн, создание сайта, заказать сайт, разработка сайтов, реклама в Интернете, продвижение, маркетинговые исследования, дизайн студия, веб дизайн, раскрутка сайта, создать сайт компании, сделать сайт, создание сайтов, изготовление сайта, обслуживание сайтов, изготовление сайтов, заказать интернет сайт, создать сайт, изготовить сайт, разработка сайта, web студия, создание веб сайта, поддержка сайта, сайт на заказ, сопровождение сайта, дизайн сайта, сайт под ключ, заказ сайта, реклама сайта, хостинг, регистрация доменов, хабаровск, краснодар, москва, комсомольск |

| Программа Cookie Cadger прослушивает трафик в открытой WiFi-сети, перехватывает cookies и реплицирует сессию пользователя в вашем браузере, повторяя запросы с его учётными данными. Cookie Cadger — | РэдЛайн, создание сайта, заказать сайт, разработка сайтов, реклама в Интернете, продвижение, маркетинговые исследования, дизайн студия, веб дизайн, раскрутка сайта, создать сайт компании, сделать сайт, создание сайтов, изготовление сайта, обслуживание сайтов, изготовление сайтов, заказать интернет сайт, создать сайт, изготовить сайт, разработка сайта, web студия, создание веб сайта, поддержка сайта, сайт на заказ, сопровождение сайта, дизайн сайта, сайт под ключ, заказ сайта, реклама сайта, хостинг, регистрация доменов, хабаровск, краснодар, москва, комсомольск |

Поделиться с друзьями:

Акция: Закажи любой сайт до окончания акции и получи скидку

+ подбор семантического ядра

+ поисковую оптимизацию сайта

Это позволит Вам получать еще больше трафика и соответственно клиентов из Интернета!

До конца акции осталось

Программа Cookie Cadger прослушивает трафик в WiFi-сети, перехватывает cookies и реплицирует сессию пользователя в вашем браузере, повторяя запросы с его учётными данными.

Автор Мэтью Салливан (Matthew Sullivan) провёл презентацию программы 30 сентября на конференции хакеров Derbycon. Прямо во время выступления Мэтью Салливан перехватил по WiFi незащищённую сессию с Google одного из посетителей конференции.

Cookie Cadger — кросс-платформенная утилита на Java, сочетающая в себе мощь Wireshark и простой графический интерфейс. В рабочем окне программа показывает, какие сессии открыты на ноутбуке жертвы. Можно выбрать любую сессию — и в один щелчок мыши воспроизвести её в своём браузере, путём воспроизведения таких же HTTP GET запросов с перехваченными cookies.

Единственной защитой против атак подобного рода является использование SSL/TLS, но до сих пор многие веб-разработчики так и не внедрили поддержку защищённых протоколов на своих сайтах. Даже там, где она существует (к примеру, Facebook), значительная часть аудитории по-прежнему продолжает использовать незащищённое соединение.

Мэтью Салливан предлагает рассматривать программу в качестве альтернативы известному снифферу Firesheep, который перестал обновляться. Салливан говорит, что Firesheep был «не более чем игрушкой», в то время как его разработка — серьёзный инструмент для пентестинга. Он обещает постоянно выпускать новые версии, а в ближайшее время опубликует исходный код.

Инструкция:

Язык интерфейса: English

Пароль на архив:

Разработчик: cookiecadger

Народ нужна помощь!

Oткрываю я данную програму. а он мне выдает вот такую ошибку — Error: couldn find tshark

this software can not capture or analyze packets with out it…. и тд

YOU can manually specify the location to TSHARK as a program argument

USAGe

java — jar cookiecarder.jar -Tshark full path to tshark

вот такая вот проблема…..После всего это открывается программа но сканировать и делать она не чего не хочет((

операционка — win7 профессиональная

![]()

для работы программы надо иметь установленую на компьютере TSHARK, без неё прога не может анализировать пакеты

![]()

Именно TSHARK. может wireshark? просто я не могу найти такую программу TSHARK. если не трудно скиньте ссылку на Tshark.

В заранее СПАСИБО!

Народ помогите еще, никак не могу с ней разобраться…

все поставил. все запустил без ошибок. в верхней строке везде нажал START что то …

в правом окошке. сбоку. он выдал мне МАС адресса. мой ноут. комп, ipad и так далее. но что там окрыто показывает только у ноута. собственно и на котором стоит сама програма. а ipad и комп он видит но перехватывать не чего не хочет! подскажите плиз что делать. в гугле искал — не нашел …

![]()

Тшарк нужно запустить или что?

Я запускаю — он мне какую-то ошибку выдает,типа файл console.lua не был найден в дириктории…Файл в дириктории есть…Вайршарк так-же…выдает ошибку,но пакетики видит,если проигнорировать ошибку.

С зщапущенным тшарком и не с запущеным толку — 0…

Вылезает окошко,как у первого оратора.

![]()

Не секрет, что протокол HTTP не имеет средств, позволяющих различать сеансы пользователей. Для устранения этого недостатка был разработан механизм, описанный в стандарте RFC 2109, который называется cookie. Файлы cookie представляют собой специальные контейнеры, в которых содержится информация, включающаяся в HTTP-заголовки и позволяющая серверу использовать для каждого посетителя личную конфигурацию (которая часто бывает определена в файлах cookie). Файлы cookie могут быть двух видов:

Самым простым способом получения чужих файлов cookie является их перехват. Впоследствии эти файлы можно использовать для подлога при идентификации на соответствующем сервере. Конечно же, если у взломщика есть возможность доступа к жесткому диску машины, то похищение файлов cookie становится необязательным, так как в этом случае можно выполнить практически любые действия с машиной жертвы.

Не следует при попытках взлома пренебрегать похищением файловcookie— в больших корпоративных сетях поток данных, пересылаемых клиентами вInternet, дает для этого богатые возможности!

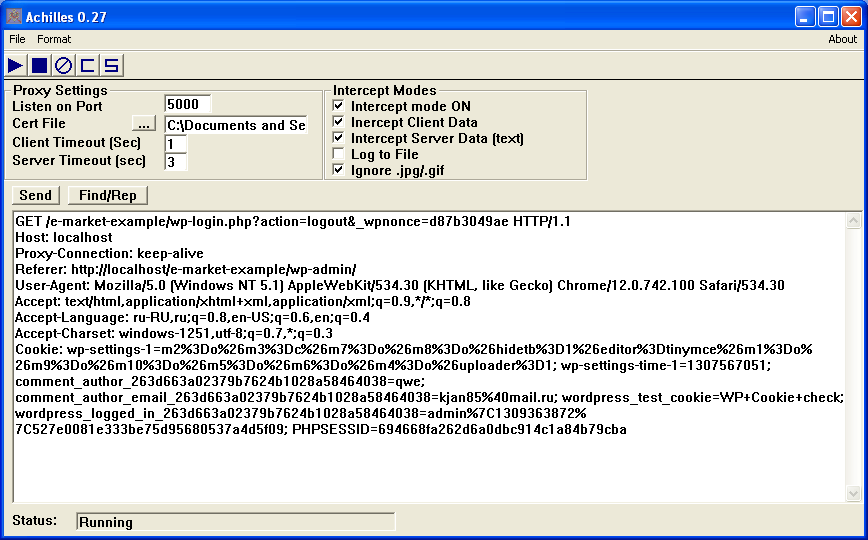

Как по мне, есть определенный интерес в рассмотрении утилиты Achilles, предназначенную для осуществления взломов с использованием файлов cookie. Программа Achilles является прокси-сервером и позволяет перехватывать данные, пересылаемые между клиентом и сервером, а также редактировать их. Для начала работы с этой утилитой необходимо запустить ее, а затем указать Web-браузеру использовать эту программу в качестве прокси-сервера. В результате все соединения между клиентом и Internet будут осуществляться через Achilles. Настройки использования прокси-сервера популярных web-браузеров (указать прокси – localhost, порт – 5000):

После того, как это сделано, можно запустить Achilles и, щелкнув на кнопке с пиктограммой начала воспроизведения (напоминает кнопку Play бытовой техники), приступить к работе. Теперь при посещении любого Web-узла все данные, которые Web-браузер отсылает Web-серверу, будут отображаться в окне программы Achilles, как показано на рис. 12.7. При нажатии кнопки Send запрос браузера отсылается серверу. Этот процесс можно продолжить, принимая ответы сервера и отсылая новые запросы на сервер и т.д.

На картинке видно, что в cookie присутствует строка wordpress_logged_in_263d663a02379b7624b1028a58464038=admin. Это значение находится в незашифрованном виде в файле cookie и его легко перехватить с помощью утилиты Achilles, но как правило в большинстве случаев в Achilles можно увидеть лишь хеш той или иной записи. Перед отсылкой запроса на сервер можно попытаться заменить эту строку на любую подобную (хотя в данном случае смысла нет) — количество попыток не ограничено. Затем, отослав этот запрос на сервер с помощью кнопки Send, можно получить ответ от сервера, предназначающийся администратору.

Это означает, что у хакера появляется возможность работать с приложением с привилегиями администратора, что может повлечь к весьма плачевным результатам.

В предыдущем примере можно использовать прямую подмену идентификатора пользователя. Кроме того, название параметра, подмена значения которого предоставляет дополнительные возможности хакеру, может быть следующим: user (например, USER=JDOE), любое выражение со строкой ID (например, USER=JDOE или SESSIONID=BLAHBLAH), admin (например, ADMIN=TRUE), session (например, SESSION=ACTIVE), cart (например, CART=FULL), а также такие выражения, как TRUE, FALSE, ACTIVE, INACTIVE. Обычно формат файлов cookie очень зависит от приложения, для нужд которого они используются. Однако приведенные советы по поиску изъянов приложений с помощью файлов cookie годятся практически для всех форматов.

Скачать Achilles v0.27

Меры противодействия извлечению информации из файлов cookie, выполняемые на стороне клиентаВ общем случае пользователь должен осторожно относиться к Web-узлам, использующим файлы cookie для аутентификации и хранения важных данных. Также необходимо помнить, что Web-узел, использующий для аутентификации файлы cookie, должен поддерживать хотя бы протокол SSL для шифрования имени пользователя и пароля, так как в случае отсутствия этого протокола данные передаются в незашифрованном виде, что позволяет перехватывать их, используя простейшие программные средства для просмотра данных, пересылаемых по сети.

Компания Kookaburra Software разработала инструмент, облегчающий использование файлов cookie. Называется инструмент CookiePal ( http://www.kburra.com/cpal.html (см. www.kburra.com ) ). Данная программа предназначена для предупреждения пользователя при попытке Web-узла установить на машину файл cookie, при этом пользователь может разрешить или запретить это действие. Подобные функции блокирования файлов cookie на сегодня есть во всех браузерах.

Еще одной причиной регулярной установки обновлений Web-броузера, является постоянно выявляемые изъяны системы безопасности этих программ. Так, Бенет Хэйзелтон (Bennet Haselton) и Джеми МакКарти (Jamie McCarthy) создали сценарий, который после щелчка на ссылке извлекает файлы cookie с машины клиента. В результате становится доступным все содержимое файлов cookie, которые находятся на машине пользователя.

Взлом подобного рода может быть также осуществлен с помощью дескриптора <IFRAME>, встраиваемого в HTML-текст на Web-странице (или в HTML-содержимое электронного письма или рассылки групп новостей) для похищения файлов cookie. Рассмотрим следующий пример:

Для того, чтоб подобные вещи не грозили нашим личным данным, сам так делаю и всем советую всегда обновлять ПО, работающее с HTML-кодом (e-mail клиенты, медиа-проигрыватели, браузеры и т.д.).

Многие предпочитают просто блокировать получение файлов cookie, однако, большинству Web-узлов для просмотра необходима поддержка cookie. Вывод – если в скором будущем появится инновационная технология, позволяющая обходится без cookie, программисты и администраторы с облегчением вздохнут, а пока cookie остается лакомым куском для хакера! Это действительно так, поскольку более качественной альтернативы пока не существует.

Меры противодействия, выполняемые на стороне сервераВ случае рекомендаций по обеспечению безопасности сервера специалисты дают один простой совет: не используйте механизм cookie без особой на то необходимости! Особенно необходимо быть осторожными при использовании файлов cookie, которые остаются в системе пользователя после завершения сеанса связи.

Конечно же, важно понимать, что файлы cookie могут использоваться в целях обеспечения безопасности Web-серверов для осуществления авторизации пользователей. Если все же разрабатываемому приложению необходимо использовать файлы cookie, то этот механизм следует настроить таким образом, чтобы при каждом сеансе использовались различные ключи с коротким периодом действия, а также стараться не помещать в эти файлы информацию, которая может быть использована хакерами для взлома (такую как ADMIN=TRUE).

Кроме того, для обеспечения большей безопасности при работе с файлами cookie можно использовать их шифрование для предотвращения извлечения важной информации. Конечно же, шифрование не решает всех проблем безопасности при работе с технологией cookie, однако этот метод позволит предотвратить наиболее простые взломы, описанные выше.

14 комментариев на «“Методы похищения файлов cookie”»12 окт 2012 в 13:01

Пакетный сниффер Cookie Cadger: достойная замена FireSheep

Программа Cookie Cadger прослушивает трафик в открытой WiFi-сети, перехватывает cookies и реплицирует сессию пользователя в вашем браузере, повторяя запросы с его учетными данными.

Cookie Cadger — кроссплатформенная утилита на Java, сочетающая в себе мощь Wireshark и простой графический интерфейс. В рабочем окне программа показывает, какие сессии открыты на ноутбуке жертвы. Можно выбрать любую сессию — и в один щелчок мыши воспроизвести ее в своем браузере, путем воспроизведения таких же HTTP GET запросов с перехваченными cookies.

Единственной защитой против атак подобного рода является использование SSL/TLS, но до сих пор многие веб-разработчики так и не внедрили поддержку защищенных протоколов на своих сайтах. Даже там, где она существует (например, Facebook), значительная часть аудитории по-прежнему продолжает использовать незащищённое соединение.

Автор Мэтью Салливан (Matthew Sullivan) провел презентацию программы 30 сентября на хакерской конференции Derbycon. Прямо во время выступления он перехватил по WiFi незащищенную сессию с Google App Engine одного из посетителей конференции (см. видео).

Автор предлагает рассматривать программу в качестве альтернативы известному снифферу Firesheep, который перестал обновляться. Салливан говорит, что Firesheep был «не более чем игрушкой», в то время как его разработка — серьезный инструмент для пентестинга. Он обещает постоянно выпускать новые версии, а в ближайшее время опубликует исходный код.

Понравилось 101 человеку

8 комментариев

есть у кого? выложите, а..

Minimum Donation: $10 USD

Additional Donation Amount:

$

Total Donation Amount: $20.00 USD

Программа Cookie Cadger прослушивает трафик в открытой WiFi-сети, перехватывает cookies и реплицирует сессию пользователя в вашем браузере, повторяя запросы с его учётными данными.

Cookie Cadger — кроссплатформенная утилита на Java, сочетающая в себе мощь Wireshark и простой графический интерфейс. В рабочем окне программа показывает, какие сессии открыты на ноутбуке жертвы. Можно выбрать любую сессию — и в один щелчок мыши воспроизвести её в своём браузере, путём воспроизведения таких же HTTP GET запросов с перехваченными cookies.

Единственной защитой против атак подобного рода является использование SSL/TLS, но до сих пор многие веб-разработчики так и не внедрили поддержку защищённых протоколов на своих сайтах. Даже там, где она существует (например, Facebook), значительная часть аудитории по-прежнему продолжает использовать незащищённое соединение.

Автор Мэтью Салливан (Matthew Sullivan) провёл презентацию программы 30 сентября на хакерской конференции Derbycon. Прямо во время выступления он перехватил по WiFi незащищённую сессию с Google App Engine одного из посетителей конференции (см. видео ниже).

Автор предлагает рассматривать программу в качестве альтернативы известному снифферу Firesheep. который перестал обновляться. Салливан говорит, что Firesheep был «не более чем игрушкой», в то время как его разработка — серьёзный инструмент для пентестинга. Он обещает постоянно выпускать новые версии, а в ближайшее время опубликует исходный код.