Рейтинг: 4.2/5.0 (1892 проголосовавших)

Рейтинг: 4.2/5.0 (1892 проголосовавших)Категория: Инструкции

Практической реализацией политики (концепции) информационной безопасности фирмы является технологическая система защиты информации. Защита информации представляет собой жестко регламентированный и динамический технологический процесс, предупреждающий нарушение доступности, целостности, достоверности и конфиденциальности ценных информационных ресурсов и, в конечном счете, обеспечивающий достаточно надежную безопасность информации в процессе управленческой и производственной деятельности фирмы.

Система защиты информации — рациональная совокупность направлений, методов, средств и мероприятий, снижающих уязвимость информации и препятствующих несанкционированному доступу к информации, ее разглашению или утечке. Главными требованиями к организации эффективного функционирования системы являются: персональная ответственность руководителей и сотрудников за сохранность носителя и конфиденциальность информации, регламентация состава конфиденциальных сведений и документов, подлежащих защите, регламентация порядка доступа персонала к конфиденциальным сведениям и документам, наличие специализированной службы безопасности, обеспечивающей практическую реализацию системы защиты и нормативно-методического обеспечения деятельности этой службы.

Собственники информационных ресурсов, в том числе государственные учреждения, организации и предприятия, самостоятельно определяют (за исключением информации, отнесенной к государственной тайне) необходимую степень защищенности ресурсов и тип системы, способы и средства защиты, исходя из ценности информации. Ценность информации и требуемая надежность ее защиты находятся в прямой зависимости. Важно, что структура системы защиты должна охватывать не только электронные информационные системы, а весь управленческий комплекс фирмы в единстве его реальных функциональных и производственных подразделений, традиционных документационных процессов. Отказаться от бумажных документов и часто рутинной, исторически сложившейся управленческой технологии не всегда представляется возможным, особенно если вопрос стоит о безопасности ценной, конфиденциальной информации.

Основной характеристикой системы является ее комплексность, т.е. наличие в ней обязательных элементов, охватывающих все направления защиты информации. Соотношение элементов и их содержания обеспечивают индивидуальность построения системы защиты информации конкретной фирмы и гарантируют неповторимость системы, трудность ее преодоления. Конкретную систему защиты можно представить в виде кирпичной стены, состоящей из множества разнообразных элементов (кирпичиков). Элементами системы являются: правовой, организационный, инженерно-технический, программно-аппаратный и криптографический.

Правовой элемент системы защиты информации основывается на нормах информационного права и предполагает юридическое закрепление взаимоотношений фирмы и государства по поводу правомерности использования системы защиты информации, фирмы и персонала по поводу обязанности персонала соблюдать установленные собственником информации ограничительные и технологические меры защитного характера, а также ответственности персонала за нарушение порядка защиты информации. Этот элемент включает:

• наличие в организационных документах фирмы, правилах внутреннего трудового распорядка, контрактах, заключаемых с сотрудниками, в должностных и рабочих инструкциях положений и обязательств по защите конфиденциальной информации;

• формулирование и доведение до сведения всех сотрудников фирмы (в том числе не связанных с конфиденциальной информацией) положения о правовой ответственности за разглашение конфиденциальной информации, несанкционированное уничтожение или фальсификацию документов;

• разъяснение лицам, принимаемым на работу, положения о добровольности принимаемых ими на себя ограничений, связанных с выполнением обязанностей по защите информации.

Организационный элемент системы защиты информации содержит меры управленческого, ограничительного (режимного) и технологического характера, определяющие основы и содержание системы защиты, побуждающие персонал соблюдать правила защиты конфиденциальной информации фирмы. Эти меры связаны с установлением режима конфиденциальности в фирме. Элемент включает в себя регламентацию:

• формирования и организации деятельности службы безопасности и службы конфиденциальной документации (или менеджера по безопасности, или референта первого руководителя), обеспечения деятельности этих служб (сотрудника) нормативно-методическими документами по Организации и технологии защиты информации;

• составления и регулярного обновления состава (перечня, списка, матрицы) защищаемой информации фирмы, составления и ведения перечня (описи) защищаемых бумажных, машиночитаемых и электронных документов фирмы;

• разрешительной системы (иерархической схемы) разграничения доступа персонала к защищаемой информации;

• методов отбора персонала для работы с защищаемой информацией, методики обучения и инструктирования сотрудников;

• направлений и методов воспитательной работы с персоналом, контроля соблюдения сотрудниками порядка защиты информации;

• технологии защиты, обработки и хранения бумажных, машиночитаемых и электронных документов фирмы (делопроизводственной, автоматизированной и смешанной технологий); внемашинной технологии защиты электронных документов;

• порядка защиты ценной информации фирмы от случайных или умышленных несанкционированных действий персонала;

• ведения всех видов аналитической работы;

• порядка защиты информации при проведении совещаний, заседаний, переговоров, приеме посетителей, работе с представителями рекламных агентств, средств массовой информации;

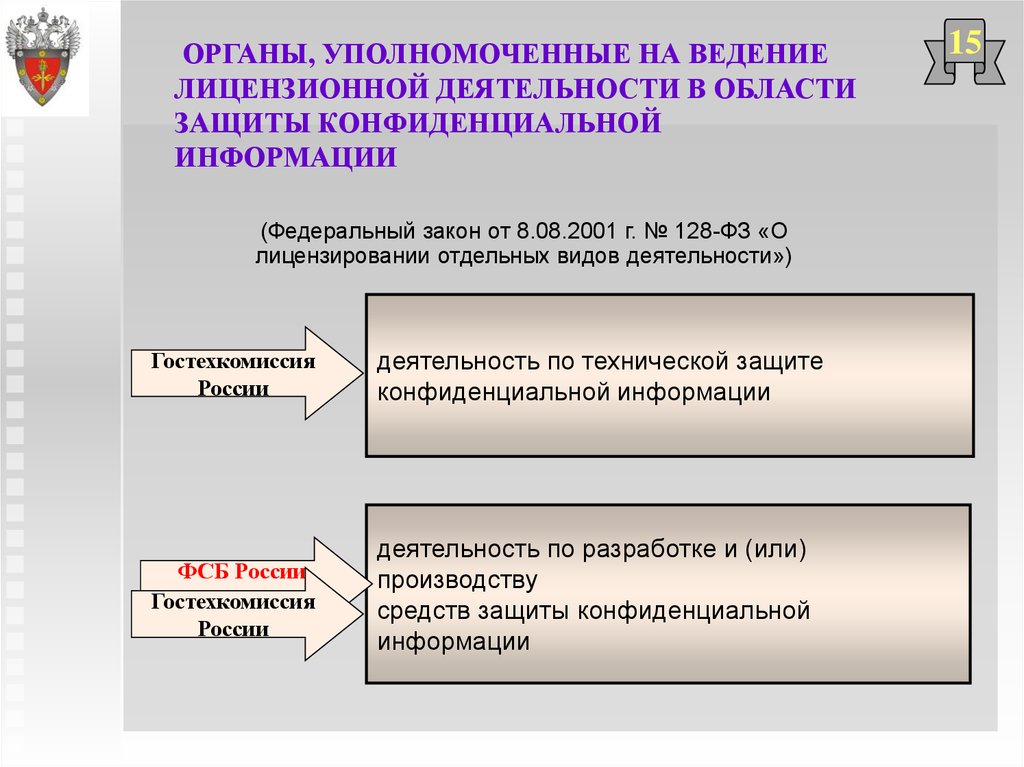

• оборудования и аттестации помещений и рабочих зон, выделенных для работы с конфиденциальной информацией, лицензирования технических систем и средств защиты информации и охраны, сертификации информационных систем, предназначенных для обработки защищаемой информации;

• пропускного режима на территории, в здании и помещениях фирмы, идентификации персонала и посетителей;

• системы охраны территории, здания, помещений, оборудования, транспорта и персонала фирмы;

• действий персонала в экстремальных ситуациях;

• организационных вопросов приобретения, установки и эксплуатации технических средств защиты информации и охраны;

• организационных вопросов защиты персональных компьютеров, информационных систем, локальных сетей;

• работы по управлению системой защиты информации;

• критериев и порядка проведения оценочных мероприятий по установлению степени эффективности системы защиты информации.

Элемент организационной защиты является стержнем, основной частью рассматриваемой комплексной системы. По мнению большинства специалистов, меры организационной защиты информации составляют 50—60% в структуре большинства систем защиты информации. Это связано с рядом факторов и также с тем, что важной составной частью организационной защиты информации является подбор, расстановка и обучение персонала, который будет реализовывать на практике систему защиты информации. Сознательность, обученность и ответственность персонала можно с полным правом назвать краеугольным камнем любой даже самой технически совершенной системы защиты информации. Организационные меры защиты отражаются в нормативно-методических документах службы безопасности, службы конфиденциальной документации учреждения или фирмы. В этой связи часто используется единое название двух рассмотренных выше элементов системы защиты — «элемент организационно-правовой защиты информации».

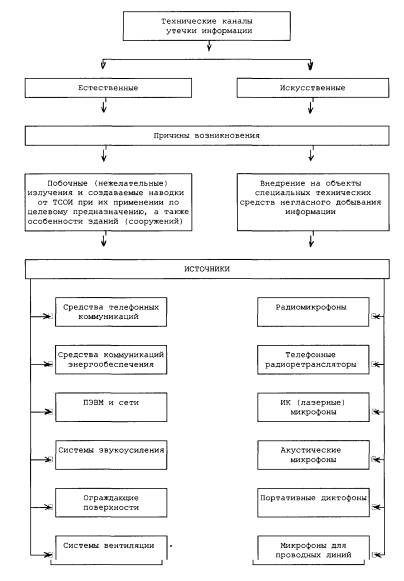

Инженерно-технический элемент системы защиты информации предназначен для пассивного и активного противодействия средствам технической разведки и формирования рубежей охраны территории, здания, помещений и оборудования с помощью комплексов технических средств. При защите информационных систем этот элемент имеет весьма важное значение, хотя стоимость средств технической защиты и охраны велика. Элемент включает в себя:

• сооружения физической (инженерной) защиты от проникновения посторонних лиц на территорию, в здание и помещения (заборы, решетки, стальные двери, кодовые замки, идентификаторы, сейфы и др.);

• средства защиты технических каналов утечки информации, возникающих при работе ЭВМ, средств связи, копировальных аппаратов, принтеров, факсов и других приборов и офисного оборудования, при проведении совещаний, заседаний, беседах с посетителями и сотрудниками, диктовке документов и т.п.;

• средства защиты помещений от визуальных способов технической разведки;

• средства обеспечения охраны территории, здания и помещений (средства наблюдения, оповещения, сигнализирования, информирования и идентификации);

• средства противопожарной охраны;

• средства обнаружения приборов и устройств технической разведки (подслушивающих и передающих устройств, тайно установленной миниатюрной звукозаписывающей и телевизионной аппаратуры и т.п.);

• технические средства контроля, предотвращающие вынос персоналом из помещения специально маркированных предметов, документов, дискет, книг и т.п. Программно-аппаратный элемент системы защиты информации предназначен для защиты ценной информации, обрабатываемой и хранящейся в компьютерах, серверах и рабочих станциях локальных сетей и различных информационных системах. Однако фрагменты этой защиты могут применяться как сопутствующие средства в инженерно-технической и организационной защите. Элемент включает в себя:

• автономные программы, обеспечивающие защиту информации и контроль степени ее защищенности;

• программы защиты информации, работающие в комплексе с программами обработки информации;

• программы защиты информации, работающие в комплексе с техническими (аппаратными) устройствами защиты информации (прерывающими работу ЭВМ при нарушении системы доступа, стирающие данныепри несанкционированном входе в базу данных и др.);

Криптографический элемент системы защиты информации предназначен для защиты конфиденциальной информации методами криптографии. Элемент включает:

• регламентацию использования различных криптографических методов в ЭВМ и локальных сетях;

• определение условий и методов криптографирования текста документа при передаче его по незащищенным каналам почтовой, телеграфной, телетайпной, факсимильной и электронной связи;

• регламентацию использования средств криптографирования переговоров по незащищенным каналам телефонной и радиосвязи;

• регламентацию доступа к базам данных, файлам, электронным документам персональными паролями, идентифицирующими командами и другими методами;

• регламентацию доступа персонала в выделенные помещения с помощью идентифицирующих кодов, шифров.

Составные части криптографической защиты, коды, пароли и другие ее атрибуты разрабатываются и меняются специализированной организацией. Применение пользователями собственных систем шифровки не допускается.

В каждом элементе защиты могут быть реализованы на практике только отдельные составные части в зависимости от поставленных задач защиты в крупных и некрупных фирмах различного профиля, малом бизнесе. Структура системы, состав и содержание элементов, их взаимосвязь зависят от объема и ценности защищаемой информации, характера возникающих угроз безопасности информации, требуемой надежности защиты и стоимости системы. Например, в некрупной фирме с небольшим объемом защищаемой информации можно ограничиться регламентацией технологии обработки и хранения документов, доступа персонала к документам и делам. Можно дополнительно выделить в отдельную группу и маркировать ценные бумажные, машиночитаемые и электронные документы, вести их опись, установить порядок подписания сотрудниками обязательства о неразглашении тайны фирмы, организовывать регулярное обучение и инструктирование сотрудников, вести аналитическую и контрольную работу. Применение простейших методов защиты, как правило, дает значительный эффект.

В крупных производственных и исследовательских фирмах с множеством информационных систем и значительными объемами защищаемых сведений формируется многоуровневая система защиты информации, характеризующаяся иерархическим доступом к информации. Однако эти системы, как и простейшие методы защиты, не должны создавать сотрудникам серьезные неудобства в работе, т.е. они должны быть «прозрачными».

Содержание составных частей элементов, методы и средства защиты информации в рамках любой системы защиты должны регулярно изменяться с целью предотвращения их раскрытия заинтересованным лицом. Конкретная система защиты информации фирмы всегда является строго конфиденциальной, секретной. При практическом использовании системы следует помнить, что лица, проектирующие и модернизирующие систему, контролирующие и анализирующие ее работу не могут быть пользователями этой системы.

Следовательно, безопасность информации в современных условиях компьютеризации информационных процессов имеет принципиальное значение для предотвращения незаконного и часто преступного использования ценных сведений. Задачи обеспечения безопасности информации реализуются комплексной системой защиты информации, которая по своему назначению способна решить множество проблем, возникающих в процессе работы с конфиденциальной информацией и документами. Основным условием безопасности информационных ресурсов ограниченного доступа от различных видов угроз является прежде всего организация в фирме аналитических исследований, построенных на современном научном уровне и позволяющих иметь постоянные сведения об эффективности системы защиты и направлениях ее совершенствования в соответствии с возникающими ситуационными проблемами.

Для обеспечения эффективной защиты информации ограниченного доступа наряду с применением специальных средств защиты необходимы организационные меры, касающейся регламентации действий сотрудников. В данной статье будет рассмотрен организационный аспект защиты информации применительно к системе конфиденциального делопроизводства.

И государственные структуры, и частные компании работают с документами, содержащими информацию ограниченного доступа. Информация, будь то служебная с грифом «Для служебного доступа», коммерческая с грифом «Коммерческая тайна », тайны профессионального характера или персональные данные - относится к категории защищаемой информации. Для ее эффективной защиты применяется системный подход, включающий в себя организационные, инженерно-технические меры и специальные мероприятия.

Меры по защите информации компании – это часть системы ее экономической безопасности, поэтому компании в настоящее время уделяют большое внимание организации как системы защиты информации в целом, так и конфиденциального делопроизводства как части этой системы.

К организационным мероприятиям защиты информации относится комплекс мер правового и управленческого характера, направленных на формирование системы защиты информации в компании, в том числе системы конфиденциального делопроизводства.

К техническим или инженерно-техническим мероприятиям относятся охранные мероприятия, препятствующие доступу нежелательных лиц на территорию компании и к документам, содержащим конфиденциальную информацию, техническая защита каналов приема и передачи информации, создание системы противопожарной охраны и др.

К мероприятиям специального характера относятся меры по защите программно-аппаратных средств, криптографическая защита информации и др. мероприятия.

Управленческие меры защиты информацииОрганизационные мероприятия в системе конфиденциального делопроизводства включают в себя следующее:

- создание специального структурного подразделения (назначение специального работника), обеспечивающего работу с документами, содержащими конфиденциальную информацию (конфиденциальными документами, далее – КД);

- подготовка и утверждение комплекса нормативных документов, регламентирующих работу персонала организации с КД, и ознакомление с ними работников организации;

- доведение до всех сотрудников организации, в том числе не имеющих доступа к КД, положений о правовой ответственности за несоблюдение правил работы с КД, установленных в организации;

- закрепление обязательств работников о неразглашении конфиденциальной информации в документах (трудовых договорах, расписках о неразглашении конфиденциальной информации, инструкциях, положениях и др.);

- проведение контрольных мероприятий по проверке соблюдения установленных в организации правил работы с КД.

Структурно-организационные мерыВ организации могут быть реализованы различные схемы структурной организации конфиденциального делопроизводства. Рассмотрим некоторые из них:

1. В организации не создается специального структурного подразделения конфиденциального делопроизводства (далее – служба КД), а ведение работы с КД поручается одному из специалистов службы документационного обеспечения управления (далее – служба ДОУ).

2. В организации создается служба КД, которая структурно входит в состав службы ДОУ.

3. В организации создается служба КД, которая является структурно обособленным подразделением, находящимся в непосредственном подчинении у руководителя организации или у заместителя руководителя, курирующим вопросы информации и документации.

4. В организации создается служба КД, входящая в состав подразделения, обеспечивающего безопасность организации, в том числе информационную, и непосредственно подчиняющаяся руководителю подразделения безопасности.

Выбор того или иного варианта структурной организации работы с КД зависит от ряда факторов, наиболее значимыми из которых являются следующие:

Первый из указанных вариантов является самым простым, но он может применяться только в организациях с относительно небольшим количеством КД. В этом случае сотрудник службы ДОУ, назначаемый для ведения конфиденциального делопроизводства, является лицом, отвечающим за организацию конфиденциального делопроизводства. Именно на этого работника ложится обязанность разработки нормативных документов, регламентирующих порядок работы с КД и ведение собственно конфиденциального делопроизводства. Функции, обязанности и права этого работника закрепляются в должностной инструкции.

Если в организации создается служба КД, то независимо от того, какое место в структуре организации занимает это подразделение, оно выполняет весь комплекс работ, связанных с организацией и ведением конфиденциального делопроизводства. Служба КД действует в соответствии с положением о ней, а сотрудники этого подразделения – на основании должностных инструкций.

Задачи и функции службы КДК основным задачам службы КД относятся следующие:

- обеспечение единого порядка создания, обработки, хранения и использования документов ограниченного доступа;

- защита документов от несанкционированного доступа в целях предотвращения утечки конфиденциальной информации.

В функции службы КД входит:

- разработка нормативных документов, устанавливающих единый порядок создания, обработки, хранения и использования КД;

- осуществление экспедиционной обработки, регистрации и учета поступающих и отправляемых КД;

- организация своевременного рассмотрения КД руководством организации;

- организация защищенного документооборота, обеспечение контролируемого движения КД между пунктами обработки;

- учет действий, совершаемых персоналом при подготовке, обработке, хранении и использовании КД;

- учет носителей информации, используемых для изготовления КД;

- обеспечение машинописного изготовления и оперативного копирования КД;

- ведения контроля исполнения КД;

- ведение учетных, регистрационных, информационно-справочных и контрольных картотек, баз данных, журналов по КД;

- разработка номенклатуры дел по КД;

- ведение информационно-справочной работы по КД;

- контроль за состоянием работы с КД в структурных подразделениях организации;

- формирование дел и учет дел, содержащих КД;

- снятие грифа конфиденциальности с документов и перевод документов в открытое делопроизводство;

- уничтожение КД с истекшими сроками хранения;

- проведение плановых и внеплановых проверок наличия и сохранности КД;

- подготовка аналитических документов о состоянии работы с КД в организации;

- подготовка предложений о совершенствовании работы с КД в организации;

- обучение персонала правилам работы с КД, установленным в организации.

В соответствии с возложенными на неё функциями служба КД наделяется правами :

- обращаться к руководству по вопросам, входящим в компетенцию подразделения;

- требовать от подразделений и исполнителей точного соблюдения правил работы с КД,

- проводить проверки состояния работы с КД в подразделениях организации.

Служба КД несет ответственность за разглашение конфиденциальной информации, за нарушение установленного в организации порядка работы с КД.

Сотрудники службы КД в своей работе руководствуются должностными инструкциями, которые разрабатываются на каждую должность в соответствии со штатным расписанием организации.

Нормативные документы для функционирования службыОдной из важнейших функций службы КД является разработка нормативных документов, устанавливающих порядок создания, обработки, хранения и использования КД в деятельности организации. К таким документам относятся следующие документы:

Если в организации к информации ограниченного доступа относятся различные виды информации, например, информация служебного характера, коммерческая тайна, персональные данные и др. то нормативные документы должны учитывать особенности работы с каждым видом информации ограниченного доступа. Это можно сделать по-разному: либо в одном нормативном документе устанавливаются правила работы со всеми видами КД, либо каждый вид информации конфиденциального характера регламентируется отдельным нормативным документом. Это в равной мере относится и к спискам видов информации конфиденциального характера, спискам КД и к спискам сотрудников, имеющим право доступа к КД, поскольку, например, сотрудники, имеющие право доступа к коммерческой тайне, могут не иметь права доступа к документам, содержащим персональные данные.

Перечни видов защищаемой информацииСледует обратить внимание на соотношение двух списков: списка (перечня) видов информации ограниченного доступа и списка (перечня) документов, содержащих информацию конфиденциального характера . Первый список является основным, исходным. Второй – производным от первого. Многие организации обходятся только списком видов информации ограниченного доступа (конфиденциальной информации). Действительно, главным является определение именно видов защищаемой информации, поскольку конфиденциальная информация может содержаться в различных документах.

Организации, разрабатывающие и использующие только списки (перечни) видов документов, содержащих конфиденциальную информацию, вынуждены ограничивать доступ к документам по видовому принципу, независимо от того, содержится в документе защищаемая информация или нет.

Таким образом, можно сказать, что использование двух списков (перечней): видов конфиденциальной информации и видов документов, в которых может содержаться конфиденциальная информация, - позволяет наиболее оптимальным образом определить состав защищаемой информации.

Список лиц, имеющих доступ к КДЗаконодательство Российской Федерации лишь в отдельных случаях дает четкие указания о составе нормативных документов, регламентирующих порядок работы с документами ограниченного доступа. В частности, Федеральный закон от 29 июля 2004 года № 98-ФЗ «О коммерческой тайне» в ст. 10 «Охрана конфиденциальности информации» содержит четкие указания о разработке перечня информации, составляющей коммерческую тайну, установлении порядка обращения с этой информацией и контроля за соблюдением такого порядка, а также о ведении учета лиц, получивших доступ к информации, составляющей коммерческую тайну.

Трудовой кодекс Российской Федерации (ФЗ № 197-ФЗ) в главе 14 установил порядок защиты персональных данных в рамках трудовых отношений, где, в частности, говорится о том, что работники и их представители должны быть ознакомлены под роспись с документами работодателя, устанавливающими порядок обработки персональных данных работников, а также об из правах и обязанностях в этой области. Таким документом, устанавливающим порядок обработки персональных данных работников, может быть инструкция (положение, правила) о защите персональных данных работников.

Инструкция о работе с КДНормативные документы организации, устанавливающие порядок работы с КД, включая инструкцию о работе с КД, разрабатываются каждой организацией самостоятельно. Для инструкции о работе с КД можно предложить следующую структуру:

1. Общие положения;

2. Порядок присвоения и снятия грифа ограничения доступа к документам;

3. Допуск работников организации к КД;

4. Обязанности и ограничения, налагаемые на работников, имеющих доступ к КД;

5. Ведение конфиденциального делопроизводства;

6. Организация и проведение контроля за состоянием работы с КД;

7. Ответственность за разглашение конфиденциальной информации, утрату КД и нарушения установленного порядка работы с КД.

ВыводыПеречисленные нормативные документы, устанавливающие порядок обращения с конфиденциальной информации в организации (инструкции, правила, положения, списки, перечни и др. утверждаются руководителем организации и доводятся до сведения работников под роспись. Кроме того, Федеральный закон «О коммерческой тайне» (ст. 10) устанавливает, что регулирование отношений по использованию информации, составляющей коммерческую тайну работниками, осуществляется на основании трудовых договоров, а контрагентами - на основании гражданско-правовых договоров. Этот порядок – включение обязательства о неразглашении конфиденциальной информации в трудовой договор – может быть распространено и на другие виды конфиденциальной информации, обращающейся в организации.

заместитель директора ВНИИДАД

«___» __________ 2007 г.

Настоящая Инструкция разработана в соответствии с действующим законодательством РФ, Уставом Общества, должностными инструкциями и другими нормативно-правовыми документами.

Информация составляет конфиденциальные сведения в случае, если она имеет действительную или потенциальную ценность в силу неизвестности ее третьим лицам, к ней нет свободного доступа на законном основании и обладатель информации (Организация) принимает меры к охране ее конфиденциальности.

Конфиденциальная информация включает в себя широкий круг вопросов деятельности Организации: материалы о проводимых научных исследованиях, информация о проектных разработках (о разрабатываемом программном обеспечении и программных модулях), научные и технические решения, расчеты цен, обоснования сделок, условия платежа и т.д.

Конфиденциальную информацию (КИ), обрабатываемую с помощью средств вычислительной техники (СВТ), в информационной системе ООО «_______» (ИС) составляют:

Руководство компании ООО «________», как собственник (владелец) КИ, принимает меры по защите собственной КИ, а так же персональных данных, служебной тайны, коммерческой тайны и другой КИ в соответствии с Законодательством РФ.

Конфиденциальные сведения других юридических или физических лиц, переданные в ООО «ВО АСТ» для выполнения работ или осуществления иной совместной деятельности, и в отношении которых взяты обязательства о неразглашении и исключении неправомерного их использования, подлежат защите наравне с другой КИ ООО «_________».

Организация и проведение работ по защите КИ при ее обработке СВТ определяются действующими государственными стандартами, нормативными документами, а также организационно-распорядительными документами ООО «__________».

Подлежащей защите информацией, обрабатываемой с помощью СВТ, являются информационные ресурсы (ИР): данные, электронные документы, а также полученные при их обработке с помощью СВТ распечатки, печатные документы и электронные сообщения.

Защита КИ при обработке ее на СВТ обеспечивается системой организационных мер и средств защиты от несанкционированного доступа (НСД).

Обязательными условиями обработки КИ с помощью СВТ являются:На носителях информации, содержащих КИ, проставляется штамп, в котором указывается наименование организации, регистрационный номер документа, гриф конфиденциальности, дата регистрации, количество файлов и общий занятый объем. Носители КИ подлежат инвентарному учету в журналах учета.

Ввод КИПринимаемая КИ в любом виде подлежит обязательной антивирусной проверке.

Обработка Вывод КИКаждый вид передаваемых конфиденциальных ИР (файл, электронный документ, сообщение и т.д.) должен иметь состав реквизитов определенных требованиями к оформлению документов. При подготовке передаваемого ИР количество копий определяет исполнитель и руководитель, санкционирующий передачу ИР, а количество копий, адресаты, фамилия исполнителя и его телефон указываются на носителе.

Передача носителей, содержащих КИ, от одного сотрудника другому осуществляется с разрешения руководителя Организации, с отметкой в соответствующих журналах учета.

Запись конфиденциального ИР разрешается только на носители информации, предназначенные для хранения КИ, зарегистрированные и промаркированные в установленном порядке. Запрещается удалять (уничтожать) ИР на месте исходного хранения после копирования без прямого указания руководителя Организации и регистрации. Перемещение конфиденциального ИР (копирование без сохранения исходного ИР) должно сопровождаться необходимыми операциями по гарантированному уничтожению КИ на источнике.

Передача и запись конфиденциального ИР должна регистрироваться в журналах учета. Передача и запись КИ должна осуществляться только с АРМ, предназначенных для обработки КИ. При смене администратора, составляется акт приема-сдачи носителей, содержащих КИ, который утверждается руководителем Организации.Съемные носители КИ, при отсутствии необходимости их хранения, подлежат уничтожению. При уничтожении КИ составляется перечень всех носителей и АРМ, содержащих данный ИР, производится уничтожение данных ИР и составляется акт установленной формы.

Правила разграничения доступа Субъекты доступаРуководитель Организации несет персональную ответственность за создание необходимых условий по предотвращению несанкционированного ознакомления с конфиденциальными ИР и обеспечению их сохранности в Организации, при обработке их с помощью СВТ.

Субъекты доступа, независимо от служебного положения должны строго выполнять требования данной Инструкции, принимать меры по предотвращению утечки КИ и воздействия на КИ. Обязанности сотрудников Организации соблюдать требования настоящей Инструкции оговариваются при приеме на работу и закрепляются в приложении к Трудовому договору (в виде обязательства о неразглашении конфиденциальной информации).

С целью соблюдения принципа персональной ответственности за свои действия каждому субъекту доступа сопоставляется персональный уникальный идентификатор (логин, имя пользователя), под которым он регистрируется и работает на АРМ. Субъекту доступа в случае производственной необходимости могут быть сопоставлены несколько идентификаторов. Использование несколькими субъектами доступа одного и того же идентификатора для работы с КИ (группового имени) запрещено.

Процедура регистрации (создания идентификатора и учетной записи) субъекта и предоставления ему (или изменения его) прав доступа к КИ инициируется заявкой субъекта. Заявка визируется руководителем Организации, чем подтверждается производственная необходимость доступа (изменения прав доступа) данного субъекта и допуска данного лица к КИ на АРМ и необходимых для решения им указанных задач ресурсам ПЭВМ. На основании заявки администратор производит необходимые операции по созданию (изменению, удалению) учетной записи, прав доступа и пароля.

Предоставление доступа субъектам доступа к конфиденциальным ИР разрешается производить администратору. Субъекту под роспись сообщается идентификатор, пароль и передается персональный идентификатор.

Организационное и техническое обеспечение процессов генерации, использования, смены и прекращения действия паролей на АРМ, обрабатывающих КИ и контроль за действиями субъектов возлагается на администратора.

Пароли должны генерироваться и распределяться централизованно с учетом следующих требований:

При наличии технологической необходимости в случае возникновении нештатных ситуаций, форс-мажорных обстоятельств и т.п. использования идентификаторов и паролей некоторых сотрудников в их отсутствие, идентификаторы и пароли предоставляются (ответственным сотрудником) с указания руководителя. При возвращении сотрудника к исполнению своих обязанностей, пароль изменяется в соответствии с вышеописанной процедурой.

Полная плановая смена паролей субъектов должна проводиться не реже одного раза в месяц. Внеплановая смена паролей или учетных записей субъекта производится в случае прекращения его полномочий (увольнение, переход на другую должность, в другое подразделение, сопровождаемое сменой допуска и прав доступа) или в случае компрометации пароля. Внеплановая смена паролей всех субъектов должна производиться в случае прекращения полномочий администратора.

Хранение сотрудником своих паролей (в печатном виде) и персональных идентификаторов допускается только в опечатанном конверте в сейфе.

Права субъектов доступа Администратор имеет право:Проверка правил разграничения доступа, прав и полномочий доступа к конфиденциальной информации на АРМ, наличия носителей, содержащих конфиденциальную информацию, проводится один раз в год комиссией, назначаемой руководителем Организации. Результаты проверки оформляются актом.

Все субъекты обязаны: