Рейтинг: 4.0/5.0 (1926 проголосовавших)

Рейтинг: 4.0/5.0 (1926 проголосовавших)Категория: Бланки/Образцы

Ольга Ильгова 08/06/2016 07:18

Образовательные организации являются операторами персональных данных. поскольку занимаются обработкой персональных данных учащихся и педагогов. Следовательно, ответственными сотрудниками этих организаций должно обеспечиваться соблюдение вышеуказанного закона.

Выполнение требований закона в образовательных организациях

Статья 19 ФЗ № 152 «О персональных данных». Меры по обеспечению безопасности персональных данных при их обработке:

В рамках образовательных организаций должен быть выполнен комплекс работ по сбору пакета документов. предоставляемых на проверку контролирующим организациям.

В настоящее время отсутствуют нормативные акты, утверждающие форму этих типовых ведомственных документов по защите персональных данных в образовательных организациях.

Пакет документов для проверки

Единая образовательная сеть «Дневник.ру» предоставляет шаблоны указанных форм документов образовательным организациям, заключившим соглашение с Дневник.ру. Благодаря этому у образовательных организаций отпадает необходимость в самостоятельном подборе и составлении документации из этого обширного перечня.

Организация защиты персональных данных должна производиться в несколько этапов:

Этап 1. Инвентаризация информационных ресурсов

Инвентаризация информационных ресурсов - выявление присутствия и осуществления обработки персональных данных во всех эксплуатируемых в организации информационных системах и традиционных хранилищах данных. В качестве информационных систем, относящихся к ИСПДн, выступают:

Выполняя функции электронного журнала/дневника, информационная система «Дневник.ру» является ИСПДн и зарегистрирована Федеральной службой по надзору в сфере связи, информационных технологий и массовых коммуникаций РФ в реестре операторов персональных данных под регистрационным номером 09-0062296.

На данном этапе следует: утвердить положение о защите персональных данных, сформировать концепцию, определить политику информационной безопасности, составить перечень персональных данных, подлежащих защите.

Места обработки персональных данных:

Этап 2. Ограничение доступа работников к персональным данным

Ограничение доступа работников организации к персональным данным – неотъемлемая часть мероприятий по обеспечению безопасности ПДн при их обработке в информационных системах. Допуск к обработке персональных данных должен быть только у тех сотрудников, которым это необходимо для выполнения служебных (трудовых) обязанностей. Система Дневник.ру построена таким образом, что сотрудники образовательных организаций, учащиеся и их законные представители могут пройти регистрацию на сайте только после получения логина и пароля для первого входа в своей образовательной организации. Все данные хранятся в Администрации образовательной организации и не подлежат разглашению, что гарантирует отсутствие посторонних лиц в Дневник.ру.

На данном этапе следует. в необходимой мере ограничить как электронный, так и физический доступ к персональным данным, хранящимся в образовательной организации.

Этап 3. Документальное регламентирование работы с персональными данными

Согласно статье 86 Трудового кодекса РФ, работники и их представители должны быть ознакомлены под роспись с теми документами работодателя, которые устанавливают порядок обработки персональных данных работников, а также их права и обязанности в этой области.

Субъект персональных данных самостоятельно решает вопрос их передачи кому-либо, оформляя свое намерение документально.

На данном этапе следует: собрать согласия на обработку персональных данных, издать приказ о назначении лиц, ответственных за обработку ПДн, и положение о разграничении прав доступа к обрабатываемым ПДн, составить инструкции администратора ИСПДн, пользователя ИСПДн и администратора безопасности ИСПДн.

Согласия на обработку персональных данных физических лиц

В соответствии со статьей 9 ФЗ-№152 «О персональных данных» обработка персональных данных субъекта осуществляется только при условии наличия его письменного согласия с указанием следующих данных:

Формы согласий на обработку персональных данных сотрудников образовательных организаций, учащихся и их законных представителей, используемые при подключении к Дневник.ру, полностью соответствуют вышеуказанным требованиям. Подписанные согласия хранятся в образовательных организациях и могут быть предоставлены только по требованию регуляторов и других уполномоченных органов РФ.

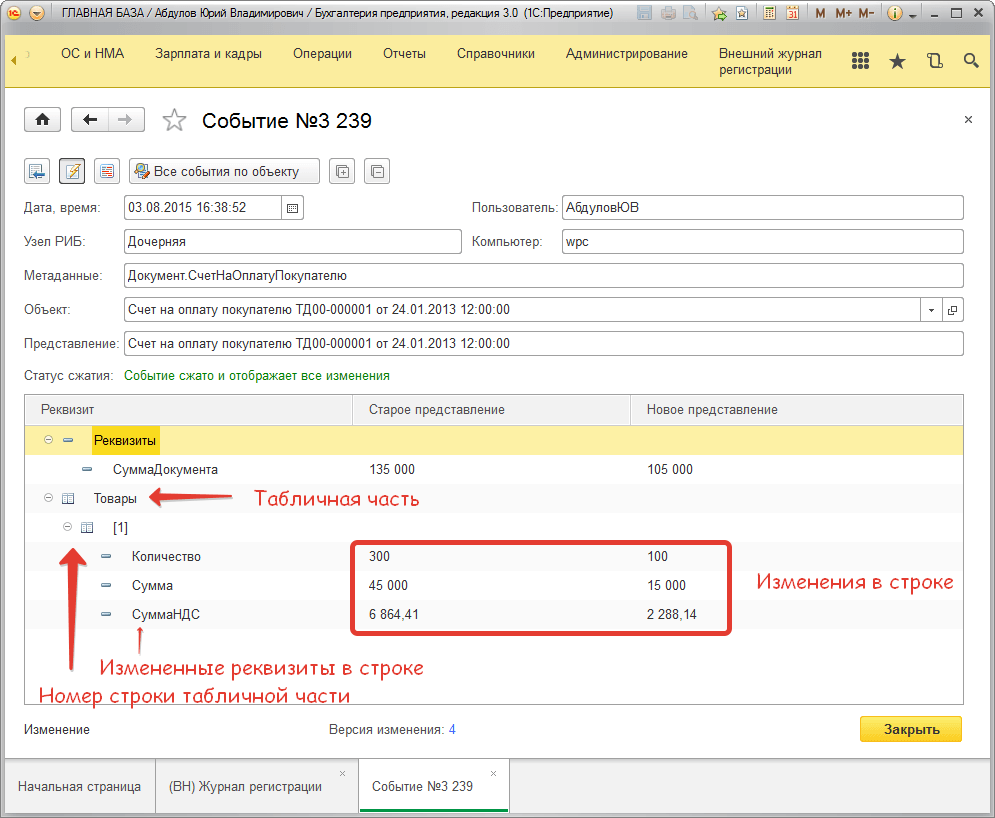

Этап 4. Формирование модели угроз безопасности персональных данных

Частная модель угроз безопасности персональных данных, хранящихся в информационной системе, формируется на основании следующих документов, утвержденных Федеральной службой по техническому и экспортному контролю (ФСТЭК):

На данном этапе следует сформировать модель угроз безопасности персональных данных, обрабатываемых и хранящихся в образовательной организации.

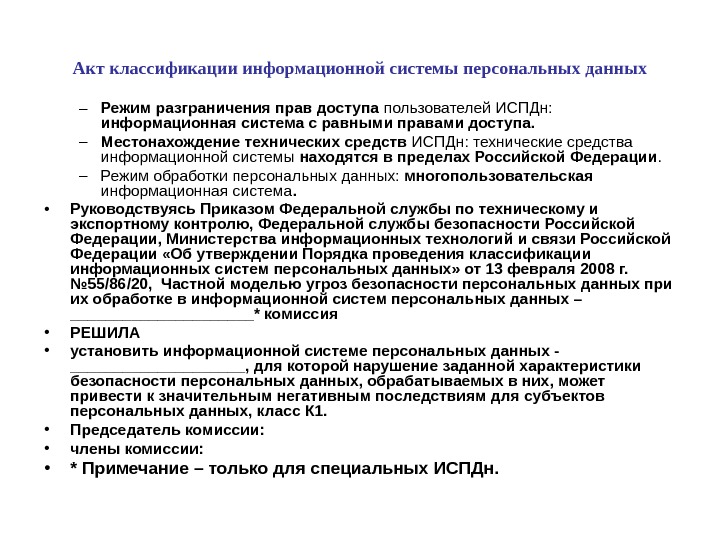

Этап 5. Классификация ИСПДн

На данном этапе следует составить акты классификации используемых в образовательной организации информационных систем персональных данных.

Этап 6. Составление и отправка в уполномоченный орган уведомления

Уведомление об обработке персональных данных оформляется на бланке оператора и направляется в территориальный орган Роскомнадзора Министерства связи и массовых коммуникаций РФ на бумажном носителе или в форме электронного документа с подписью уполномоченного лица.В форме указываются данные об обработчике, цель обработки, категории данных, категории субъектов, данные которых обрабатываются, правовое основание обработки, дата ее начала, срок (условие) ее прекращения и прочее.

На данном этапе следует: на сайте Уполномоченного органа по защите прав субъектов персональных данных http://www.pd.rsoc.ru/operators-registry/notification/form/. заполнить и отправить форму уведомления в электронном виде или распечатать на бумажном носителе.

Этап 7. Приведение системы в соответствие с требованиями регуляторов

В ФЗ №152 «О персональных данных» сказано, что оператор персональных данных обязан принимать все необходимые меры по защите безопасности ПДн. Это означает потребность оператора в использовании современных высокотехнологичных способов хранения ПДн. Персональные данные, обрабатываемые системой Дневник.ру, хранятся в одном из лучших дата-центров России - Селектел . который находится в городе Санкт-Петербурге. Многоуровневая система доступа, отвечающая самым жестким требованиям банковских и государственных структур, обеспечивает безопасное хранение данных.

На данном этапе следует: создать перечень по учету применяемых средств защиты информации, эксплуатационной и технической документации к ним; положение о подразделении по защите информации; методические рекомендации для организации защиты информации при обработке персональных данных; инструкцию пользователя по обеспечению безопасности обработки ПД при возникновении внештатных ситуаций, а также утвердить план мероприятий по защите ПДн.

Этап 8. Аттестация (сертификация) ИСПДн

Для обеспечения безопасности ИСПДн требуется проводить мероприятия по организации и техническому сопровождению защиты обрабатываемых персональных данных. В качестве оценки соответствия ИСПДн 1 и 2 классов требованиям к безопасности ПДн используется обязательная сертификация (аттестация).

Сертификат соответствия № 2309 от 28.03.2011 г. Аттестат соответствия требованиям нормативной документации по информационной безопасности от 21 мая 2012 года.

Сертификат соответствия № 2309 от 28.03.2011 г. Аттестат соответствия требованиям нормативной документации по информационной безопасности от 21 мая 2012 года.

На данном этапе следует: создать эскизный проект системы обеспечения безопасности информации объекта вычислительной техники и типовое техническое задание на разработку системы обеспечения безопасности информации объекта вычислительной техники, а также определить порядок резервирования технических средств защиты информации.

Перечень объектов информатизации, подлежащих аттестации

Обязательной аттестации подлежат следующие объекты информатизации:

Этап 9. Организация эксплуатации ИСПДн и контроля за безопасностью

Мероприятия по обеспечению безопасности персональных данных при их обработке в информационных системах включают в себя:

На данном этапе следует:

Поддержание эффективной системы защиты ПДн

Для поддержания системы защиты персональных данных на высоком уровне требуется проведение следующих мероприятий:

Ответственность за нарушение ФЗ №152 «О персональных данных»

Компьютерным вирусом называется программа, способная создавать свои копии (не обязательно полностью совпадающие с оригиналом) и внедрять их в различные объекты или ресурсы компьютерных систем, сетей и так далее без ведома пользователя. При этом копии сохраняют способность дальнейшего распространения. На сегодняшний день известно 6 основных типов вирусов: файловые, загрузочные, призраки (полиморфные), невидимки, скрипт-вирусы и макро-вирусы. Следует отличать вирусы от вредоносных кодов. К ним относятся Интернет-черви и программы, получившие название "Троянские кони".

Основные симптомы вирусного поражения: замедление работы некоторых программ, увеличение размеров файлов (особенно выполняемых), появление не существовавших ранее подозрительных файлов, уменьшение объема доступной оперативной памяти (по сравнению с обычным режимом работы), внезапно возникающие разнообразные видео и звуковые эффекты. При всех перечисленных выше симптомах, а также при других странных проявлениях в работе системы (неустойчивая работа, частые самостоятельные перезагрузки и прочее) следует немедленно произвести проверку системы на наличие вирусов.

Зараженный диск - это диск, в загрузочном секторе которого находится программа - вирус. После запуска программы, содержащей вирус, становится возможным заражение других файлов. Наиболее часто вирусом заражаются загрузочный сектор диска и исполняемые файлы, имеющие расширения ЕХЕ. СОМ, SYS или ВАТ. Крайне редко заражаются текстовые и графические файлы.

Зараженная программа - это программа, содержащая внедренную в нее программу-вирус.

2. Общие положения1.1. Настоящее Положение определяет требования к организации защиты Информационной банковской системы (ИБС) от воздействия компьютерных вирусов и устанавливает ответственность руководителей и сотрудников подразделений, эксплуатирующих и сопровождающих ИБС, за их выполнение.

1.2. Целью мероприятий по антивирусной защите является предотвращение потерь информации в Информационной банковской системе.

1.2. Задачами антивирусной защиты являются:

1.4. Уровни ИБС, в силу своей специфики подлежащие защите от вирусов различными способами:

3.1. Председатель Правления Организации обеспечивает организацию работ по антивирусной защите.

3.2. В Организации планированием и проведением мероприятий по антивирусной защите занимаются выделенные для выполнения таких работ сотрудники Управления информационных технологий.

3.3. К использованию в Организации допускаются только лицензионные антивирусные средства, централизованно закупленные Управлением информационных технологий у разработчиков (поставщиков) указанных средств, рекомендованные к применению Отделом информационной безопасности.

В случае необходимости использования антивирусных средств, не вошедших в перечень рекомендованных, их применение необходимо согласовать с Отделом информационной безопасности Организации.

3.4. Установка средств антивирусной защиты на компьютерах в Организации осуществляется уполномоченными сотрудниками Управления информационных технологий. Настройка параметров средств антивирусной защиты осуществляется сотрудниками Управления информационных технологий в соответствии руководствами по применению конкретных антивирусных средств.

3.5. Обновление антивирусных баз должно производиться не реже 1 раза в сутки автоматически, согласно возможностям программного обеспечения. В случае сбоя автоматического обновления обновление баз производится вручную с той же периодичностью.

3.6. Мероприятия по антивирусной защите на компьютерах в Организации включают в себя:

4.1. Регулярно проводимые профилактические работы по выявлению вирусов могут полностью исключить появление и распространение вирусов в компьютере. К основным профилактическим работам и мероприятиям относятся:

4.2. Регулярную выборочную проверку наличия вирусов выполняет сотрудник Управления информационных технологий.

4.3. При обнаружении вирусов на компьютере, работающем в локальной сети, проверке подлежат все компьютеры, включенные в эту сеть и работающие с общими данными и программным обеспечением.

4.4. Создание резервной копии программного продукта выполняет сотрудник Управления информационных технологий, ответственный за внедрение этого программного продукта.

4.5. Проверку всех поступающих и купленных программ выполняет Управление информационных технологий.

5. Анализ ситуаций5.1. Если антивирусные программы выдают на экран дисплея сообщения о подозрении на наличие вирусов на компьютере, то прежде всего необходимо убедиться в действительном наличии вирусов. Возможны ситуации, при которых эти сообщения являются следствием неисправности компьютера.

При возникновении подобной ситуации необходимо приостановить работу и немедленно известить об этом руководителя подразделения, ответственного за информационную безопасность в подразделении, сотрудников Управления информационных технологий, а также смежные подразделения, использующие эти файлы в работе.

5.2. Анализ ситуации наличия вирусов или неисправности какого-либо устройства компьютера выполняет сотрудник Управления информационных технологий совместно с ответственным за информационную безопасность в подразделении. При анализе могут использоваться специальные программы проверки исправности компьютера. В результате анализа делается вывод либо об уничтожении вирусов, либо о необходимости дальнейшего восстановления работоспособности компьютера.

5.3. Основные источники вирусов:

Если вирус проник на компьютер со съемного носителя, то необходимо определить источник и, если источник информации на съемном носителе находится в Организации, то необходимо проверить на наличие вирусов компьютер - источник информации на съемном носителе. Если источник дискеты или съемного носителя - коммерческая или другая организация, то необходимо сообщить в эту организацию о факте выявления вирусов и в дальнейшем обратить особое внимание на носители информации, поступающие из этой организации.

5.4. В случае действительного наличия вирусов привлекаются специалисты Управления информационных технологий и Отдела информационной безопасности для проведения служебного расследования.

6. Применение средств антивирусной защиты6.1. Уничтожение вирусов выполняется сотрудником Управления информационных технологий.

6.2. Если вирус поразил какие-либо программы, то уничтожение вируса выполняется путем уничтожения программы на диске либо на дискете. После уничтожения зараженной программы необходимо восстановить программу, используя резервную копию программы.

6.3. Если вирус поразил файлы, то вирус уничтожается либо путем стирания этих файлов, либо путем использования специальных лечащих программ. Использование лечащих программ не дает полной гарантии восстановления файла. Поэтому после лечения необходима проверка восстановления данного файла. Лечащие программы используются лишь в тех случаях, когда отсутствует резервная копия зараженной программы либо файла с данными, либо восстановление уничтоженного файла с помощью резервной копии очень трудоемко.

6.4. В любом случае после уничтожения вирусов и восстановления зараженных программ и файлов с данными необходимо еще раз выполнить проверку наличия вирусов, используя антивирусные программы. Перед повторной проверкой необходимо перезагрузить компьютер через выключение и последующее включение компьютера. Если повторная проверка не выявила вирусов, то можно быть уверенным в отсутствии вирусов.

6.5. Использование специализированного программного обеспечения для восстановления системных областей (FAT, загрузочной записи, и т.п.) возможно лишь в тех случаях, когда отсутствует резервная копия диска компьютера, либо его восстановление с помощью резервной копии очень трудоемко.

7. Ответственность7.1. Ответственность за выполнение мероприятий по антивирусной защите информации на средствах вычислительной техники, эксплуатируемых подчиненными лицами в подразделении, эксплуатирующем Информационную банковскую систему, в соответствии с требованиями настоящего Положения, возлагается на руководителя подразделения.

7.2. Ответственность за выполнение мероприятий антивирусного контроля в подразделении и соблюдение требований настоящего Положения возлагается на ответственного за обеспечение информационной безопасности в подразделении и всех сотрудников подразделения, являющихся пользователями Информационной банковской системы.

7.3. Ответственность за проведение профилактических мероприятий по обеспечению антивирусной защиты в Информационной банковской системе, а также уничтожение выявленных вирусов возлагается на сотрудников Управления информационных технологий.

7.4. Периодический контроль за состоянием антивирусной защиты в Информационной банковской системе, а также за соблюдением установленного порядка антивирусного контроля и выполнением требований настоящего Положения сотрудниками подразделений Организации осуществляется Отделом информационной безопасности.

Приложение 1 - Журнал учета антивирусного программного обеспеченияЖурнал

учета антивирусного программного обеспечения

Настоящее Инструкция определяет требования к организации защиты Информационной банковской системы (ИБС) от воздействия компьютерных вирусов, устанавливает ответственность руководителей и сотрудников подразделений, эксплуатирующих и сопровождающих ИБС, за их выполнение.

Установка средств антивирусной защиты на компьютерах и настройка их параметров в Организации осуществляется уполномоченными сотрудниками Управления информационных технологий.

Обновление антивирусных баз должно производиться не реже 1 раза в сутки автоматически, согласно возможностям программного обеспечения. В случае сбоя автоматического обновления обновление баз производится вручную с той же периодичностью.

Характерные проявления вирусовПри заражении компьютера вирусом важно его обнаружить. Для этого следует знать об основных признаках проявления вирусов. К ним можно отнести следующие:

Если антивирусные программы выдают на экран дисплея сообщения о подозрении на наличие вирусов на компьютере, то прежде всего необходимо убедиться в действительном наличии вирусов.

При возникновении подобной ситуации необходимо приостановить работу и немедленно известить об этом руководителя подразделения, ответственного за информационную безопасность в подразделении, сотрудников Управления информационных технологий, а также смежные подразделения, использующие общие программы и файлы в работе.

Анализ ситуации наличия вирусов или неисправности какого-либо устройства компьютера выполняет сотрудник Управления информационных технологий совместно ответственным за информационную безопасность в подразделении.

Основные источники вирусов:

Если вирус проник на компьютер со съемного носителя, то необходимо определить источник и, если источник информации на съемном носителе находится в Организации, то необходимо проверить на наличие вирусов компьютер - источник информации на съемном носителе. Если источник дискеты или съемного носителя - коммерческая или другая организация, то необходимо сообщить в эту организацию о факте выявления вирусов и в дальнейшем обратить особое внимание на носители информации, поступающие из этой организации.

В случае действительного наличия вирусов привлекаются специалисты Управления информационных технологий и Отдела информационной безопасности для проведения служебного расследования.

Применение стредств антивирусной защитыУничтожение вирусов выполняется сотрудником Управления информационных технологий.

Если вирус поразил какие-либо программы, то уничтожение вируса выполняется путем уничтожения программы на диске либо на дискете. После уничтожения зараженной программы необходимо восстановить программу, используя резервную копию программы.

Если вирус поразил файлы, то вирус уничтожается либо путем стирания этих файлов, либо путем использования специальных лечащих программ. Использование лечащих программ не дает полной гарантии восстановления файла. Поэтому после лечения необходима проверка восстановления данного файла. Лечащие программы используются лишь в тех случаях, когда отсутствует резервная копия зараженной программы либо файла с данными, либо восстановление уничтоженного файла с помощью резервной копии очень трудоемко.

В любом случае после уничтожения вирусов и восстановления зараженных программ и файлов с данными необходимо еще раз выполнить проверку наличия вирусов, используя антивирусные программы. Перед повторной проверкой необходимо перезагрузить компьютер через выключение и последующее включение компьютера. Если повторная проверка не выявила вирусов, то можно быть уверенным в отсутствии вирусов.

Использование специализированного программного обеспечения для восстановления системных областей (FAT, загрузочной записи, и т.п.) возможно лишь в тех случаях, когда отсутствует резервная копия диска компьютера, либо его восстановление с помощью резервной копии очень трудоемко.

Требования к сотрудникам1 Основные этапы подготовки образовательного учреждения к реализации ФЗ 152 «О персональных данных»

2 Требования законодательства С 1 января 2011 года начинается действие закона 152-ФЗ «О персональных данных», который должен соблюдаться в том числе в образовательных учреждениях

3 Персональные данные – это: любая информация, относящаяся к определенному физическому лицу, в том числе его фамилия, имя, отчество, год, месяц, дата и место рождения, адрес, семейное, социальное, имущественное положение, образование, профессия, доходы, другая информация Т.о. в школах обрабатываются персональные данные как учащихся, так и педагогов

4 Основной нормативный документ ФЗ 152-ФЗ «О персональных данных», принятый в июле 2006 г. обязывает операторов персональных данных «принять необходимые организационные и технические меры, в том числе использовать шифровальные (криптографические) средства для защиты персональных данных от неправомерного или случайного доступа к ним, уничтожения, изменения, блокирования, копирования, распространения персональных данных, а также от иных неправомерных действий».

5 До 1 января 2011 года Во всех ОУ должен быть выполнен комплекс работ, по итогам которого создан портфель документов (25 документов), который будут проверять контролирующие организации Положение осложняется тем, что в отличие от некоторых других ведомств, в образовании не приняты нормативные акты, утверждающие типовые ведомственные документы по защите ПД

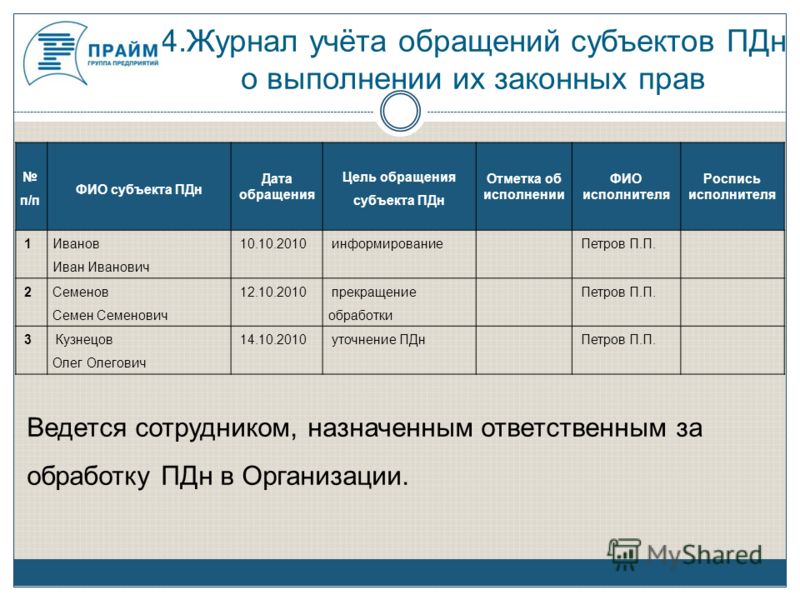

6 Перечень документов в организации, проверяемой регуляторами* 1. Положение о защите персональных данных 2. Положение о подразделении по защите информации 3. Приказ о назначении лиц, ответственных за обработку ПДн 4. Концепция информационной безопасности 5. Политика информационной безопасности 6. Перечень персональных данных, подлежащих защите 7. Приказ о проведении внутренней проверки 8. Отчет о результатах проведения внутренней проверки 9. Акт классификации информационной системы персональных данных 10. Положение о разграничении прав доступа к обрабатываемым персональным данным * Регуляторы - ФСБ, ФСТЭК и Роскомнадзор Министерства связи и массовых коммуникаций

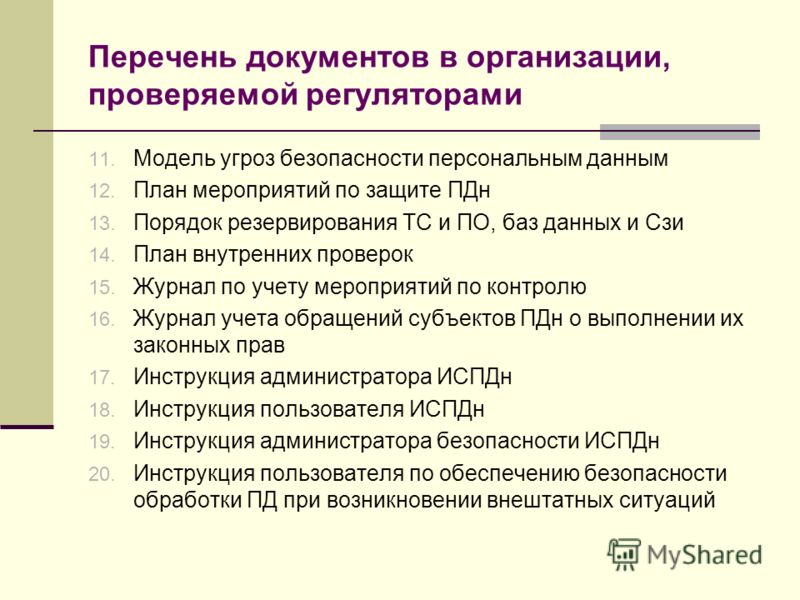

7 Перечень документов в организации, проверяемой регуляторами* 11. Модель угроз безопасности персональным данным 12. План мероприятий по защите ПДн 13. Порядок резервирования ТС и ПО, баз данных и Сзи 14. План внутренних проверок 15. Журнал по учету мероприятий по контролю 16. Журнал учета обращений субъектов ПДн о выполнении их законных прав 17. Инструкция администратора ИСПДн 18. Инструкция пользователя ИСПДн 19. Инструкция администратора безопасности ИСПДн 20. Инструкция пользователя по обеспечению безопасности обработки ПД при возникновении внештатных ситуаций * Регуляторы - ФСБ, ФСТЭК и Роскомнадзор Министерства связи и массовых коммуникаций

8 Перечень документов в организации, проверяемой регуляторами* 21. Перечень по учету применяемых средств защиты информации, эксплуатационной и технической документации к ним 22. Типовое Техническое задание на разработку системы обеспечения безопасности информации объекта вычислительной техники 23. Эскизный проект на создание системы обеспечения безопасности информации объекта вычислительной техники 24. Положение об Электронном журнале обращений пользователей информационных систем персональных данных (проект приказа) 25. Методические рекомендации для организации защиты информации при обработке персональных данных * Регуляторы - ФСБ, ФСТЭК и Роскомнадзор Министерства связи и массовых коммуникаций

9 Подготовка к выполнению ФЗ 152-ФЗ Выделяют 9 основных этапов организации систем защиты персональных данных

10 Этапы организации системы защиты ПД 1. Инвентаризация ресурсов 2. Ограничение доступа работников к персональным данным 3. Документальное регламентирование работы с персональными данными (ПД) 4. Формирование модели угроз персональным данным 5. Классификация Информационных систем ПД ОУ 6. Составление и отправка в уполномоченный орган уведомления об обработке ПД 7. Приведение системы защиты ПД в соответствии с требованиями регуляторов 8. Создание системы ИБ ИСПД и ее аттестация (сертификация) – для ИСПД классов К1, К2 9. Организация эксплуатации ИСПДн и контроля за безопасностью

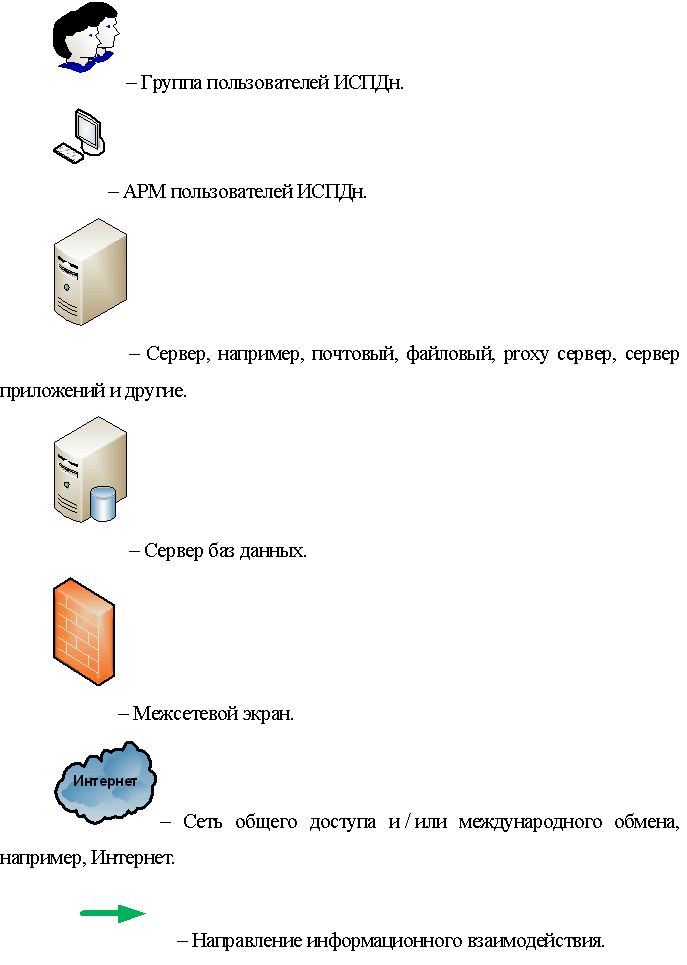

11 Шаг 1. Инвентаризация ресурсов Проанализировать все эксплуатируемые информационные системы и традиционные хранилища данных, выявить все, где присутствуют и обрабатываются персональные данные.

12 ИС ОУ, относящиеся к ИСПДН Автоматизированная информационная библиотечная система «1С-Бюджет», «1С-Зарплата-Кадры» Электронный журнал … АРМ СЭД УФК – ОУ ИС «Налогоплательщик» ПД СПУ Пенсионного фонда

14 Шаг 2. Ограничение доступа работников к персональным данным Принятие в организации Положения об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных (ИСПДн) Положение об обеспечении безопасности персональных данных при их обработке в ИСПДн должно включать: 12. Мероприятия по обеспечению безопасности персональных данных при их обработке в информационных системах включают в себя … учет лиц, допущенных к работе с персональными данными в информационной системе 14. Лица, доступ которых к ПД, обрабатываемым в информационной системе, необходим для выполнения служебных (трудовых) обязанностей, допускаются к соответствующим персональным сданным на основании списка, утвержденного оператором или уполномоченным лицом.

15 ШАГ 3: Документальное регламентирование работы с персональными данными Статья 86 (Трудовой кодекс РФ). Общие требования при обработке персональных данных работника и гарантии их защиты 8) работники и их представители должны быть ознакомлены под роспись с документами работодателя, устанавливающими порядок обработки персональных данных работников, а также об их правах и обязанностях в этой области

16 ШАГ 3: Документальное регламентирование работы с персональными данными Субъект ПД самостоятельно решает вопрос передачи кому-либо своих ПД, документально оформляя свое намерение. В соответствии со статьей 9 ФЗ-152 обработка персональных данных осуществляется только при условии согласия в письменной форме с указанием следующих данных: фамилия, имя, отчество, адрес субъекта персональных данных, номер основного документа, удостоверяющего его личность, сведения о дате выдачи указанного документа и выдавшем его органе; наименование (фамилия, имя, отчество) и адрес оператора, получающего согласие субъекта персональных данных; цель обработки персональных данных; перечень персональных данных, на обработку которых дается согласие субъекта персональных данных; перечень действий с персональными данными, на совершение которых дается согласие, общее описание используемых оператором способов обработки персональных данных; срок, в течение которого действует согласие, а также порядок его отзыва.

17 ШАГ 4: Формирование модели угроз персональным данным 15.02.2008 г. Заместителем директора ФСТЭК России утверждены: Базовая модель угроз безопасности ПД при их обработке в ИСПД Методика определения актуальных угроз безопасности ПД при их обработке в ИСПД

18 ШАГ 5: Классификация ИСПДн ОУ (см. также комментарий к слайду – в режиме редактирования)

20 Организации, ИС которых отнесены к классам К1, К2 должны: получить лицензию ФСТЭК России на деятельность по технической защите конфиденциальной информации (для классов ИСПДн К1 и К2); т.е.направить туда по определенной форме запрос и получить лицензию, подтверждающую их соответствие

22 ШАГ 7: Приведение системы защиты персональных данных в соответствии с требованиями регуляторов* ФЗ «О персональных данных»: Статья 19. Меры по обеспечению безопасности персональных данных при их обработке 1. Оператор при обработке персональных данных обязан принимать необходимые организационные и технические меры, в том числе использовать шифровальные (криптографические) средства, для защиты персональных данных от неправомерного или случайного доступа к ним, уничтожения, изменения, блокирования, копирования, распространения персональных данных, а также от иных неправомерных действий * Регуляторы - ФСБ, ФСТЭК и Роскомнадзор Министерства связи и массовых коммуникаций

23 ШАГ 8. Создание подсистемы информационной безопасности ИСПДн и ее аттестация (сертификация) Включает в себя: Основные мероприятия по организации и техническому обеспечению безопасности ПД, обрабатываемых в ИСПД Оценка соответствия ИСПДн по требованиям безопасности ПДн производится: Для ИСПДн 1 и 2 классов – обязательная сертификация (аттестация) по требованиям безопасности информации

24 Перечень объектов информатизации, подлежащих аттестации в Системе сертификации средств защиты информации по требованиям безопасности информации 1. Автоматизированные системы различного уровня и назначения. 2. Системы связи, приема, обработки и передачи данных. 3. Системы отображения и размножения. 4. Помещения, предназначенные для ведения конфиденциальных переговоров.

25 ШАГ 9: Организация эксплуатации ИСПДн и контроля за безопасностью Положение об обеспечении безопасности персональных данных при их обработке в ИСПДн: 12. Мероприятия по обеспечению безопасности персональных данных при их обработке в информационных системах включают в себя: з) контроль за соблюдением условий использования СЗИ, предусмотренных эксплуатационной и технической документацией; и) разбирательство и составление заключений по фактам несоблюдения условий хранения носителей ПДн, использования СЗИ, которые могут привести к нарушению конфиденциальности ПДн…

26 Перечень документов в организации, проверяемой регуляторами 1. Положение о защите персональных данных 2. Положение о подразделении по защите информации 3. Приказ о назначении лиц, ответственных за обработку ПДн 4. Концепция информационной безопасности 5. Политика информационной безопасности 6. Перечень персональных данных, подлежащих защите 7. Приказ о проведении внутренней проверки 8. Отчет о результатах проведения внутренней проверки 9. Акт классификации информационной системы персональных данных 10. Положение о разграничении прав доступа к обрабатываемым персональным данным

27 Перечень документов в организации, проверяемой регуляторами 11. Модель угроз безопасности персональным данным 12. План мероприятий по защите ПДн 13. Порядок резервирования ТС и ПО, баз данных и Сзи 14. План внутренних проверок 15. Журнал по учету мероприятий по контролю 16. Журнал учета обращений субъектов ПДн о выполнении их законных прав 17. Инструкция администратора ИСПДн 18. Инструкция пользователя ИСПДн 19. Инструкция администратора безопасности ИСПДн 20. Инструкция пользователя по обеспечению безопасности обработки ПД при возникновении внештатных ситуаций

28 Перечень документов в организации, проверяемой регуляторами 21. Перечень по учету применяемых средств защиты информации, эксплуатационной и технической документации к ним 22. Типовое Техническое задание на разработку системы обеспечения безопасности информации объекта вычислительной техники 23. Эскизный проект на создание системы обеспечения безопасности информации объекта вычислительной техники 24. Положение об Электронном журнале обращений пользователей информационных систем персональных данных (проект приказа) 25. Методические рекомендации для организации защиты информации при обработке персональных данных

29 Этапы построения системы защиты ПДн После того, как в организации сформирована рабочая или проектная группа и выбрана сторонняя ИТ-компания, предстоит последовательно реализовать следующие этапы работы. Прежде всего, нужно определить все ситуации, когда требуется проводить сбор, хранение, передачу или обработку ПДн. Затем - выделить процессы, связанные с такими ситуациями. Разумно выбрать ограниченное число процессов и проанализировать их. В рамках такого исследования формируется перечень подразделений и сотрудников компании, участвующих в обработке ПДн в рамках своей служебной деятельности. Потом нужно определить круг информационных систем и совокупность обрабатываемых ПДн. Следующий шаг - категорирование ПДн и предварительная классификация ИС. Затем проводится выработка предложений по снижению класса обрабатываемых ПДн. После этого формируется актуальная модель угроз для каждой ИСПДн, подготавливается задание по созданию требуемой системы защиты. Потом проводится уточнение классов ИС и подготовка рекомендаций по использованию технических средств защиты ПДн. Затем в Роскомнадзор подается уведомление о деятельности в качестве оператора ПДн, а в ФСТЭК - заявка на получение экземпляров руководящих документов по организации системы защиты.

30 Этапы построения системы защиты ПДн Эти работы предстоит выполнить на первом, начальном этапе. Именно в это время закладывается фундамент успеха всего проекта и делаются основные расходы на консалтинг. Но основанная работа происходит на последующих стадиях, которые включают развертывание полноценной системы обработки ПДн, полномасштабное внедрение средств защиты, аттестацию ИС, приведение всех процессов обработки ПДн в соответствие с требованиями закона, реагирование на регулярные проверки и т.д.

31 781-е Постановление Правительства определяет 11 основных типов мероприятий. 1. Назначение ответственного лица/подразделения 2. Определение угроз безопасности ПДн и формирование модели угроз 3. Разработка на основе модели угроз системы защиты с использованием методов и способов защиты персональных данных, предусмотренных для соответствующего класса информационных систем 4. Проверка готовности систем защиты информации (СЗИ) к использованию 5. Установка и ввод в эксплуатацию СЗИ 6. Обучение персонала правилам работы с СЗИ 7. Учет применяемых СЗИ и носителей ПДн 8. Учет лиц, допущенных к работе с ПДн 9. Контроль за соблюдением условий использования СЗИ 10. Реагирование на нарушение режима защиты ПД 11. Описание системы защиты

32 Нормативные документы Рекомендации по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных Основные мероприятия по организации и техническому обеспечению безопасности персональных данных, обрабатываемых в информационных системах персональных данных Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных